Mit Postkutschen zu reisen, galt im Wilden Westen als sehr unsicher. Im Rahmen des „Mobilseins“ war man den Gesetzlosen meist gänzlich ausgeliefert. In unserer technologisierten Welt gilt dieses Vorurteil weiterhin: Mobile Computing ist nicht sicher. Die Geräte wählen sich in unterschiedliche Netze ein, sind ständig an einem anderen Standort und werden für unterschiedliche Aufgaben verwendet. Den Fragen, warum und ob Mobile Computing wirklich nicht sicher ist und wie Mobile Computing sicherer gemacht werden kann, soll im Folgenden nachgegangen werden.

Die Sicherheit von informationstechnischen Lösungen wird aufgrund der voranschreitenden Digitalisierung in allen unseren Lebensbereichen immer vordergründiger. Durch die angestrebte vollständige Vernetzung (im Jahre 1991 von M. Weiser bereits als Ubiquitous Computing – allgegenwärtiges Rechnen oder Rechnerallgegenwart bezeichnet) sind Geräte förmlich überall angreifbar. Darüber hinaus verschwimmen bisher klare Grenzen. So werden Geräte häufig sowohl privat als auch beruflich genutzt. Dies begründet sich in der Tatsache, dass das Smartphone bzw. die mobilen Geräte die zentrale Schnittstelle des Menschen in die digitale Welt zu sein scheinen (vgl. Abbildung 1).

digitale Welt

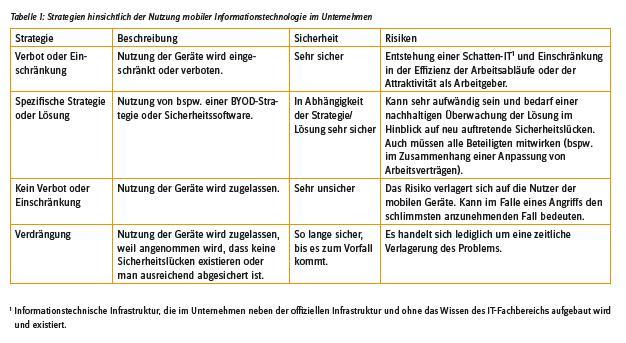

Die als „Bring your own Device“ bezeichnete Art und Weise Geräte sowohl privat als auch beruflich zu nutzen, stellt Datenschutzbeauftragte und Sicherheitsexperten in Unternehmen vor eine echte Herausforderung: Werden die Geräte doch mit sensiblen Daten während der Arbeit befüllt und am Wochenende dann auf bspw. einer Grillparty zum „Schnappschuss erstellen“ oder beim Joggen zum Tracken der Strecke verwendet. Strategien und Lösungen unterschiedlicher Anbieter und Hersteller, die die sichere Verwendung von mobiler IT im Unternehmen oder auch privat ermöglichen, finden inzwischen vermehrt Anwendung. In diesem Zusammenhang können vier wesentliche Vorgehensweisen/Strategie bei der Verwaltung der mobilen Geräte im Unternehmen unterschieden werden (vgl. Tabelle 1).

Die Strategie kein Verbot oder keine Einschränkung auszusprechen, wird glücklicherweise kaum noch von Unternehmen angewandt. Leider sind die Strategien des Verbots als auch der Verdrängung immer noch recht häufig in Unternehmen vorzufinden und haben vermehrt wesentliche Einschränkungen bspw. in der Produktivität oder gar den Verlust von geistigem Eigentum zur Folge. Die Umsetzung einer spezifischen Strategie oder Installation einer spezifischen Lösung erscheint als optimale Herangehensweise.

Es werden Strategien, Vorgehensweisen, Mobile Device Management Systeme, Policies, neue Chief-IT-And-Data-Security-Verantwortliche im Unternehmen etabliert, die alle mobilen Geräte auf dem gleichen Sicherheitsniveau absichern sollen. Hierzu werden Punkt-zu-Punkt-Verschlüsselungen aufgebaut, eigene Netzwerke geschaffen, Virtualisierungslösungen entwickelt sowie Schulungen der Angestellten durchgeführt.

Sicheres Mobile Computing ist aber nicht mit einer ganzheitlichen Lösung zu realisieren. Es bedarf kontextspezifischer Lösungen für die einzelnen Situationen des Mobile Computing.

Sitzt z. B. in der Kutsche im Wilden Westen ein Schwerverbrecher, und es wird durch einen Canyon geritten, so sind mehr Sheriffs notwendig als wenn es sich um „normale“ Reisende auf einer übersichtlichen Strecke handeln würde.

Mobile Computing benötigt kontextsensitive Sicherheit!

Im Rahmen des sicheren Mobile Computing bedarf es einer kontextsensitiven Sicherheit. Nicht das Gerät muss sicher sein, sondern die Situation, in welcher das Gerät in Verbindung mit den Daten verwendet wird. Dies beinhaltet sowohl die Sensibilisierung der Nutzer der mobilen Geräte als auch die Berücksichtigung des Alleinstellungsmerkmals des Mobile Computing: der Mobilität – sich wechselnden Situationen.

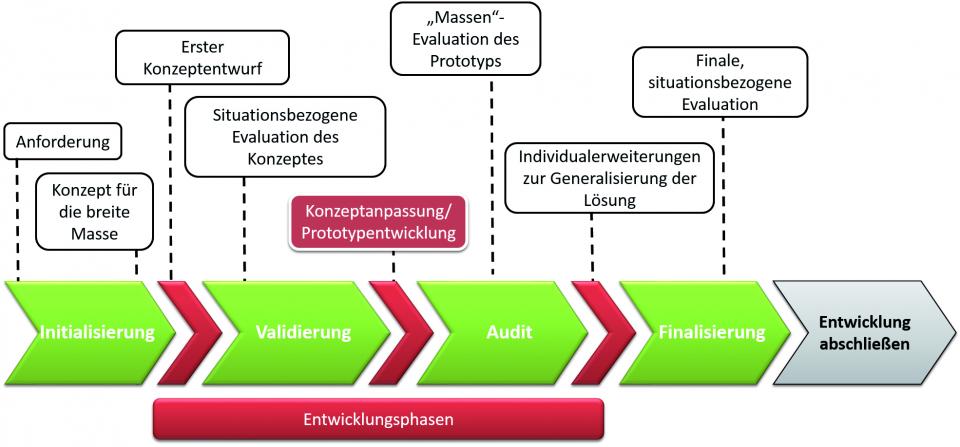

In diesem Zusammenhang bedarf es neuer Methoden, die zunächst die Erfassung der notwendigen Sicherheit des Mobile Computing in der jeweiligen Situation ermöglichen. Ein Beispiel ist die Methode der Empirical Living Labs, die am FZI Forschungszentrum Informatik entwickelt wurde und die in verschiedenen Phasen die Erfassung der notwendigen Sicherheitsstufe mit den einzelnen Anwendern im Dialog realisiert (vgl. Abbildung 2).

So können zum einen die Endanwender bereits bei der Erfassung der notwendigen Sicherheitsstufe sensibilisiert werden und zum anderen kontextspezifische Einschränkungen im Vorfeld der Entwicklung der Sicherheitslösung erfasst werden.

Des Weiteren bedarf es Verfahren, die etwa die Sicherheitsstufe sensibler Daten im Rahmen eines Situationswechsels dynamisch anpassen können. So müssen Daten, die als sensibler im Vergleich zu anderen eingestuft werden, auch besser geschützt werden. Das Blurry Box Verfahren[1] (Gewinner des deutschen Sicherheitspreises 2014), ebenfalls am FZI entwickelt, ist hierfür ein gutes Beispiel.

Darüber hinaus muss die Technologie im mobilen Gerät besser genutzt werden. Verknüpft mit intelligenter Software sind die mobilen Geräte bereits heute sehr sicher. So können bspw. zwischengespeicherte Daten geobasiert (z. B. mittels der Koordinate der Wohnung des Angestellten) verschlüsselt werden. Gekoppelt mit einem Wearable, welches den Herzschlag des Angestellten ableiten kann (erste Banken testen derartige Verfahren), ist die Sicherheit bei der Verarbeitung im Homeoffice gewährleistet.

Mobile Computing wird im Zusammenhang mit weiteren neuen mobilen Geräte wie bspw. den Wearables noch viele Herausforderungen hinsichtlich der IT-Sicherheit mit sich bringen. Jedoch sind diese zu lösen, wenn die jeweiligen Sicherheitsprobleme genau analysiert werden. Es ist nicht das Ziel die Postkutsche mit Panzerung auszustatten, damit keine Kugeln ins Innere dringen können, wenn dadurch die Mobilität eingeschränkt wird, weil die Pferde langsamer werden und ein Entkommen nicht mehr möglich ist. Es gilt: Sicherer geht immer, aber sinnvoll muss es ein!

[1] Beim Blurry Box Verfahren basiert die Sicherheit auf der Geheimhaltung der Schlüssel und der inhärenten Komplexität der Software, die es zu schützen gilt.

Crisis Prevention 3/2017

Dr. Stefan Hellfeld

Leiter FZI House of Living Labs

FZI Forschungszentrum Informatik/Karlsruher Institut f. Technologie

Haid-und-Neu-Str. 10 - 14

76131 Karlsruhe

Tel.: 0721 - 9654946

E-Mail.: hellfeld@fzi.de