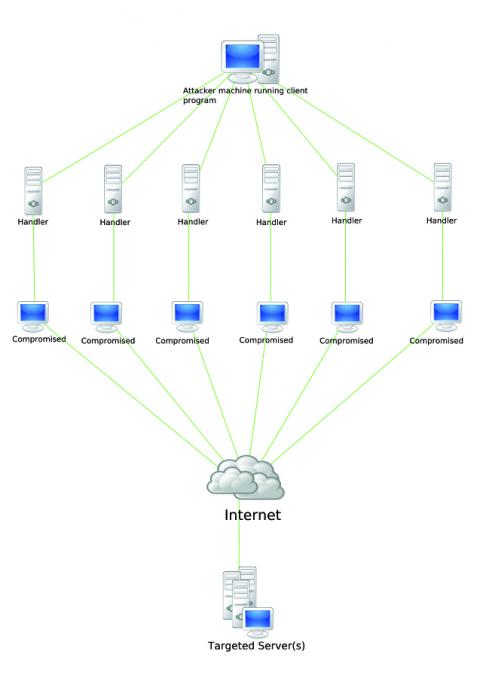

Sie manipulieren, stehlen und zerstören. Sie kommen bei Tag und bei Nacht, in jedem Fall immer zur Unzeit, manchmal allein, dann wieder in Massen und von allen Seiten. Kaum ist das Einfallstor gefunden und verschlossen, haben sie bereits ein neues Schlupfloch aufgetan. Cyberattacken haben sich längst zur Geißel der modernen Informationsgesellschaft entwickelt. Die Angriffe werden immer professioneller, umfangreicher, vielfältiger und verheerender. Und da die Täter ihre Taktiken ständig wechseln, sind auch in der Abwehr fortwährend neue Methoden gefragt.

In der Vergangenheit setzten Unternehmen bei der Absicherung ihrer IT vorrangig auf Prävention: Sie versuchten, einen möglichst hohen Schutzwall rund um ihre IT-Infrastruktur zu ziehen, der nicht zu überwinden sein sollte. Doch diese Verteidigungsstrategie allein reicht nicht mehr aus. Wer heute Cyberangriffe bekämpfen und überstehen will, braucht auch einen ausgereiften Plan dafür, wie er jenen Angreifern begegnet, die die Schutzsysteme überlisten oder bisher unentdeckte Sicherheitslücken ausnutzen konnten.

Genau hier setzt ein Security Operations Center (SOC) an. Ein solches Zentrum überwacht permanent die Systeme, Daten und das Netzwerk einer Organisation, um Bedrohungen frühzeitig zu erkennen und ihnen gezielt entgegenzuwirken. Als zentrale operative Unternehmenseinheit ist es für die gesamte (IT-)Sicherheit verantwortlich – von den Prozessen bis hin zu den Technologien.

Hier laufen alle Tätigkeiten zusammen: von der Überwachung sämtlicher Aktivitäten im Unternehmensnetzwerk über die Untersuchung von potenziellen Vorfällen bis hin zur Umsetzung von Gegenmaßnahmen. Im SOC arbeitet ausgewiesenes Fachpersonal, das sich ausschließlich Sicherheitsfragen widmet und das rund um die Uhr an 365 Tagen im Jahr. Zuständigkeiten und Prozesse sind in diesem Sicherheitszentrum gebündelt und klar zugewiesen.

Zudem unterstützt das SOC alle Geschäftsbereiche operativ bei Sicherheitsfragen und selbstredend im Krisenfall. Eine weitere wichtige Aufgabe des Security Operations Centers liegt darin, die Aufmerksamkeit und Akzeptanz für IT-Sicherheit im gesamten Unternehmen zu schärfen. Die Bedeutung der Sensibilisierung und Aufklärungsarbeit innerhalb der Organisation kann dabei nicht hoch genug eingestuft werden.

Ein sehr hoher Prozentsatz aller Sicherheitsvorfälle lässt sich auf menschliches Fehlverhalten zurückführen, wie etwa falsche Systemkonfigurationen, unzureichendes Patch-Management, schwache Passwörter, verlorene Hardware und der nachlässige Umgang mit vertraulichen Daten.

Denial of Service) können durch ein SOC verhindert werden.

Neben der Zentralisierung der Verantwortung liegt ein wesentlicher Vorteil eines SOC in der hohen Automatisierung der Überwachung. Bei der heutigen Masse und Vielfalt der Systeme und täglich neuen Sicherheitslücken ist eine manuelle Überprüfung kaum noch möglich. Im SOC filtern geeignete Werkzeuge Unregelmäßigkeiten heraus, zum Beispiel bei Log-Daten, und stellen Korrelationen her. Diese können automatische Alarme auslösen, die auf der Überwachungskonsole im SOC in Echtzeit angezeigt werden. Auf dieser Basis lassen sich die Daten analysieren, und die SOC-Experten können entscheiden, ob es sich um ein Ereignis handelt, dem es nachzugehen gilt.

Ein Beispiel: Im SOC wird auch der Netzwerkverkehr, also die ein- und ausgehenden Datenmengen, überwacht. Kommt es zu einem hohen Datenabzug mitten in der Nacht, kann das ein Indiz für einen unrechtmäßigen Vorgang sein. Es kann hingegen auch schlicht eine turnusmäßige Datenübertragung sein, etwa von einer Abteilung oder Niederlassung an die Zentrale.

Da ein SOC in die Unternehmensprozesse eingebettet ist, haben die Sicherheitsverantwortlichen den notwendigen Überblick, um zwischen Ausnahmefall und regelkonformem Vorgang unterscheiden zu können. Dennoch ist von den Cyber-Security-Experten ständige Wachsamkeit gefordert, denn die Angreifer ändern fortwährend ihre Verhaltensweisen. Daher muss auch ein SOC seine eigenen Suchmuster kontinuierlich optimieren. Hierfür könnten in Zukunft kognitive Computersysteme wertvolle Beiträge leisten.

Unternehmen, die sich für ein SOC entscheiden, stellen die strategische Planung in den Vordergrund, statt bei einzelnen Vorfällen in operative Hektik zu verfallen. Sie erkennen, dass sie sich mit der Bündelung von Kompetenzen besser auf Angriffe vorbereiten und im Ernstfall zielgerichtet handeln können, um ihre Geschäftsprozesse schneller wiederherzustellen.

Die meisten der DAX-30-Unternehmen haben sich bereits für solch eine ganzheitliche Sicherheitsstrategie entschieden, die es ihnen ermöglicht, Vorsorge zu treffen und proaktiv zu handeln. In den Aufbau und den Unterhalt entsprechender Strukturen in ihren Häusern investieren sie viel, denn Technik sowie erfahrenes und speziell ausgebildetes Fachpersonal erfordern ein hohes Budget. Kleineren und mittleren Unternehmen fällt das hingegen schwerer. Für sie ist der finanzielle und personelle Aufwand, ein eigenes SOC zu unterhalten, oft nicht darstellbar. Und unabhängig von den Kosten ist es aktuell nicht einfach, das notwendige hochqualifizierte Personal zu finden und damit das essenzielle Fachwissen für den Betrieb eines SOC zu gewinnen.

Eine Lösung für Mittelständler ist daher, das Security Operations Center als Managed Service von einem Dienstleister zu beziehen, der je nach Situation die kompletten Verantwortlichkeiten übernimmt oder nur ausgewählte Aufgaben seines Auftraggebers. Ein solches SOC kümmert sich zumeist um die Sicherheit mehrerer Unternehmen.

Organisationen, die sich für ein ausgelagertes SOC entscheiden, sollten allerdings genau hinschauen, welchen Partner sie dafür wählen. Eine gute Orientierung sind Zertifizierungen, wie zum Beispiel ISO-27000 - 1 und IT-Grundschutz. Daneben sollten entsprechende Datenschutz-Standards umgesetzt werden, wie die EU-Datenschutz-Grundverordnung. Je nach Unternehmen ist darüber hinaus die Frage zu klären, wo die Daten ausgewertet werden sollen, also etwa ob sie Ländergrenzen überschreiten dürfen. Wichtig sind zudem Referenzkunden und die Frage, inwieweit der Dienstleister agil auf neue Sicherheitsvorfälle, Tätergruppen und Vorgehensweisen reagieren kann.

Doch nicht nur Unternehmen kommen um das Thema Cyber Security nicht mehr herum.

Auch Landes- und Bundesbehörden gehen häufig mit hochsensiblen Daten um, die eine entsprechend robuste und gut abgesicherte IT-Infrastruktur benötigen. Insbesondere für öffentliche Einrichtungen steht bei Attacken noch weit mehr auf dem Spiel, als nur der mögliche wirtschaftliche Schaden.

Daher nimmt sich die BWI als IT-Systemhaus des Bundes der Herausforderung an und richtet nun ein eigenes SOC ein. Dieses Zentrum wird nicht nur der eigenen Unternehmenssicherheit dienen, sondern auch für Kunden der BWI, wie zum Beispiel die Bundeswehr, tätig werden.

Den Aufbau ihres Security Operations Center gestaltet die BWI mehrstufig. Die vergangenen Monate hat das Unternehmen genutzt, um seine Strukturen an internationalen Standards auszurichten und alle erforderlichen Fähigkeiten weiterzuentwickeln. Die ersten Services sollen 2018 verfügbar sein, der Zielbetrieb nach insgesamt zwei Jahren erreicht sein. Dann wird die BWI über ein modernes IT-Sicherheitszentrum mit bis zu 60 Cyber-Security-Experten verfügen. Damit bietet sich Bundesbehörden die Möglichkeit, mit einem bewährten und erfahrenen Partner im Bereich der IT-Sicherheit zusammenzuarbeiten.

Zudem können mit einem zentralen SOC vielfältige, interessante Synergien erzeugt werden. So lassen sich zum Beispiel Werkzeuge und Sensorik bei mehreren Behörden einsetzen und Erkenntnisse über das Vorgehen der Täter teilen. Macht ein Analyst einer Behörde neue Tätergruppen mit bisher unbekannten Verhaltensweisen aus, kann diese Information genutzt werden, um alle anderen administrierten Behörden ebenfalls entsprechend zu schützen. Mit diesem Schulterschluss gelingt eine starke, Ressort übergreifende Verteidigung gegen Cyberattacken.

Crisis Prevention 3/2017

Dr. Bernd Eßer

Chief Information Security Officer (CISO)

BWI GmbH

Auf dem Steinbüchel 22

53340 Meckenheim

www.bwi.de