Cyberangriffe zielen häufig auf Schwachstellen im Internet ab und stören damit den sicheren und verlässlichen Betrieb aller darauf aufbauenden Dienste und Organisationen. Bekannten Schwachstellen kann mit gezielten Schutzmaßnahmen begegnet werden. Für neue, unbekannte Schwachstellen dagegen nehmen Forensik und Monitoring eine wichtige Rolle bei der Analyse von Cyberangriffen ein, um weitere Schäden zu vermeiden.

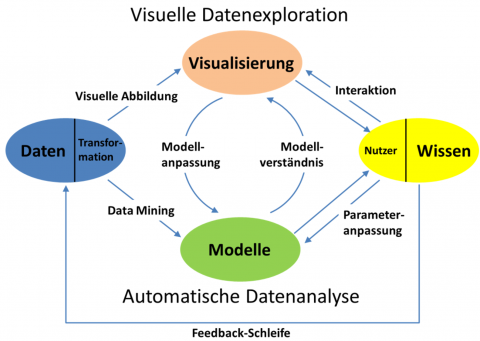

Um dies zu erreichen, müssen große Datenmengen verarbeitet und bestmöglich visualisiert werden. Hierfür haben sich Visual-Analytics-Methoden bewährt, die Algorithmen der automatischen Datenanalyse mit neuen Visualisierungsmethoden kombinieren, um eine Interaktion der Experten mit diesen Datenmengen zu ermöglichen.

Forensik und Monitoring in der Cybersicherheit

Das Ziel solcher Lösungen für Forensik und Monitoring ist die schnelle Detektion neuer, unbekannter Schwachstellen im Netzwerk oder in Systemen, sowie die möglichst schnelle Erkennung von Angriffen, insbesondere neuartiger Angriffe. Aktuell streben viele Sicherheitsanbieter nach einem höheren Automatisierungsgrad, der aber aktuell nur schwer zu erreichen ist.

Die Cyberangreifer sind menschliche Experten mit einem großen Wissen über aktuelle Abwehrmechanismen, dass es ihnen ermöglicht kreative und neuartige Angriffsmethoden zu entwickeln. Diese sind nur schwer automatisch zu entdecken, was sich in hohen Fehlerraten von Detektionsalgorithmen niederschlägt. Dem menschlichen Sicherheitsexperten bleibt meist nur die aufwändige und ermüdende Durchforstung von Logdateien und Fehlerberichten. Visual-Analytics-Methoden setzen genau hier an, um die großen Datenmengen schneller erfassbar und analysierbar zu machen.

Visual Analytics für die Cybersicherheit

Visual Analytics optimiert das Zusammenspiel von Systemkomponenten und menschlichen Expertenfähigkeiten. Dabei übernimmt das IT-System genau solche Aufgaben, für die es besonders geeignet ist, nämlich gleichartige, wiederholbare, schnell und präzise durchzuführende Aufgaben mit hoher Zuverlässigkeit und Ausdauer. Dies bezieht ausdrücklich auch Methoden des maschinellen Lernens mit ein, die in letzter Zeit immer stärkere Beachtung finden.

Der menschliche Experte ist immer noch weit besser in der Lage, mit ungewöhnlichen und unerwarteten Ereignissen umzugehen und kreative Entscheidungen unter Unsicherheit und auf Basis einer allgemeinen Urteilskompetenz zu treffen. Es liegt auf der Hand, dass beide Fähigkeiten sehr vorteilhaft sind und daher die optimale Verbindung dieser Fähigkeiten einen Königsweg für solche Anwendungen darstellt, die nicht komplett automatisierbar sind.

Die Cybersicherheit, wie auch Sicherheitsanwendungen im Allgemeinen, ist genau eine solche Anwendung. Die massiven Datenmengen im Internet oder allein schon in Unternehmensnetzwerken bei einer gleichzeitig steigenden Anzahl an Angriffsversuchen auf die Infrastruktur von Behörden, Unternehmen und Privatpersonen sind schwer zu überblicken. Dabei ist es bereits schwierig, validen und unauffälligen Netzwerkverkehr von verdächtigen Ereignissen zu unterscheiden. Dies können meist nur Sicherheitsexperten auf Basis ihrer Erfahrung mit spezifischen Netzwerken und deren Schwachstellen.

Im Folgenden gehen wir auf zwei Beispiele für Visual-Analytics-Methoden im Cybersicherheitsbereich ein. Diese Methoden sind aus der Zusammenarbeit unseres Instituts mit Anwendern entstanden, die auch im Verlauf der Entwicklung immer wieder konsultiert wurden.

Dies ist wichtig, weil Visual-Analytics-Methoden nur dann effektiv sein können, wenn sie auf Basis einer genauen Kenntnis der Aufgaben, der Daten und der Nutzer, für die sie eingesetzt werden sollen, entwickelt werden.

Aktuelle Anwendungen

Zwei unserer aktuellen Anwendungen zeigen die Vorteile von Visual Analytics in der Cybersicherheit auf.

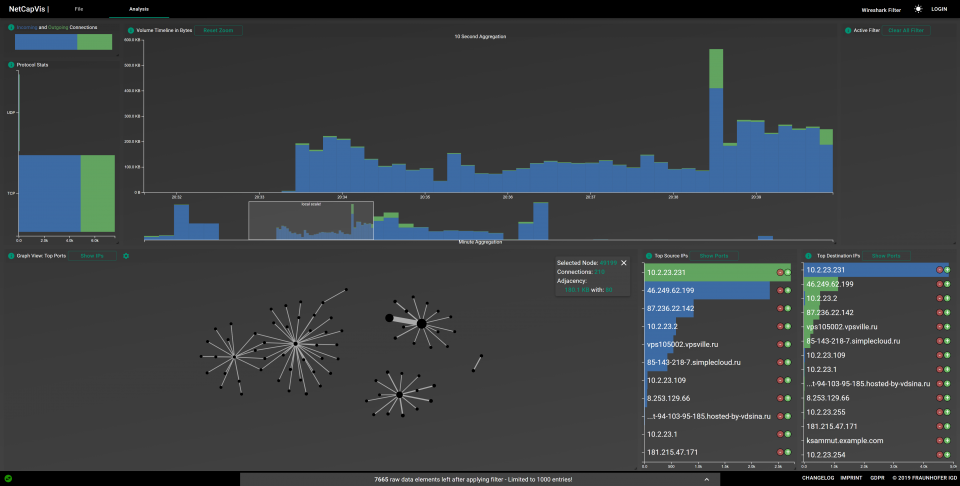

NetCapVis (netcapvis.igd.fraunhofer.de) ist ein Online-Service zur Analyse von lokalem Netzwerkverkehr. Paketdaten (PCAP, packet captures) können mit frei zugänglichen Anwendungen wie zum Beispiel Wireshark aufgezeichnet werden. Die Analyse dieser Daten ist jedoch sehr aufwändig und erfordert viel Expertenwissen, da die großen Datenmengen in Tabellen dargestellt werden.

Mit unserem Service können diese Paket Aufzeichnungen visuell-interaktiv analysiert werden. Die verschiedenen Visualisierungen zeigen das eingehende (blau) und ausgehende (grün) Datenvolumen und die Verbindungen zwischen IP-Adressen und Ports. Mit den Visualisierungen kann direkt interagiert werden, um die Daten zu filtern und schnell relevante Abschnitten in den Fokus zu nehmen. Abschließend kann der interaktiv erzeugte Filter zur Verwendung in Wireshark exportiert werden, um dort eine Detailanalyse auf dem relevanten Teil der Daten durchzuführen.

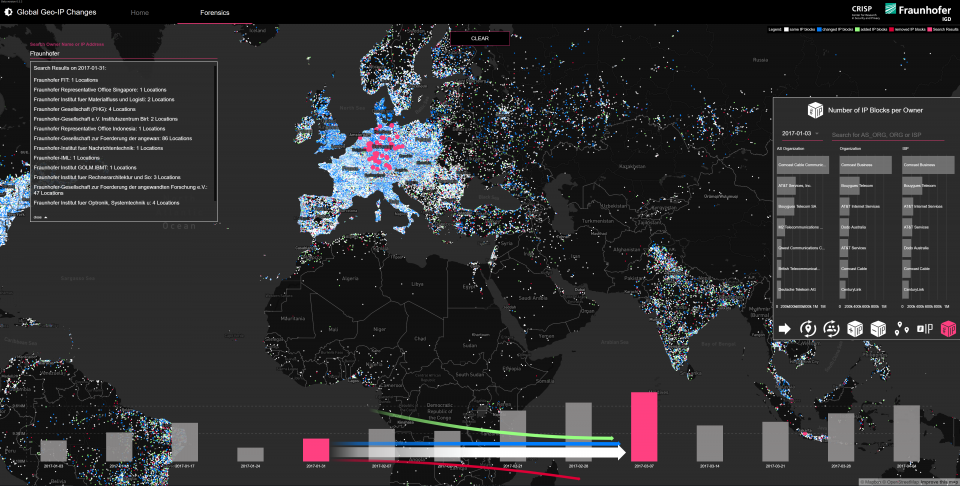

GGIP (crisp.igd.fraunhofer.de) ist ein Online-Prototyp zur Analyse von Veränderungen der geographischen Lage von IP-Blöcken und die Änderungen der Besitzer dieser Blöcke. Auf der einen Seite ist es möglich einen globalen Überblick über Veränderungen zu erhalten. Auf der anderen Seite kann man detailierte Informationen zu IP-Blöcken für bestimmte Zeitpunkte abrufen.

Außerdem ist es häufig nützlich geographische Informationen hinzuzuziehen, um Netzwerkverbindungen bewerten zu können. Derzeit gibt es nur online Services, welche den aktuellen Ort für eine IP Adresse zurückgeben. Unser Prototyp ermöglicht es den Standort zu vergangenen Zeitpunkten zu ermitteln. Außerdem ermöglichen extrahierte Statistiken besondere Anomalien, wie zum Beispiel häufige Wechsel des Besitzers eines IP-Blocks, direkt in den Fokus zu nehmen.

Fazit

Visual-Analytics-Methoden können menschliche Sicherheitsexperten befähigen, sehr große Datenmengen interaktiv zu analysieren und für Entscheidungen zu nutzen. Während einige Werkzeuge auf dem Markt für die Detailuntersuchung von Netzwerkdaten, wie Packet Captures, zur Verfügung stehen, gibt es kaum Möglichkeiten, die Flut an Meldungen und Daten im Überblick darzustellen, zu ordnen und interaktiv zu verarbeiten.

Die beiden Beispiele demonstrieren dabei die Vorteile für zwei spezifische Aufgabenbereiche in der Cybersicherheit. In ähnlicher Weise können weitere Aufgaben adressiert werden, zum Beispiel für die Analyse von Firewall-Logs oder von Sicherheitsrisiken für sensitive Daten.

Das Zentrum für angewandte Forschung in der Cybersicherheit (www.crisp-da.de), das vor Kurzem in Darmstadt gegründet wurde, nimmt sich kontinuierlich diesen und weiteren Themen der Sicherheitsforschung an. Hierfür besteht immer der Bedarf nach relevanten Fragestellungen und interessierten Partnern aus der Industrie und dem öffentlichen Umfeld.

Prof. Dr.-Ing. Jörn Kohlhammer

Informationsvisualisierung und Visual Analytics

Fraunhofer-Institut für Graphische Datenverarbeitung IGD

Fraunhoferstr. 5

64283 Darmstadt