Sicherheit im digitalen Raum wird für immer mehr Branchen zu dem wichtigsten Kriterium bei der Weiterentwicklung der Digitalisierung. Nicht nur Banken und die Gesundheitsbranche, sondern auch traditionell digital getriebene Bereiche wie E-Commerce und Industrie 4.0 müssen sich hierbei nicht nur den Anforderungen der DSGVO stellen, sondern den erhöhten Sicherheits- und Usabilitybedürfnissen ihrer Kunden. Der Identität von Menschen und Maschinen und der Verwaltung von Berechtigungen kommt hierbei eine Schlüsselfunktion zu. Customer-Identity-and-Access-Management-Systeme (CIAM), die eine klare Authentifizierung und Autorisierung gewährleisten, sind somit unverzichtbar.

Eine besondere Herausforderung stellt die Zunahme an Schnittstellen da. Mit jeder Schnittstelle kommen in einem Netzwerk neue Risiken dazu.

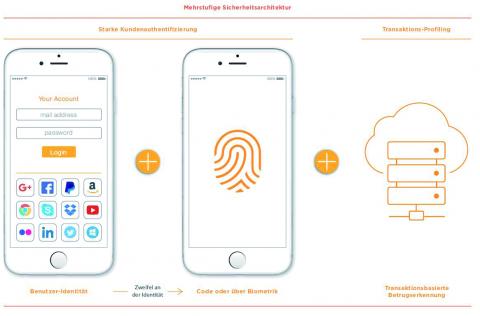

Um so wichtiger für die digitale Sicherheit ist somit eine eindeutige Identifizierung der Teilhabenden an einem digitalen Prozess. Die Identität, also der eindeutigen Identifikation über spezifische Merkmale einer Person, Organisation, Ressource kommt hierbei die zentrale Rolle zu. Zur Identifikation stellt eine moderne CIAM Software eine Vielzahl von Identifikationsmethoden und Kombinationen zur Verfügung, wie Gesichts- Sprach-, Fingerabdruck-, Mustererkennung, TOTP und Smart Push auch E-Mail, SMS, IVR, Backup-Codes und FIDO-basierte Verifizierung.

Je nach Anforderung kann das Unternehmen die Authentifizierungsmethode auswählen, die zu der Anwendung am besten passt – sei es ohne Multi-Faktor-Authentifizierung oder mit. Durch die frühzeitige Erkennung von Betrugs- und Verdachtsfällen durch den Einsatz von starken Prognosefaktoren und Big Data Analysen stoppen Built-in Werkzeuge betrügerische Versuche oder Verdachtsfälle und blockieren Anmelde-Versuche und IP-Adressen.

Digitale Identitäten verwalten

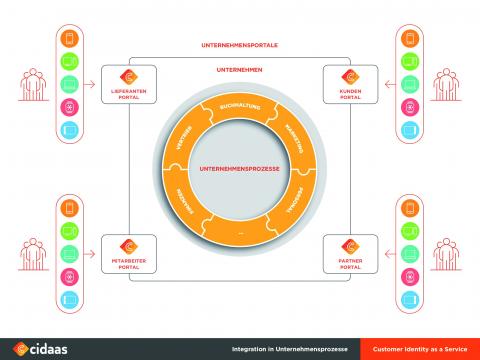

Erfolgt eine eindeutige Authentifizierung – zum Beispiel durch Gesichtserkennung – sind dieser Identität verschiedene Rollen und Berechtigungen zugeordnet. Durch das zentrale Berechtigungsmanagment (CIM – Customer-Identity-Management) werden die richtigen Informationen mit den jeweiligen Kunden, Mitarbeitern oder Maschinen ausgetauscht. Mittels einer effizienten Vergabe und Kontrolle über Rollen und Berechtigungen ist es Unternehmen möglich, zum Beispiel verschiedene Personengruppen – auch Kunden oder Lieferanten – auf ihr System zugreifen zu lassen. Denn in einer (teil-)automatisierten und sich selbst steuernden Wertschöpfungskette kommt einem gelungenen Supplychain-Management und einer reibungslos funktionierenden Zusammenarbeit ein sehr großes Gewicht zu.

Gleichzeitig ermöglicht ein CIM Tool, dass zum Beispiel Kunden die Informationen vorrangig erhalten, die sie interessiert. Somit kann eine aktive digitale Kommunikation die Nachteile dieser, die durch den Verlust des persönlichen Kontaktes entstehen, ausgleichen. Zudem ist es dem Kunden möglich, seine Berechtigungen wie Zustimmungs- und Einverständniserklärungen aktiv zu verwalten und somit den Anforderungen der DSGVO nach Transparenz und Datenhoheit nachzukommen.

Customer-Identity-and-Access-Management-Systeme (CIAM) sind schnell zu integrieren und bieten besten Service, sofern sie als Cloudlösung in Deutschland gehostet werden und ein 24/7 Service zur Verfügung steht. Durch die Cloud wird sichergestellt, dass die Sicherheitsupdates permanent erfolgen und keine Ressourcen in den Unternehmen zusätzlich bereitgestellt werden müssen.

Eine umfassende Lösung für Benutzeridentitäts- und Zugriffsmanagement, wie zum Beispiel „customer identity as a service“ (cidaas) sichert aber nicht nur Geschäftsportale, auch der Zugang zu Räumlichkeiten kann digital mit einem Fingerabdruck gesteuert werden und verbindet somit digitale und reale Identitäten.

Crisis Prevention 1/2019

Sadrick Widmann

Experte für Customer Identity und Access Management

Wimsheim