Die Bedrohung durch Cybercrime steigt stetig. Allein 2023 entstand der deutschen Wirtschaft ein Schaden von über 205 Mrd. Euro. Davon entfallen über 16 Mrd. Euro auf die Schäden durch Erpressung mit gestohlenen oder verschlüsselten Daten.

Ransomware stellt eine zunehmende Bedrohung für Unternehmen und Privatpersonen in Deutschland dar. Im letzten Jahr war rund ein Viertel der Unternehmen von Ransomware betroffen. Innerhalb eines Jahres ist das ein Anstieg von ca. 10 Prozent. Schätzungsweise ist mittlerweile jede zweite Firma in Deutschland bereits Opfer von Ransomware-Angriffen geworden. Diese Cyberangriffe haben nicht nur finanzielle Auswirkungen, sondern können auch zu erheblichen Störungen im Betriebsablauf und zum Verlust sensibler Daten führen.1

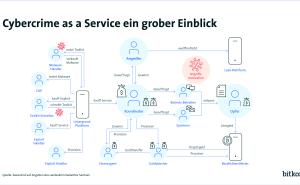

Die Täter agieren strukturiert und kommen meist aus dem Umfeld der organisierten Kriminalität. Anders als noch vor Jahren benötigen die Täter relativ wenig Know-how. Im Zuge von Cybercrime-as-a-Service lassen sich benötigte Komponenten, von der Schadsoftware, über Verhandlungen mit betroffenen Firmen oder Finanztransaktion mit anschließender Geldwäsche, einfach und vergleichsweise kostengünstig organisieren.

Die Ransomware-Angriffe zielen darauf ab, die Daten von Unternehmen und Privatpersonen zu verschlüsseln und erst nach Zahlung eines Lösegelds wieder freizugeben. Die Verschlüsselungsraten variieren je nach Art der Ransomware, können jedoch in einigen Fällen nahezu vollständig sein, wodurch Opfer praktisch keinen Zugriff mehr auf ihre eigenen Daten haben.

Angriffe werden komplexer und folgenschwerer

Crypto-Ransomware die Daten und Dateien verschlüsselt, sodass Benutzer nicht mehr darauf zugreifen können.2

Im Gegensatz zur Crypto-Ransomware sperrt die Locker-Ransomware „nur“ die Nutzerinnen und Nutzer von ihren Systemen aus. Diese können dann nur noch mit dem Sperrbildschirm agieren, um beispielsweise Zahlungen an den Angreifer zu veranlassen. Die Locker zerstören in der Regel nicht, sondern verhindern nur, dass die Nutzenden auf ihre Daten zugreifen können. Ein Timer mit einer Frist wird angezeigt, um das Opfer zu einer Zahlung zu bewegen.

Bei der Crypto-Ransomware kann das Opfer in der Regel die Daten einsehen und das System benutzen, aufgrund der Verschlüsselung kann jedoch nicht mehr auf die Daten zugegriffen werden. Meist geht zusätzlich ein Erpresserschreiben ein, welches zu einer Zahlung auffordert. Wenn diese Frist versäumt wird, werden alle verschlüsselten Daten endgültig zerstört.

Neue Angriffsfelder – Leakware, Doxware, Double Extortion

Eine gute Datensicherung kann eine herkömmliche Ransomware besiegen. Für einen Entschlüsselungsschlüssel, der Daten wiederherstellt, müsste nicht mehr bezahlt werden. Allerdings passen sich die Kriminellen schnell an. Eine neue Taktik ist die Double-Extortion-Ransomware (Leakware, Doxware). Sie kombiniert Datendiebstahl mit Datenverschlüsselung. Die Täter drohen neben der Verschlüsselung und der Zerstörung der Daten damit, diese preiszugeben, wenn kein Lösegeld gezahlt wird. Somit kann erfolgreich Lösegeld erpresst werden, selbst wenn das Unternehmen über ein funktionierendes Backup verfügt.

Vorgehensweise der Täter – die „Killchain“

Bei der Killchain handelt es sich um ein Cybersecurity-Konzept. Es beschreibt einen Cyberangriff. Eine Killchain umfasst mehrere Angriffs-Phasen, um ein Ziel zu erreichen. Klassische Ransomware durchläuft in der Regel die folgende Killchain:

Reconnaissance (Aufklärung): In dieser Phase sammelt der Angreifer Informationen über potenzielle Ziele, wie zum Beispiel Schwachstellen in Systemen oder mögliche Angriffsvektoren.

Weaponization (Waffenbildung): Der Angreifer entwickelt oder erwirbt die Ransomware und passt sie an seine Bedürfnisse an. Dies kann das Erstellen von Phishing-E-Mails mit infizierten Anhängen oder das Ausnutzen von Sicherheitslücken in einer Software umfassen, um die Ransomware in das System des Opfers einzuschleusen.

Delivery (Auslieferung): Die Ransomware wird in das System des Opfers eingeschleust. Dies kann durch das Öffnen infizierter E-Mail-Anhänge, das Besuchen infizierter Websites oder das Ausnutzen von Schwachstellen in Netzwerken erfolgen.

Exploitation (Ausnutzung): Die Ransomware nutzt Schwachstellen im System aus, um sich zu verbreiten und Zugriff auf wichtige Dateien und Daten zu erlangen. Sie verschlüsselt dann diese Dateien, um sie unzugänglich zu machen.

Installation (Installation): Die Ransomware installiert sich im System des Opfers und beginnt mit der Verschlüsselung von Dateien und Daten.

Command and Control (Befehl und Kontrolle): Die Ransomware kommuniziert mit dem Command-and-Control-Server des Angreifers, um Anweisungen zu empfangen und gestohlene Daten zu übertragen.

Actions on Objectives (Aktionen auf Ziele): Die Ransomware erreicht ihr Hauptziel, indem sie die Dateien des Opfers verschlüsselt und Lösegeldforderungen stellt. Dies kann dazu führen, dass das Opfer gezwungen ist, Lösegeld zu zahlen, um wieder Zugriff auf seine Daten zu erhalten.3

Zu beachten ist, dass die Killchain nicht unbedingt linear sein muss, und Angreifer verschiedenste Techniken verwenden, um Ihr Ziel zu erreichen. Daher ist es besonders für Unternehmen und Organisationen wichtig, umfassende Sicherheitsmaßnahmen zu implementieren, um sich gegen Ransomware-Angriffe zu schützen.

Grundsätzlich sollten Unternehmen ca. 15–20 Prozent ihrer IT-Ausgaben für Sicherheitsmaßnahmen aufwenden. Derzeit investieren die Unternehmen ca. 14 Prozent.4 IT-Sicherheit ist dabei nicht nur eine technische Komponente. Sie umfasst darüber hinaus auch physische und organisatorische Maßnahmen. Grundsätzlich kann dabei jedes Unternehmen Opfer eines Ransomware-Angriffs werden.

Die Sicherheitskooperation Cybercrime zwischen Bitkom und sechs Landeskriminalämtern befasst sich mit diesem Thema.5

Verschlüsselungsrate nimmt zu

Im Vergleich zum Vorjahr nimmt die Verschlüsselungsrate weltweit zu und befindet sich auf dem höchsten Stand der letzten vier Jahre. Dies betrifft Unternehmen jeder Größe, von der Zahnarztpraxis bis zum Dax-Konzern. Gründe hierfür sind nicht nur das zunehmend professionellere Vorgehen der Akteure, sondern auch, dass die Angriffsmethoden kontinuierlich verbessert werden.

Besonders die KMU verfügen oft nicht über das erforderliche Personal, um Ihre Informationstechnik entsprechend abzusichern. Im Rahmen der Entscheidung zwischen „selbst machen“ oder „Sicherheit einkaufen“ wird häufig der Ansatz gehandelt: „Das bekommen wir schon irgendwie selbst hin“. Dem gegenüber steht die wachsende Bedrohungslage. Es existieren keine ausreichenden Kenntnisse über die allgemeine Bedrohungslage sowie das Risikoprofil. In Unternehmen existiert immer noch der Gedanke, KMU seien kein lukratives Ziel von Cyberkriminellen. Daraus folgt, dass die Unternehmen wenig in Ihre Sicherheit investieren Nur etwa 62 Prozent der KMU investieren in regelmäßige Sicherheitsupdates, etwas weniger als die Hälfte überlassen ihre IT-Sicherheit einem externen Dienstleister, und nur ein Fünftel besitzt einen IT-Notfallplan.6

Hindernisse sind häufig der initiale Aufwand oder der Aufwand und die Kosten für den laufenden technischen Betrieb, Anpassungen und Aktualisierungen. KMU, die ein Problembewusstsein entwickelt haben und entsprechendes Personal einstellen, haben jedoch auch zunehmend Herausforderungen, Personal zu finden. Häufig können sie wirtschaftlich nicht mit anderen Arbeitgebern konkurrieren.

KMU, die ihre IT-Sicherheit an externe Dienstleister auslagen möchten, sollten dabei einiges beachten. Die Auswahl eines Anbieters sollte bereits vor einem Sicherheitsvorfall erfolgen. Dies fördert neben dem Vertrauen der Partner auch die Kenntnis von Strukturen und Prozessen innerhalb der Organisation und führt zu tiefgreifenderen Sicherheitsmaßnahmen, bzw. zur Minimierung späterer Schäden. Die Unternehmen sollten dann auch regelmäßig Verbindung halten, um Neuerungen in der Organisation oder beim Dienstleister zu adaptieren und die Sicherheit zu stärken. Weiterhin ist auf die personelle, zeitliche und räumliche Verfügbarkeit von Dienstleistern zu achten: Wann kann wer wo sein? Dies stellt viele Unternehmen vor Herausforderungen, da es in Ihrer Region nur wenige qualifizierte Dienstleister gibt, die bei diesem Vorhaben unterstützen können. Auch sollten Referenzen von Dienstleistern beachtet werden, u. a. auch Zertifizierungen und geeignetes Personal, oder ob der Dienstleister ggf. bereits Partner der Polizei oder eigener geschäftlicher Kontakte ist, und so weiter. Anfallende Honorare sollten nicht als Kosten, sondern als Investition in die Funktionsfähigkeit der Organisation betrachtet werden. Kriterien zur Auswahl finden sich auch beim BSI.7

Schutzmaßnahmen gegen Ransomware

Schutzmaßnahmen sollten umgesetzt und regelmäßig überprüft werden. Der Schutz vor Ransomware erfordert ein ganzheitliches und proaktives Sicherheitskonzept. Einige wichtige Schritte, die Unternehmen und Privatpersonen ergreifen können, sind:

Regelmäßige Backups der wichtigsten Dateien und Daten und Speicherung an einem sicheren Ort, der vor Ransomware-Angriffen geschützt ist. Backups sollten offline oder zumindest in einem separaten Netzwerksegment gespeichert sein, um sicherzustellen, dass sie nicht von der Ransomware betroffen sind. Zum Backup empfiehlt sich auch die Planung und Vorbereitung des Wiederanlaufs und der Rücksicherung. Dies sollte auch einem Praxistest unterzogen werden, um Herausforderungen und Komplikationen im Vorfeld zu erkennen.

Softwareaktualisierung: Die Ausnutzung einer (in der Regel bereits vom Hersteller behobenen) Schwachstelle in einem Softwareprogramm gehört zu den drei häufigsten Einfallsvektoren von Ransomware-Gruppen. Betriebssysteme, Anwendungen und Sicherheitssoftware sollten daher auf dem neuesten Stand sein, indem regelmäßige Updates und Patches installiert werden. Updates, die Schwachstellen von hoher Kritikalität schließen und/oder sich auf besonders exponierte Software (z. B. Firewall-Produkte und Webserver) beziehen, sollten priorisiert behandelt werden.

Sicherheitsbewusstsein schärfen: Es gilt, Mitarbeitende und Benutzende über die Risiken von Ransomware zu schulen, insbesondere dahingehend, wie man verdächtige E-Mails, Links und Anhänge erkennt. Sensibilisierungskampagnen und regelmäßige Schulungen können dazu beitragen, das Bewusstsein für Cyberbedrohungen zu schärfen und das Risiko von Ransomware-Angriffen zu verringern.

Firewalls und Antivirus-Software: Unternehmen sollten Firewalls und zuverlässige Antivirus-Software vorhalten, um Ihr Netzwerk und Ihre Endgeräte vor unerwünschten Zugriffen und Malware-Infektionen zu schützen. Dabei sind Funktionen wie Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) zu aktivieren, um verdächtige Aktivitäten zu erkennen und zu blockieren.

Einschränkung von Berechtigungen im Sinne eines Zero-Trust-Ansatzes: Zugriffsrechte werden dabei für Benutzende auf das Minimum, das für ihre Aufgaben erforderlich ist, begrenzt. Dadurch wird das Risiko einer weitreichenden Infektion durch Ransomware verringert. In diesem Fall ist die Schadsoftware möglicherweise nicht in der Lage, auf kritische Systeme und Dateien zuzugreifen. Dabei sollten auch Remote-Zugänge bedacht werden. In der Regel sollten diese nur über VPNs mit einer Zwei-Faktor-Authentisierung genutzt werden.

E-Mail-Filterung: Ein fortschrittlicher E-Mail-Filter, um Phishing-E-Mails und andere schädliche Inhalte zu erkennen und zu blockieren, bevor sie die Postfächer der Benutzenden erreichen, kann helfen, das Risiko von Ransomware-Angriffen zu minimieren, die oft über infizierte E-Mail-Anhänge oder Links verbreitet werden. Die Darstellung von E-Mails sollte im besten Fall als Textdarstellung erfolgen. Sollte dies nicht möglich sein, sollte zumindest die Ausführung von aktiven Inhalten bei der Verwendung von HTML-Mails unterdrückt werden.

Sicherheitsüberwachung: Unternehmen sollten eine umfassende Sicherheitsüberwachung implementieren, um verdächtige Aktivitäten in Ihrem Netzwerk frühzeitig zu erkennen und darauf zu reagieren. Dies umfasst die Überwachung von Netzwerkverkehr, Ereignisprotokollen und Endpunkten auf Anzeichen von Malware-Infektionen und andere Sicherheitsvorfälle.

Notfallplan erstellen und beüben: Cybersicherheit ist Chef-Sache und nicht nur Sache der IT. Es gilt, einen Notfallplan zu erstellen und das Worst-Case-Szenario zu üben. Ein Notfallplan hilft, geschäftskritische Systeme vorab zu identifizieren und alternative Kommunikationsmöglichkeiten anzuzeigen. Die wichtigsten Telefonnummern und Ansprechpartner sollten auf Papierform festgehalten werden, damit sie nicht mit der Ransomware verschlüsselt werden.

Lösegeld zahlen: Ja oder Nein?

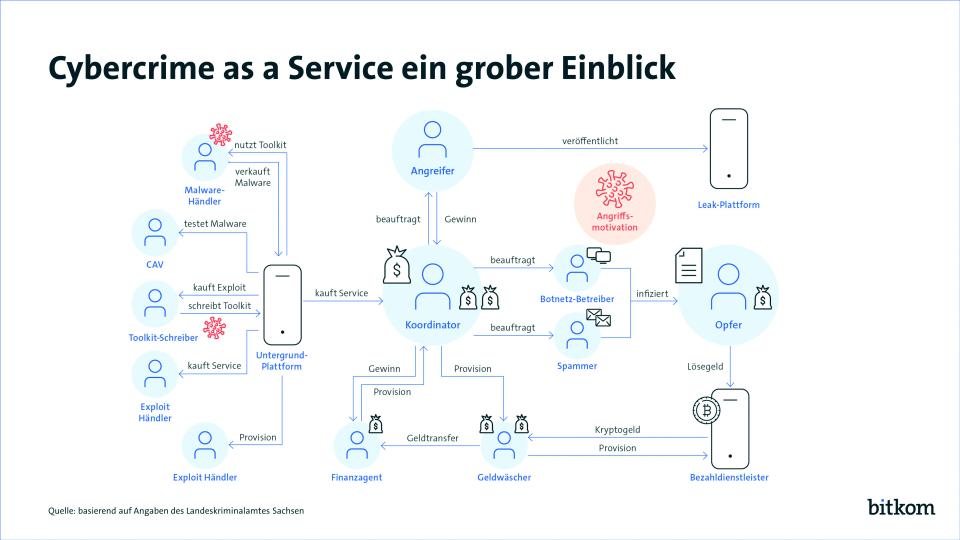

Die Bereitschaft, Lösegeld zu zahlen, ist in den vergangenen Jahren konstant geblieben. Allerdings haben sich die Lösegeldsummen fast verdoppelt. Die Zahlungswilligkeit deutscher Unternehmen ist im internationalen Benchmark vergleichsweise niedrig. Im Zuge einer Umfrage des Bitkom gab gerade einmal jedes Hundertste Unternehmen an, bereits mehrfach Lösegeld gezahlt zu haben.8 Die Dunkelziffer dürfte jedoch höher liegen.

Die Zahlung eines Lösegelds ist für viele Unternehmen ein heikles Thema. Einerseits besteht die Hoffnung, die Daten schnellstmöglich zurückzuerhalten, und den laufenden Betrieb wieder aufnehmen zu können. Andererseits gibt es keine Garantie dafür, dass die Angreifer ihr Versprechen einhalten und die Daten dann tatsächlich entschlüsselt werden, und es nicht zu weiteren Nachforderungen kommt.

Dabei sollte Unternehmen klar sein, dass sie als Teil eines Ökosystems agieren. Die Lösegeldzahlung eines einzigen Unternehmens kann Angriffe auf fünf bis zehn weitere Unternehmen finanzieren. Lösegeldzahlungen fördern somit das Geschäftsmodell Ransomware. Denn je mehr Geld ein Angreifer hat, umso besser kann er seine Erpressungsoperationen finanzieren und neue Ressourcen bei zukünftigen Angriffen nutzen. Langfristig führt dies zu noch mehr Angriffen und damit zu immer neuen und höheren Risiken. Die Cyberkriminellen sind gut vernetzt und teilen auch Informationen dazu, welchen Unternehmen bereit waren, Lösegeld zu zahlen, die dann wiederum attraktive neue Angriffsziele darstellen. Eine Organisation, die Lösegeld zahlt, ist ein noch attraktiveres Ziel. Sollte eine Lösegeldzahlung bekannt werden, so entsteht auch ein erheblicher Imageschaden für die Organisation. Die Bereinigungskosten nach dem Erhalt des Entschlüsselungsschlüssel können ebenfalls beachtlich sein. Neben diesen Kosten kommen dann weitere Kosten zum potenziellen Lösegeld auf die Unternehmen zu: Kosten für Wiederherstellung der Daten, forensische Untersuchungen, Stärkung der Sicherheitsmechanismen sowie Kosten für rechtliche Schritte.

Schließlich können auch strafrechtliche Konsequenzen erfolgen. Die deutsche Staatsanwaltschaft verfolgt zahlende Unternehmen derzeit nicht aktiv, ggf. tun das aber die USA oder die EU. Insbesondere Unternehmen, die international agieren, können in Gefahr geraten, im Zuge von Terrorismusfinanzierung, Umgehung von Sanktionslisten, oder der Unterstützung einer kriminellen Vereinigung angegangen zu werden.

Das BSI, das BKA und die Polizeien der Länder raten in jedem Fall dazu, das Lösegeld nicht zu bezahlen und das Geld lieber im Vorfeld in eine gute IT-Sicherheitsarchitektur zu investieren. Zudem sollte eine Verschlüsselung immer bei der Polizei angezeigt werden, um Täterstrukturen erkennen und durchbrechen zu können.

Ansprechpartner finden!

Im Falle eines laufenden, schweren Cyberangriffs auf die IT-Infrastruktur von Unternehmen, Behörden und Verbänden stellen die Zentralen Ansprechstellen Cybercrime, angesiedelt in den LKÄ der Länder, einen kompetenten Ansprechpartner. Diese leiten polizeiliche Sofortmaßnahmen ein, grenzen sich aber hinsichtlich Ihres Aufgabengebiets klar von den IT-Dienstleistern ab. Im Ernstfall stellt außerdem das BSI eine bundesweite Notfall-Hotline für IT-Vorfälle mit zentraler Erreichbarkeit zur Vermittlung an regionale Ansprechstellen. Diese können Betroffenen vor Ort helfen, und stellen viele hilfreiche Tipps für KMU zur Verfügung, wie Listen u. a. zum CyberRisikoCheck.

In Sachsen hat sich in diesem Zusammenhang die Initiative „Cyber-Sicherheitsnetzwerk Sachsen“ gegründet. Ziel der Initiative ist es, eine „Digitale Rettungskette“ für sächsische Unternehmen zu etablieren. Dabei werden bestehende Strukturen des „Cyber-Sicherheitsnetzwerks“, eines Projekts des Bundesamts für Sicherheit in der Informationstechnik (BSI), genutzt und für Sachsen ausgebaut.9

[1] Wirtschaftsschutz 2023 (bitkom.org)

[2] https://www.forenova.com/de-de/ransomware/types-of-ransomware

[4] Wirtschaftsschutz 2023 (bitkom.org)

[5] cyber-sicherheitaktiv-gestalten-ein-ueberblick-fuer-kmu-und-behoerden-sicherheitskooperation.pdf (bitkom.org)

[7] APT-Response-Dienstleister (bund.de)

[8] Jedes neunte Ransomware-Opfer bezahlt Lösegeld | Presseinformation | Bitkom e.V.

[9] https://www.cyber-sicherheitsnetzwerk.sachsen.de/ueber-die-initiative-3988.html

Crisis Prevention 2/2024

Sabine Schütz

ZAC LKA Sachsen

Stephan Ursuleac

Bereichsleiter Verteidigung & Öffentliche Sicherheit

Bitkom e. V. (Zum Zeitpunkt der Erstellung des Artikels; aktuell Materna)

E-Mail: s.ursuleac@bitkom.org