Ungesicherte IT-Hardware

Ein unterschätztes Sicherheits- und Haftungsrisiko

Joachim Stäcker

Ein Mann mit Kapuze sitzt in einem dunklen Keller, das Gesicht nur von grünen Kommandozeilen auf seinem Bildschirm beleuchtet – so stellt man sich Hacker vor. Doch das Stereotyp des „kriminellen Hackers“ ist mindestens genauso belustigend wie Nachrichten, die von „russischen Hackern“ sprechen. „Die Herkunft professioneller Cyberkrimineller lässt sich bei fast keinem Hackerangriff ermitteln und wenn doch, dann war er wahrscheinlich harmlos,“ sagt der Anführer einer Gruppe, die sich auf „unübliches Benutzerverhalten und spurlosen Datendiebstahl“ spezialisiert hat.

Datenraub ist ein echter Wachstumsmarkt

Gut ausgebildete IT-Spezialisten ohne Unrechtsbewusstsein benötigen nicht mehr als eine simple Stromsteckdose in einer Behörde oder einem Unternehmen, um alle IT-Daten in großem Umfang aufzufangen, die von den dort benutzten Computern ungeschützt ins Stromnetz geleitet werden. Dies musste auch die Wasserschutzpolizei am Bodensee feststellen, als an einem sonnigen Morgen im April das Handy des Dienststellenleiters klingelte. Die Arbeitsplatzrechner des betroffenen Reviers der Wasserschutzpolizei ließen sich nicht mehr ordnungsgemäß starten, teilte der diensthabende Beamte mit. Dienstpläne, aktuelle Ermittlungsakten und Anzeigen konnten nicht mehr bearbeitet werden.

Die hinzugezogenen IT-Forensiker der Polizei stellten in einer ersten Analyse fest, dass auf mehreren Servern Hacker Zigtausende Dateien verschlüsselt oder unbrauchbar gemacht hatten. „Das war ein riesiger Schock für uns“, sagt der zuständige IT-Leiter der Wasserschutzpolizei. Doch wie konnten den Hackern der Zugriff auf die Rechner der Wasserschutzpolizei gelingen? Die Ermittlungen der beauftragten IT-Forensiker ergaben keine Hinweise auf einen softwarebasierten Angriff. Auch eine intensive Befragung der Beamten der Dienststelle ergab keine Anhaltspunkte für ein falsches Nutzerverhalten oder andere Auffälligkeiten. Die IT-Forensiker vermuteten ein gezieltes Abfangen von IT-Daten von einer ungesicherten Steckdose außen am Dienststellengebäude, also einen direkten Angriff auf die ungeschützte IT-Hardware. Der Hintergrund des Angriffes und die Motivation der Hacker blieb bis heute völlig ungeklärt.

Massenhafte Verbreitung von raffinierten Angriffsmethoden

„Wir erleben derzeit die massenhafte Verbreitung von raffinierten Angriffsmethoden durch die Organisierte Kriminalität, die bis vor einigen Monaten nachrichtendienstlichen Akteuren vorbehalten waren“, schreibt das BSI in einer Pressemitteilung vom 24.04.2019.

Experten sind sich einig: Hacker suchen gezielt nach Schwachstellen in der IT-Infrastruktur. Zum Glück hatte die Wasserschutzpolizei Back-ups auf anderen Datenträgern, die nicht per Kabel ans Netzwerk angeschlossen waren und extern gelagert wurden. So konnten die Daten wieder rekonstruiert werden. Allerdings erforderte dies einen erheblichen Zeitaufwand.

Auskundschaften der Ziele, ohne Spuren zu hinterlassen

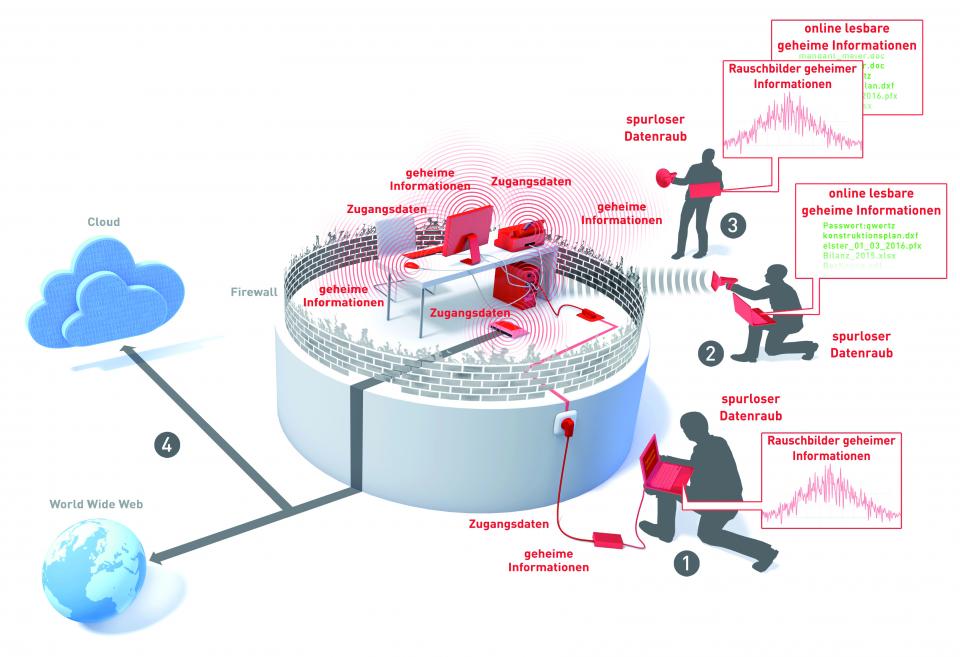

Bei 99 Prozent aller Cyberangriffe werden bestehende Schwachstellen in der IT-Software, der IT-Hardware oder im persönlichen Umfeld der Mitarbeiter von den Hackern ausgenutzt. Um an diese für die Angriffe wichtigen Informationen zu gelangen, müssen die potentiellen Angriffsziele detailliert ausgespäht werden. Die individuell ausgearbeiteten Attacken nutzen dazu meist mehrere Kanäle und fangen Daten wahllos über einen langen Zeitraum ab. Zunehmend verwenden Datendiebe auch eine besonders perfide Art des Datendiebstahls: den spurlosen Datendiebstahl. So nennen Spezialisten den direkten Angriff auf einzelne IT-Arbeitsplätze während der unverschlüsselten Eingabe der PC-Nutzer am PC, Monitor, Scanner, Drucker oder an anderen IT-Peripheriegeräten. Dies geschieht oft durch:

- Auffangen von in das Stromnetz abfließenden IT-Daten

- Radaranstrahlung von Datenleitungen und IT-Geräten

- Abfangen elektromagnetischer Abstrahlung der IT-Hardware

Antivirenprogramme, Firewalls und den Datenverkehr überwachende Algorithmen sind gegen diese Art des spurlosen Datenraubs völlig wirkungslos. Selbst IT-Spezialisten haben keine Möglichkeit, diese Art spurlosen Datendiebstahls zu erkennen oder zu rekonstruieren. „In den meisten Unternehmen und Behörden ist die IT-Hardware, auch leitender Entscheider, immer noch völlig ungeschützt“, berichtet Joachim Stäcker von HEINEN ICS, ein Entwickler und Hersteller hardwarebasierter IT-Sicherheits-Systeme. Viele dieser spurlosen Angriffe auf IT-Hardware erfolgen aus dem Stromnetz des jeweiligen Zielgebäudes.

Geräteverkabelung wird zur Datenautobahn für Hacker

Wenn Daten am PC bearbeitet, eingegeben oder z. B. Dokumente mit einem Scanner digitalisiert werden, sind sie als elektrische Signale im PC verfügbar und werden über Leitungen im Inneren der IT-Geräte transportiert. Bei diesem Signaltransport entstehen um die benutzten Leitungen herum elektromagnetische Felder. Diese hochfrequenztechnischen „Nahfeldeffekte“ führen dazu, dass Signale von einer Leitung auf eine andere Leitung überspringen können. Man spricht dabei vom „Überkoppeln auf Leitungen“. Durch diese Überkoppelungen gelangen die Signale – auch sensibler, vertraulicher und geheimer Daten – in das Netzteil des IT-Gerätes, das mit dem allgemeinen Stromnetz des Gebäudes verbunden ist.

Bei allen Computern gibt es zusätzlich zum Effekt des „Überkoppelns auf Leitungen“ eine angreifbare Sicherheitslücke im Hardwarekonzept. Die Hauptplatine (Motherboard), auf der sich z. B. der Prozessorsockel, die RAM-Steckplätze, der BIOS-Chip mit der integrierten Firmware, Schnittstellen-Bausteine und Steckplätze für Erweiterungskarten befinden, ist im Gehäuse direkt mit dem Netzteil des Computers verbunden. Diese sicherheitstechnische Schwachstelle ist wie eine Datenautobahn, die sensible Nutzerdaten direkt in das allgemeine Stromnetz des Gebäudes befördert. Datendiebe zapfen das Stromnetz des Gebäudes aus einer sicheren Position risikolos an und hinterlassen keine Spuren beim Aufzeichnen der IT-Daten als Rauschsignale.

Einen wirksamen Schutz vor unkontrolliert ins Stromnetz abfließenden Daten ermöglicht nur eine Entkoppelung der IT-Geräte vom Stromnetz. Dafür gibt es speziell entwickelte Filtersteckdosen-leisten wie die NoSpy-Box®, die alle durch die Stromleitung der IT-Geräte abfließenden Daten mit dem speziell entwickelten DCO-Filtersystem (Data-Cut-out) für Datendiebe und Geheimdienste unbrauchbar macht. Die Daten sind nach der DCO-Filterung weder lesbar noch rekonstruierbar. Rückschlüsse auf den Inhalt oder die Struktur der Daten sind nicht möglich.

Neben dem Sicherheitsrisiko ist auch die Haftungsfrage relevant

Die Leitungen von Unternehmen, Behörden und Betreibern kritischer Infrastrukturen wurden bereits im März 1996 vom Bundesamt für Sicherheit in der Informationstechnik (BSI) dazu aufgefordert, geeignete „Schutzmaßnahmen gegen Lauschangriffe“ zu ergreifen. Folgende Maßnahmen gehörten für das BSI dazu:

- regelmäßige Überprüfung der Netz-, Telefon- und Datenleitungen auf Manipulation

- Verwendung von zugelassenen, abstrahlsicheren IT-Geräten

- Verwendung von Netz-, Telefon- und Datenleitungsfiltern.

Seit dem 25.05.2018 ist europaweit die DSGVO anzuwenden, wenn personenbezogene Daten verarbeitet werden. Dies trifft auf nahezu jedes Unternehmen, jede Behörde und jeden Betreiber kritischer Infrastrukturen („KRITIS“) zu, so dass diesen Vorschriften eine hohe Relevanz zukommt.

Ergänzend dazu bestehen die gesetzlichen Pflichten zur Umsetzung der IT-Sicherheit nach BSIG (Gesetz über das Bundesamt für Sicherheit in der Informationstechnik). Nach dem BSIG sollen Betreiber „kritischer Infrastrukturen“ („KRITIS“) ein dem Stand der Technik entsprechendes Mindestniveau an IT-Sicherheit einhalten und dieses mindestens alle zwei Jahre nachweisen.

Da KRITIS-Betreiber essentielle Versorgungsdienstleistungen erbringen, ist auch der Schutz der IT-Hardware umfassend sicherzustellen. Sie haben daher unter Einhaltung des technischen Standes angemessene technische und organisatorische Vorkehrungen („TOV“) zur Vermeidung von Sicherheitsvorfällen zu treffen.

Zivilrechtliche Haftung der Leitung gegenüber dem Dienstherrn

Setzt die Leitung eines Unternehmens, einer Behörde, oder eines KRITIS-Betreibers die vorgeschriebenen Maßnahmen zur IT-Sicherheit nicht um und entsteht hierdurch ein Schaden, kommt auch eine zivilrechtliche Haftung der Leitung gegenüber dem Dienstherrn in Betracht. Die Pflichten der §§ 91, 93 AktG haben eine „Ausstrahlungswirkung“ auf andere Gesellschaftsformen und gelten daher bspw. entsprechend für die Geschäftsleitung einer GmbH.

„Die Inanspruchnahme des Geschäftsleiters (persönliche Haftung) ist für die durch einen Cyberangriff geschädigte Organisation eine geeignete Maßnahme zur Schadensmilderung“, sagt der IT-Fachanwalt Jürgen Huppertz in dem von ihm verfassten Whitepaper. Damit ist IT-Soft- und Hardwaresicherheit nicht nur ein Sicherheitsrisiko, sondern muss auch vor dem Hintergrund der persönlichen Haftung neu bewertet werden.

Crisis Prevention 2/2019

Dipl.-Ing. Joachim Stäcker

HEINEN ICS – Individuelle Computersicherheit

Hunsrückstr. 7, 42781 Haan

E-Mail: j.staecker@heinen-elektronik.de

www.heinen-elektronik.de/it-hardwareschutz