Cybersicherheit – Eine Daueraufgabe mit höchster Priorität

Stephan Ursuleac

Digitale Sicherheit ist ein entscheidender Faktor für den Wirtschaftsstandort Deutschland. Insbesondere kleine und mittelständische Unternehmen (KMU) sowie viele regionale Behörden stehen bei dem Thema vor großen Herausforderungen. Damit sie individuelle Schutzmaßnahmen ergreifen können, sollten sie sich einen Überblick über mögliche Handlungsoptionen verschaffen.

2023 waren laut einer Wirtschaftsschutz-Studie des Bitkom 80 Prozent der Unternehmen Opfer oder vermutliche Opfer eines Cyberangriffs. Allein durch Cyberangriffe wurde ein Schaden von über 148 Mrd. Euro registriert. Zusammen mit weiteren Folgeschäden ergab sich eine Schadensumme von knapp 206 Mrd. Euro. Dabei sehen 52 Prozent der Unternehmen ihre wirtschaftliche Existenz durch Cyberangriffe bedroht. Mehr als 47 Prozent haben ihre Sicherheitsvorkehrungen erhöht. Im Durchschnitt investieren Unternehmen 14 Prozent ihres IT-Budgets in Maßnahmen zur Cybersicherheit. Laut BSI oder der Allianz für Cybersicherheit sollten Unternehmen aber mindestens 15 bis 20 Prozent in die Cybersicherheit investieren. Die Angriffsszenarien sind grundsätzlich bei Sicherheitsanbietern und Polizeibehörden bekannt. Bereiten sich Unternehmen in dem Bereich vor, dient das letztlich dem Schutz vor der Insolvenz als größte Gefahr. Einen 100-prozentigen Schutz wird es allerdings nie geben. Die Leitungsebene sollte Schutzmaßnahmen jedoch klar priorisieren. Cybersicherheit ist keine alleinige Aufgabe der IT-Abteilung, sie dient dem Schutz des gesamten Unternehmens.

Die Spuren führen häufig zu tatverdächtigen Angreifern im Ausland. Schwerpunkte sind Russland und China. Dabei gehen Unternehmen davon aus, dass die Zahl der Angriffe weiter zunimmt. Mit der steigenden Konnektivität von Wirtschaft und Gesellschaft wird Cybersicherheit zur Daueraufgabe mit höchster Priorität. Grundsätzlich muss klar sein: Jedes Unternehmen und jede Behörde kann Opfer eines Cyberangriffs werden.

Vielen Organisationen denken, sie wären zu klein oder unbedeutend, um angegriffen zu werden. Die Realität sieht anders aus: Cyberangriffe sind meist keine Einzelwerke, sondern automatisierte Massenangriffe, die von der Zahnarztpraxis bis zum Großkonzern jeden treffen können. Phishing oder Angriffe auf Passwörter stellen dabei die verbreitetsten Angriffsarten dar. Gefolgt werden sie von der Infizierung mit Schadsoftware, oft gekoppelt mit Ransomware-Angriffen. Bei solchen Attacken werden u. a. Daten verschlüsselt und zu ihrer Freigabe Lösegeld gefordert.

Die Täter agieren höchst professionell. 61 Prozent werden der organisierten Kriminalität zugeordnet. Sie handeln arbeitsteilig im Sinne des Ansatzes „Cybercrime-as-a-Service“. Weitere Akteure liegen mit etwa sieben Prozent im Bereich ausländischer Nachrichtendienste, die es u. a. auf Know-how, Informationen oder die Sabotage von Infrastrukturen absehen. Dabei spielen Innentäter in den Organisationen oft eine entscheidende Rolle. Auch andere Unternehmen können Ausgangspunkt von Cybercrime sein. Um an größere Akteure heranzukommen, können die Daten kleinerer Akteure relevant sein. Jedes Unternehmen und jede Behörde sollte sich daher als Teil eines gesamtgesellschaftlichen Ökosystems betrachten.

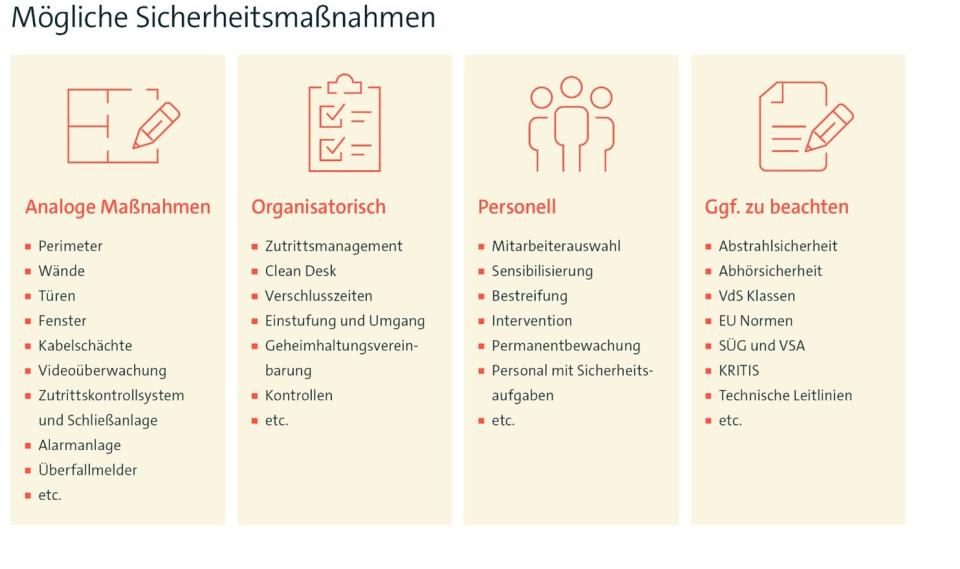

Cybersicherheit ist dabei nicht nur eine technische Aufgabe. Sie umfasst neben IT-Maßnahmen auch analoge Schutzmaßnahmen, strukturelle Anpassungen sowie bewusstseinsbildende Maßnahmen wie Mitarbeiterschulungen. Oftmals ist der Human Factor, also etwa ein Mitarbeiter, der unachtsam auf einen Link klickt, das größte Einfallstor.

Schutzmaßnahmen im technischen Bereich

Im Fokus der IT-Sicherheit von Organisationen steht das Thema Resilienz. Sie reduziert die Komplexität von Systemen und ermöglicht es, sie besser zu beherrschen. Grundvoraussetzung sind kompetentes Personal bzw. professionelle Partner. Organisationen sollten sich über die Etablierung des Zero-Trust-Ansatzes informieren. Bei dieser Strategie wird jedem Akteur misstraut, der auf IT-Ressourcen zugreifen möchte. Damit sollen Datenlecks verhindert und die Sicherheit des Netzwerks erhöht werden.

Schützenswerte Güter sollten definiert werden, um sie besonders abzusichern. Es gilt, mögliche Angriffsvektoren zu identifizieren und eine Endpunktsicherheit herzustellen (Schutz von Endgeräten wie PCs oder Smartphones, die auf ein Netzwerk zugreifen können sowie WLAN-Sicherheit). Geeignete präventive Maßnahmen müssen implementiert werden. Das umfasst etwa das Erkennen von Cyberangriffen, die Anomalie-Erkennung, Threat Hunting zur Identifikation potenzieller Bedrohungen im Netzwerk, Penetrationstests zur Erkennung von Schwachstellen, Passwort-Richtlinien oder IT-Notfallkarten. Die Rechtevergabe an einzelne Nutzerinnen und Nutzer muss geprüft werden. Braucht z. B. jede Nutzerin oder jeder Nutzer Admin-Rechte? Mögliche Ernstfälle sollten durch Szenarien adaptiert und geübt werden. Sicherheitsrichtlinien können helfen, im Notfall schnell und kompetent zu handeln. Solche Richtlinien definieren und beschreiben sicherheitsrelevante Themenfelder, und nennen entsprechende Konzepte und geeignete Nachweise. Es gilt, zu klären, welche Nachweise und Aufzeichnungen nötig sind. Das beinhaltet Protokolle, Listen oder Ergebnisse interner Audits.

Dabei sind Datensicherheit, also der Schutz von digitalen Datenbanken vor bspw. Schäden oder Diebstahl, und Backups, die Standby- und Hardware-Redundanz auch am Endpoint ermöglichen, zentral. Eine Basis zur Umsetzung sind die Anforderungen des BSI-Grundschutzes. Fortgeschrittene etablieren ein Informationssicherheitsmanagement-System (ISMS) anhand der ISO/IEC 27001.

Die Maßnahmen sollten Folgen für das Geschäft antizipieren und in Notfallplänen abbilden. Verträge mit Notfall-Dienstleistern sollten bereits im Vorfeld eines Cybervorfalls abgeschlossen werden. Kontaktwege müssen geübt werden.

Schutzmaßnahmen im analogen Bereich

Cybersicherheit umfasst nicht nur digitale, sondern auch analoge Komponenten. Das gilt insbesondere, wenn eine Organisation einen gezielten Angriffspunkt für andere Unternehmen, ausländische Nachrichtendienste, die organisierte Kriminalität oder weitere Akteure darstellt.

Zunächst sollte ein Sicherheitsplanungsprozess durchgeführt werden. Dieser umfasst die Analyse von möglichen Risiken und Schwachstellen. Dabei müssen Organisationen sich ihrer wertvollen Daten und Güter bewusst sein, sodass sich Schutzziele, Sicherheitszonen und einzelne Sicherheitsmaßnahmen ableiten lassen. Mit der Auswahl scheinbar banaler Dinge wie Fensterscheiben (Klassen RC1N – RC6 bzw. einer Zeit zur Überwindung von 1 bis 20 Minuten) oder der Klärung, wer Zugang zum Firmenmüll hat, lässt sich der Schutz verbessern. Je nach Sicherheitslevel der Organisation sollten sämtliche technische Möglichkeiten unter Beachtung gesetzlicher Normen und technischer Leitlinien und Standards einbezogen werden, z. B. das Abhören mittels Lasertechnologie über Fensterscheiben. Professionelle Dienstleister und die Polizei können dabei beraten.

Schutzmaßnahmen seitens der Organisation

Wenn die Awareness in Organisationen zu gering ist und die individuelle Angriffsgefahr bzw. -wahrscheinlichkeit als schwächstes Glied einer Kette unterschätzt wird, führt das zu nicht geeigneten oder nicht vorhandenen Schutzmaßnahmen.

Organisationen können prüfen, ob Zertifizierungen wie die ISO 27001 für sie sinnvoll sind. Sie sind u. a. Grundvoraussetzung für fast alle Cyberversicherungen und oft für die Interaktion mit staatlichen Stellen, wenn diese als Kunden gewonnen werden sollen.

Organisationen sollten professionelle Beratungen, sei es durch private oder staatliche Akteure, in Anspruch nehmen und im Vorfeld deren Erreichbarkeiten im Notfall klären. Schließlich muss ein auf eine Organisation zugeschnittener Notfallplan erstellt und geübt werden. Daraus lassen sich Einzelmaßnahmen ableiten, z. B. die Klassifizierung von Notfällen und daraus resultierenden Alarmketten, die Zusammensetzung eines Krisenstabes, Erstmaßnahmen im Ernstfall, der Umgang mit Lösegeldzahlungen oder versicherungstechnische Angelegenheiten. Eine erste Orientierung zum Aufbau eines Notfallplans, eines Krisenstabes und sonstiger Schutzmaßnahmen bieten das BSI, aber auch die Zentralen Ansprechstellen Cybercrime der Polizei. Details sollten dann mit IT-Dienstleistern erarbeitet werden.

Schutzmaßnahmen beim Human Factor

Zwischenmenschliche Beziehungen prägen gesellschaftliche und organisatorische Strukturen. Der Human Factor ist daher das zentrale Einfallstor, um die Sicherheit einer Organisation zu kompromittieren. Als Basis dient das grundsätzliche Vertrauen zu anderen Menschen und das natürliche Bedürfnis nach sozialer Interaktion. Genau hier setzt Cybercrime an.

Soziale Beziehungen von Mitarbeitenden sind nicht zu kontrollieren. Die gezielte Anbahnung von Kontakten, um an Informationen oder Zugänge zu gelangen, sollte daher stets mitgedacht werden.

Außerdem folgt menschliches Handeln Gewohnheiten, Routinen und dem Ansatz, Aufgaben mit geringstmöglichem Aufwand zu erledigen. Das kann zu Unachtsamkeiten oder der Umgehung von Prozessen oder Schutzmaßnahmen führen. Awareness kann nicht durch allgemeine Hinweise erreicht werden. Es gilt, persönliche Betroffenheit zu erzeugen, um die bewusste Verarbeitung von Informationen dauerhaft zu aktivieren. Dazu eignen sich interaktive Formate wie realistische Plan- und Rollenspiele sowie Übungen.

Organisationen sollten ihr Personal aktiv mit professionellen Formaten schulen, um Awareness zu schaffen und potenzielle Einfallstore zu minimieren.

Dazu gehören Schulungen zu Social Engineering, Phishing, Möglichkeiten der Open Source Intelligence, und zur Vorgehensweise etwaiger Angreifer.

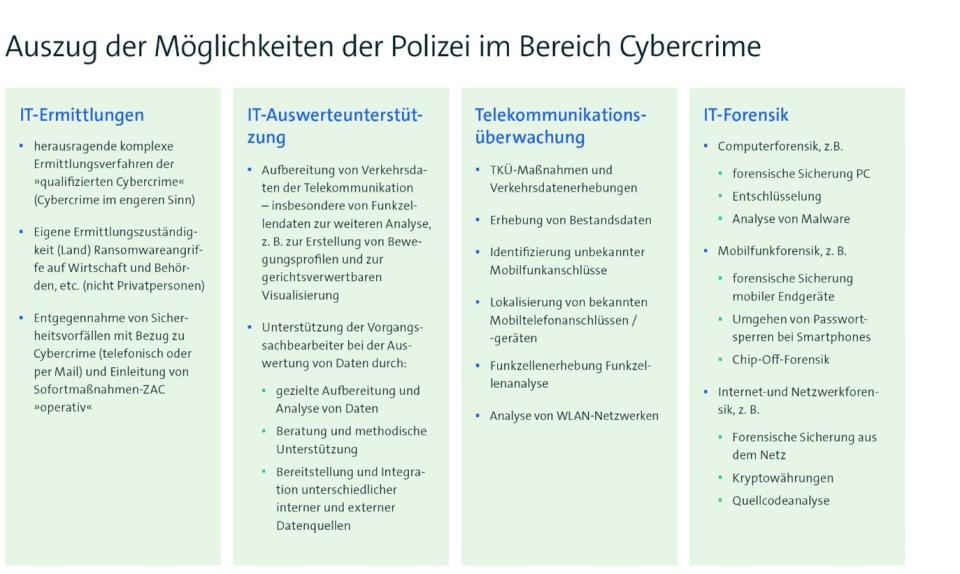

Externe Partner zur Etablierung von Schutzmaßnahmen sind auch Polizeibehörden

Insbesondere Unternehmen sind oft skeptisch, was den Kontakt zur Polizei bei Cybersicherheitsvorfällen betrifft. Häufig ist unklar, was die Polizei im Vorfeld oder eine Strafanzeige im Ernstfall bewirken können.

Es bestehen Vorbehalte gegenüber den Polizeibehörden:

- Die Polizei nehme Hardware mit oder störe Organisationsabläufe.

- Das Erscheinen der Polizei habe eine große negative Öffentlichkeitswirksamkeit.

- Zufallsfunde führten zu Ermittlungen und Strafbarkeit.

- Es bringe nichts, die Polizei anzurufen, da diese wenig Kompetenzen hätte.

- Das Unternehmen könnte seine Presse-Souveränität verlieren.

- Das Unternehmen könnte seine Handlungsfreiheit einbüßen.

Dabei ist klar: Das sind Mythen. Organisationen sollten die Zentralen Ansprechstellen Cybercrime (ZAC) der Polizei stets einbeziehen und Vorfälle zur Anzeige bringen.

Die Polizei legt den Fokus auf die Strafverfolgung der Täter und nicht auf die Einhaltung von bspw. IT-Sicherheitsrichtlinien in der geschädigten Institution. Im Vorfeld kann die Polizei einen ersten Überblick zu Awareness-Maßnahmen schaffen. Das hilft Organisationen bei der Beauftragung professioneller Dienstleister und lässt sie mit diesen auf Augenhöhe sprechen. Im Ernstfall kann die Polizei zusammen mit Dienstleistern Maßnahmen ergreifen, sie wird jedoch keine IT-Systeme wieder herstellen. Polizei und Dienstleister stehen in keiner Konkurrenz, sondern ergänzen sich. Die Polizei kann auch bei der Nachbereitung helfen: Was lief gut, was kann verbessert werden?

Ferner kann die Polizei Daten von Internet Service Providern erheben und Täter bzw. Gruppierungen identifizieren. Die Behörden können zudem zusammen mit der Justiz international ermitteln. Zwar werden Erfolge selten direkt erzielt, aber eine Organisation muss sich als Gesamtteil eines wirtschaftlichen Ökosystems verstehen. Cybervorfälle bei einzelnen Organisationen können etwa Gesamtermittlungen unterstützen. Ein Beispiel ist der Schlag des Landeskriminalamtes Baden-Württemberg und des FBI gegen das globale HIVE-Netzwerk. Dabei wurden Anfang 2023 IT-Strukturen der Gruppierung zerschlagen und im November 2023 Verhaftungen in der Ukraine vorgenommen. Das HIVE-Netzwerk ist für den Großteil aller Ransomware-Angriffe auf der Welt verantwortlich. Ansprechpartner und weitere Informationen lassen sich u. a. bei über die Sicherheitskooperation Cybercrime finden.

Zur Ergänzung haben IT-Sicherheitsunternehmen den Erstzugriff auf Datenspuren, verfügen über Kenntnisse der Opfersysteme und über die Nähe oder das Vertrauen der Geschädigten, wenn sie sich bereits im Vorfeld mit ihnen beraten konnten. Daher sollten Organisationen IT-Sicherheitsdienstleister bereits vor einer Cyberlage einbeziehen. So können die Dienstleister bei der Awareness unterstützen, aber auch die Gegebenheiten vor Ort kennenlernen. Das spart im Ernstfall Zeit und Kosten und minimiert die Schäden.

Viele Organisationen scheuen sich jedoch, professionelle Dienstleister für Cybersicherheit einzubeziehen. Oft denken sie, Risiken selbst bewältigen zu können, verfügen über keine ausreichende Awareness und kein Know-how zur Risikoeinschätzung, oder fürchten die zusätzlichen Kosten.

Wie aufgezeigt, sollten Organisationen antizipieren, welches Risiko Cyberangriffe für sie bergen. Das größte Risiko für wirtschaftliche Akteure ist die Insolvenz, aber auch der Verlust von Vertrauen und Reputation sind gefährlich. Die Einbeziehung von Profis sollte daher nicht als Kostenpunkt, sondern als notwendige Investition in den Fortbestand der Organisation betrachtet werden.

Bei der Auswahl von Dienstleistern sollte berücksichtigt werden, dass diese realistische personelle, zeitliche und räumliche Verfügbarkeiten haben. (Ist eine vertraglich vereinbarte 24/7 Verfügbarkeit wirklich realistisch etc.?) Auch spielen Referenzen eine Rolle, also z. B. ob der Dienstleister über Zertifizierungen und geeignetes Personal verfügt, er bereits Partner der Polizei ist, oder ihn geschäftliche Kontakte empfehlen. Organisationen sollten regelmäßig Verbindung zum Dienstleister halten, um Neuerungen in der Organisation oder beim Dienstleister zu adaptieren und die Sicherheit zu stärken.

Organisationen müssen das Thema Cybersicherheit priorisieren. Die Bedrohungslage in dem Bereich wird hoch bleiben.

Crisis Prevention 1/2024

Oberstleutnant d. R. Stephan Ursuleac

Bereichsleiter Verteidigung & Öffentliche

Sicherheit

Bitkom e. V.

E-Mail: s.ursuleac@bitkom.org