Der öffentliche Sektor wird zunehmend digital. Cloud Computing ist einer der Treiber dieser Transformation. Behörden, öffentliche Verwaltungen und kritische Infrastrukturen sorgen sich jedoch um die Sicherheit ihrer sensiblen Daten, wenn sie diese in eine Public Cloud übertragen. Und zwar aus gutem Grund: Herkömmliche Sicherheitskonzepte greifen für die Absicherung von Daten, die außerhalb des eigenen Netzwerkes liegen, zu kurz. Nur mit neuen IT-Sicherheitslösungen lassen sich Daten und Infrastrukturen zuverlässig schützen. Ein Paradigmenwechsel der Sicherheitskonzepte ist notwendig, damit die digitale Transformation gelingt.

Nicht nur Finanz- und Energiebranche, Transportunternehmen oder der Gesundheitssektor erleben derzeit eine rasante digitale Transformation, auch Behörden und öffentliche Verwaltungen digitalisieren ihre Prozesse zunehmend.

Die Digitalisierung erfasst die öffentlichen und kritischen Infrastrukturen. Denn E-Government vereinfacht die Arbeit der öffentlichen Hand und verschafft mehr Bürgernähe.

Die Menge personenbezogener und sensibler Daten wächst allerdings aufgrund der Digitalisierung erheblich. Die Nutzung von Cloud-Computing und Public Clouds schafft Abhilfe, um diese Daten zu bewältigen. Dropbox, iCloud oder Google Drive sind damit nicht mehr nur eine hilfreiche Ergänzung, sondern für Behörden heute dringend erforderlich.

Im Umfeld von Behörden und öffentlichen Verwaltungen wird allerdings mit besonders vielen sensiblen Daten gearbeitet. Diese dürfen keinesfalls in die Hände von Hackern gelangen. Der Schaden für den Einzelnen und die Gesellschaft wäre immens. Ab dem 25. Mai 2018 unterliegen im Zuge der EU-Datenschutz-Grundverordnung (EU-DSGVO) sicherheitsrelevante und personenbezogene Daten zudem strengeren Datenschutzvorgaben. Die Daten sollten den Rechtsraum Deutschland nicht verlassen. Im Falle eines Datenverlustes oder Verstößen gegen das Gesetz drohen empfindliche Strafen. Deswegen müssen vertrauliche und personenbezogene Daten umfassend geschützt werden.

Starke Bedrohung für Behörden

Beim Thema IT-Sicherheit scheint es jedoch noch viel Nachholbedarf bei Behörden zu geben – wie das „Zukunftspanel Staat & IT 2017“ feststellte, das von der Wegweiser GmbH Berlin Research & Strategy in Kooperation mit der Hertie School of Governance durchgeführt wird. 336 Verantwortliche aus allen Behördenebenen hatten Auskunft gegeben zum aktuellen Stand der Digitalisierung, ihren Umsetzungserfahrungen sowie zukünftigen Herausforderungen bei Einführung von E-Government in der deutschen Verwaltung.

Das Ergebnis ist eindeutig: 83,5 Prozent sehen mögliche Cyberangriffe als starke Bedrohung für die eigene Behörde an. Hoch ist die Skepsis der Behörden bei der Einführung von Cloud-Computing und Big-Data-Anwendungen, die bei einer Mehrheit der befragten Behörden nicht geplant sind.

Diese Skepsis ist begründet: Denn während viele Behörden und öffentliche Infrastrukturen in den vergangenen Jahren Schutzwälle und Sicherheitsschleusen gezogen haben, um die eigenen Netzwerke und IT-Systeme vor äußeren Einflüssen zu schützen, geben sie mit der Nutzung von Cloud-Diensten ihre sensiblen Daten in fremde Hände. Durch diesen Schritt befürchten zahlreiche Institutionen einen unberechtigten Zugriff durch Hacker auf ihre Systeme sowie sensible und personenbezogene Daten.

Herkömmliche Sicherheitskonzepte sind unzureichend

Das Kernproblem: Herkömmliche Sicherheitskonzepte unterscheiden lediglich zwischen öffentlichen Netzwerken und internen Netzwerken.

Diese „Perimetersicherheit“ reicht jedoch für die Nutzung der Cloud schon lange nicht mehr aus. Denn durch die Cloud verlagert sich die Verarbeitung und Speicherung der Daten aus den eigenen Netzwerken auf externe Systeme. Hinzu kommt, dass nicht nur Benutzer und Administratoren Zugriff auf die Daten haben. Auch Cloud-Provider oder Cyberkriminelle können sich Zugriff verschaffen, wenn Daten ungeschützt und unverschlüsselt abliegen.

Damit Daten in der Cloud geschützt sind, braucht es daher neue Sicherheitskonzepte für das Cloud-Zeitalter.

Maximale Sicherheit und Flexibilität

Die Lösung für dieses Problem liegt in einem neuartigen Ansatz, der „datenzentrischen Sicherheit“. Dabei wird die Sicherheit direkt in die Daten eingeschrieben, anstatt sie an ein äußeres Tor zu übertragen. Ob die Daten in einem Behördennetzwerk oder in einer Cloud abliegen, spielt dann keine Rolle mehr. Das verschafft Verwaltungen und Behörden maximale Flexibilität im Umgang mit ihren Daten. Umsetzen lässt sich die datenzentrische Sicherheit mit Hilfe einer Kombination aus Identity und Access Management (IAM), Virtualisierung, Verschlüsselung und Fragmentierung der Dateien.

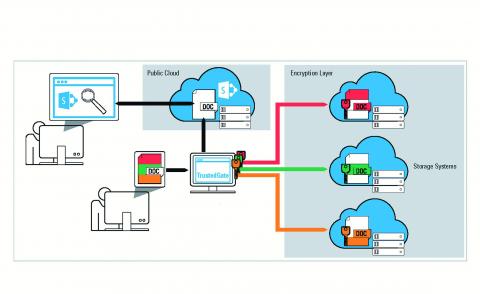

Dabei wird beim Upload eines Dokuments in die Cloud eine virtualisierte Version des Originaldokumentes erstellt. Dieses virtuelle Dokument enthält nur die Meta-Informationen des Originals, wie beispielsweise Key-Wörter. Das virtuelle Dokument hat jedoch selbst keinen Inhalt. Das Originaldokument dagegen wird zugleich verschlüsselt und fragmentiert auf unterschiedlichen, frei wählbaren Speichersystemen abgelegt.

Daten verlassen Deutschland nicht

Bei einem erneuten Zugriff auf die Cloud regelt ein Anmeldesystem über verschiedene Sicherheitsabfragen den Zugriff und überprüft den Benutzer. Nur Mitarbeiter mit autorisierten Zugriffsrechten können das Dokument herunterladen. Erst beim Download setzt sich das Dokument aus seinen Einzelteilen wieder zusammen und wird entschlüsselt.

Diese physikalische Fragmentierung schützt die Daten besonders stark vor Angriffen und fremden Zugriffen. Das Originaldokument ist nie vollständig einsehbar und nur in Form von Fragmenten hinterlegt. Hinzu kommt: Die Daten verlassen Deutschland nicht und entsprechen auf diese Weise strengen Datenschutzvorgaben.

Verschlüsseln und Fragmentieren

Selbst bei einem Angriff auf die Cloud oder wenn Hacker in ein System eindringen, bleiben die vertraulichen Inhalte für Angreifer oder nicht befugte Personen unlesbar. Mit einer solchen Lösung können Public Clouds sicher genutzt werden, ohne dass Organisationen den Verlust ihrer Daten befürchten müssen. Trotz Verschlüsselung und Fragmentierung können Mitarbeiter das Dokument von verschiedenen Standorten aus öffnen und gemeinsam daran arbeiten.

Für Behörden und internationale Organisationen ist ein sicherer Datenübergang in unterschiedliche Sicherheitszonen ein entscheidender Teil ihres Sicherheitskonzepts. Auch dies muss bei der Nutzung einer Cloud berücksichtigt werden.

Denn werden Daten von einem Sicherheitsnetzwerk hinein in eine Public Cloud versendet, verlassen diese eine hochsichere Infrastruktur, die vom Netzwerk isoliert ist. Eine Herausforderung besteht darin, dieses Netzwerk während der Datenübertragung vor Zugriffen zu schützen.

Daten fließen nur in eine Richtung

Ermöglicht wird das mit Hilfe einer sogenannten Daten-Diode. Sie verbindet ein geschlossenes Netzwerk über einen unidirektionalen Datenkanal sicher mit einem Server oder einer Cloud. Auch der umgekehrte Weg ist möglich. Dabei wird die Datei aus einer Cloud klassifiziert und in die hochsichere Umgebung übertragen. Die Diode funktioniert dabei wie eine Einbahnstraße für Daten – diese können immer nur in eine Richtung fließen, von einem Netzwerk zum anderen.

Das Produkt „TrustedGate“ von Rohde & Schwarz Cybersecurity ist eine Cloud-Security-Lösung, die sowohl den datenzentrischen Ansatz umsetzt, als auch als Daten-Diode fungiert. TrustedGate lässt sich nahtlos in bereits bestehende Cloud-Lösungen wie SharePoint oder Office 365 einbinden, sodass eine gewohnte Nutzung möglich ist. Besonders für weltweit agierende Behörden, öffentliche Organisationen mit mehreren Standorten sowie vernetzte kritische Infrastrukturen ist der datenzentrische Ansatz hilfreich, da er flexibles und kollaboratives Arbeiten auf sichere Weise ermöglicht.

Fazit: Cloud-Lösungen – Datensicherheit wird selbstverständlich

Cloud-Technologien ermöglichen den digitalen Fortschritt von Behörden, öffentlichen Verwaltungen und kritischen Infrastrukturen und sind ein großer Schritt in Richtung digitale Gesellschaft. Sie lassen sich aber nur erfolgreich nutzen, wenn die Daten wirklich geschützt sind. Die datenzentrische Sicherheit ist so ausgelegt, dass sie jede Datei, egal, wo sie abliegt, vor Missbrauch schützt und die Cloud zu einem sicheren Ort macht.

Die Perimetersicherheit wird dadurch aber keineswegs abgelöst. Sie ist weiterhin ein wichtiger Schutzwall vor Angriffen von außen.

Durch die Verbindung von beiden Absicherungsstrategien erreichen Behörden und öffentliche Verwaltungen den bestmöglichen Schutz für ihre Daten und können die Chancen der Digitalisierung nutzen, ohne ihre Daten zu gefährden.

Grenzen der Perimetersicherheit

Die bereits seit über 20 Jahren genutzte Sicherheitsstrategie ist vergleichbar mit einer Burg mit hohen Mauern und dicken Toren, der jedoch im Inneren Türen und Schlösser fehlen. Das Problem: Da Hackerangriffe immer raffinierter werden, gelangen unerwünschte Eindringlinge über die Mauern – im Inneren steht Ihnen der Weg dann offen. Wie leicht es inzwischen geworden ist, die Schutzmauer zu überwinden, zeigt der Hackerangriff auf das Bundesnetz im vergangenen Herbst.

Obwohl die Bundesregierung über gut gesicherte Netzwerke und IT-Systeme verfügt, gelang es Hackern dort einzudringen und sensible Informationen zu erbeuten. Sie nutzen kleinste Schwächen im System sowie Fehler der Benutzer aus und dringen auf diese Weise selbst in scheinbar hochsichere Regierungssysteme ein. Die Perimetersicherheit sollte aus diesem Grund heute stets durch weitere Sicherheitsstrategien, die auch im Inneren wirken, ergänzt werden.

Crisis Prevention 2/2018

Dr. Bruno Quint

Director Cloud Encryption

Rohde & Schwarz Cybersecurity

https://cybersecurity.rohde-schwarz.com/de

Kontakt für Leser:

Esther Ecke, Tel.: +49 (0) 30 65 884 - 223,

E-Mail: Esther.Ecke@rohde-schwarz.com