Immer mehr Organisationen und Unternehmen aller Größen und Branchen melden eine wachsende Anzahl an sicherheitsrelevanten Vorfällen in ihren IT-Systemen durch meist externe Angreifer. Der Schaden, der in Deutschland und weltweit durch Cyberattacken sowie erfolgreiche Hackingversuche entsteht – sei es durch erpresste Lösegeldzahlungen oder Verlust von wettbewerbsrelevanten Informationen – steigt stetig. Und nicht nur kleine Unternehmen sind betroffen. Auch die großen DAX-Konzerne mussten bereits erkennen, dass sich kriminelle Akteure lange unentdeckt in ihren Netzwerken aufhalten konnten.

So ist es kein Wunder, dass kaum ein Tag vergeht, an dem wir keine Hiobsbotschaften über Ransomware, Malware, Phishing und Co. lesen und den enormen Schaden, der daraus entstehen kann, vor Augen gehalten bekommen. Und Hacker infiltrieren gezielt auch deutsche Unternehmen und staatliche Organisationen. Sowohl Wirtschaft als auch Politik sehen sich also zwangsläufig unter Druck, Maßnahmen zur Verbesserung der Cyberabwehr in die Wege zu leiten. Von bundesweiten Maßnahmen über Anti- Wirtschaftsspionage-Initiativen bis hin zu Initiativen in einzelnen Unternehmen: Unabhängig davon, wie die Lösungen letzten Endes aussehen werden, ist eine Diskussion über angemessene Schritte und Maßnahmen dringend nötig.

Den Tatsachen ins Auge sehen und Schritt halten

Angesichts der sich rasant weiterentwickelnden Bedrohungslandschaft müssen sich Unternehmen ernsthaft und schnell mit neuen Wegen der Abwehr und Prävention von Cyber-Angriffen beschäftigen. Eine Illusion von Sicherheit – sei es durch bereits vermeintlich getroffene Maßnahmen oder aber durch den Glauben, für Angreifer nicht relevant bzw. interessant zu sein – kann schwerwiegende Folgen haben. Unternehmen, die die Gefahren im Cyberspace nicht ernstnehmen, setzen sich leichtfertig E-Crime, gezielten Spear-Phishing-Kampagnen oder nationalstaatlichen Angriffen aus, die auf Daten abzielen, um damit Wettbewerbsvorteile oder politische Hebel zu erwirken. Unternehmen sollten immer davon ausgehen, dass sich möglicherweise bereits jemand mit bösartigen Absichten in ihrem Netzwerk befindet. Es gilt, die Gefahr zu erkennen und einen soliden Plan auszuarbeiten, um unsichtbar lauernde Angreifer frühzeitig auszumachen und aus den Systemen zu entfernen.

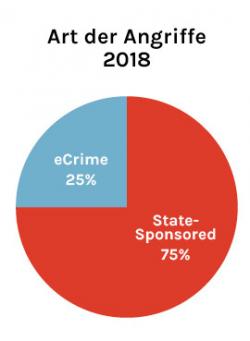

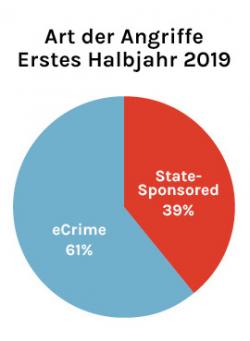

In der heutigen Bedrohungslandschaft hat die Verbreitung von fortschrittlichen Exploits und der einfache Zugang zu den entscheidenden Tools die Grenzen verschoben und neue kriminelle Akteure geschaffen. Es sind nicht mehr nur nationalstaatlich organisierte Gruppen mit China, Russland oder dem Iran im Hintergrund, die sich mit entsprechenden Ressourcen, Ausdauer und komplexen Methoden an großen Zielen versuchen, sondern auch immer mehr kleinere oder individuell organisierte Akteure, die medienwirksame Erfolge erzielen. Gerade E-Crime-Gruppen schließen sich zusammen und entwickeln ihre Toolbox weiter. Ein Beispiel dafür ist die Kollaboration von WIZARD SPIDER (TrickBot) und LUNAR SPIDER (BokBot), deren Module ähnliche Komponenten und Funktionalitäten aufweisen.

So wie Angreifer stetig ihre Taktiken, Techniken und Prozeduren (TTPs) anpassen, müssen Unternehmen ihre Abwehrtaktiken gegen Angreifer ebenfalls modifizieren, um sich adäquat zu verteidigen und ihnen nicht chancenlos gegenüberzustehen. Die traditionellen Herangehensweisen an IT-Sicherheit in Form von Firewalls oder Antivirenprogrammen kann nachweislich nicht mehr mit der aktuellen Angriffswelle von ausgeklügelten Attacken mithalten.

Wer ist am erfolgreichsten?

Bereits im letzten Jahr konnte man ein beeindruckendes Level an Geschwindigkeit und Know-how der Angreifer beobachten – eingesetzte Taktiken, Techniken und Prozeduren entwickeln sich in einer rapiden Geschwindigkeit weiter. Der letzte Global Threat Report zeigt dabei insbesondere die außergewöhnliche Geschwindigkeit von russischen, chinesischen, iranischen und nordkoreanischen Angreifern. Eines wird dadurch deutlich: Es findet aktuell ein Wettrüsten bzw. ein Rennen um die Vorherrschaft im digitalen Raum statt, bei dem jeder der genannten Akteure leicht zur Supermacht im Cyberspace aufsteigen könnte. Bisher gelingt es den staatlich organisierten russischen Akteuren am schnellsten, in ein Unternehmensnetzwerk einzudringen und sich dann auf ihr konkretes Ziel zuzubewegen – im Durchschnitt benötigen sie dafür nur 18 Minuten und 48 Sekunden. Angesichts dieses Cyber-Wettrüstens und der steten Meldungen über gestohlene Daten und gehackte Unternehmen lässt sich erahnen, wie entscheidend die Qualität der einzelnen Verteidigungsmaßnahmen ist.

Sind ausreichend starke Verteidigungsmechanismen im Einsatz, scheitern Angreifer bei ihrem Versuch, in fremde Netzwerke einzudringen. Ein Angriff muss also nicht zwangsläufig auch erfolgreich sein. Das Scheitern eines Cyber-Angriffs hat für die Hacker zudem gravierende Folgen: Da ihre Methoden und Taktik nun erkannt sind, müssen sie neu beginnen und mit viel Aufwand andere Wege finden, die sie zum Ziel führen. Statt dies zu tun, suchen sie dann oft lieber ein anderes Unternehmen, bei dem sie sich bessere Chancen ausrechnen und vielleicht sogar die alten Methoden weiterverwenden können. Cyber-Security-Tools, die mit Echtzeit-Informationen arbeiten und Sicherheitsteams einen guten Überblick über den gesamten Technologie-Stack geben, haben bessere Voraussetzungen, um den Erfolg verschiedenster Angriffe effektiv verhindern zu können.

Best Practices und Metriken für die gesamte Organisation anwenden

Es ist wichtig, dass Sicherheitsteams sowohl ein umfangreiches Wissen über die tatsächliche Gefahrensituation als auch über die wichtigsten Trends, Taktiken und Prozeduren haben, die Angreifer tagtäglich benutzen. Die Situation nicht nur aus einer deutschen, nationalen Perspektive, sondern auf globalem Level zu verstehen, ist eine der Grundvoraussetzungen für eine Organisation, die wissen muss, wer hinter den Angriffen steckt und wie sie sich davor schützen kann.

Eine der Schlüsselzahlen, die CrowdStrike beispielsweise bei jeglichen sicherheitsrelevanten Vorfällen misst, ist die Breakout Time – die kritische Zeitspanne, die ein Eindringling benötigt, um in verschiedene Systeme eines Netzwerks vorzudringen, nachdem er den ersten Endpunkt kompromittiert hat. Der globale Durchschnitt war dafür im letzten Jahr vier Stunden und 37 Minuten. Die Metrik wurde schnell eine wertvolle Kennzahl für Security Teams, deren Aufgabe es ist, Eindringlinge zu entlarven, bevor sie einen ernsten Schaden im unternehmenseigenen Netzwerk anrichten können.

Während eines Vorfalls möchten die Betroffenen verständlicherweise, dass die Ermittlungen schnell von statten gehen und sie Informationen darüber erhalten, welche Abwehrstrategien am effektivsten sind. Diese Anforderungen können mit Hilfe der 1-10-60-Regel leicht verständlich zusammengefasst werden. Danach sollten Unternehmen anstreben, böswillige Eingriffe in weniger als einer Minute zu erkennen, den Kontext und den Umfang des Eingriffs in zehn Minuten zu verstehen und in weniger als einer Stunde die richtigen Abwehr- und Korrekturmaßnahmen einzuleiten.

Die Behebung von Vorfällen, bevor sich Angreifer frei im Unternehmensnetzwerk bewegen, ist für eine effektive Reaktion von entscheidender Bedeutung. Sowohl die Unternehmensführung als auch die technischen Teams sollten vorbereitet sein und wissen, welche Rolle sie im Falle eines erfolgreichen Cyber-Angriffs spielen, um optimale Reaktionszeiten einhalten zu können.

Aussicht – was kommt und möglich ist

Traditionellerweise verfügen größere Unternehmen über größere Budget- und Personalressourcen, die für Cyber-Security-Lösungen allokiert werden können. Das allein schützt sie jedoch nicht automatisch vor Angriffen. Was ebenso entscheidend ist, ist ein vollständiger Überblick über die Bedrohungslage und Geschehnisse in den Unternehmensnetzwerken – und zwar in Echtzeit. So können Sicherheitsteams Eindringlinge schneller bemerken und sie entfernen, bevor es zu einem ernsthaften Schaden kommt. Next-Generation-Lösungen beispielsweise bieten diese umfassenden Einblicke. Genauso wichtig ist es, und auch das bieten die Sicherheitslösungen der nächsten Generation, Verhaltensanalysen sowie Machine Learning zu nutzen, um bekannte und unbekannte Angreifer anhand ihres verdächtigen Verhaltens zu erkennen.

Ein weiteres Thema, das zunehmend an Bedeutung gewinnt, ist die Automatisierung. Sie bestimmt die Fähigkeit der Unternehmen, ihre Reaktions- und Erkennungsfunktionen für alle Arten von Bedrohungen zu automatisieren und ist ein entscheidender Schlüssel für die erfolgreiche Abwehr von Cyberangriffen. Gegner passen ihre Strategie in schneller Abfolge an neue Gegebenheiten an und fordern von ihren Angriffszielen ebenso schnelle Reaktionen. Dies gelingt nur mit einem hohen Grad an Automatisierung.

Unternehmen müssen also ihren gesamten Technologie-Stack verstehen und Einblick in ihre komplette Umgebung haben, um mit dem Umfang und der Vielfalt der Bedrohungen, denen sie sich gegenübersehen, zurecht zu kommen. Durch Innovation und Dynamik im Cybersicherheitssektor sind immer mehr Produkte verfügbar, die Unternehmen bei der Abwehr krimineller Akteure unterstützen – mit Machine Learning, Automatisierung oder Verhaltensanalyse. Unternehmen müssen den Schritt machen, diese zu integrieren und in ihre Infrastruktur einzubinden, bevor es zu spät ist. Auch Metriken wie der 1-10-60-Regel sind eine enorme Hilfe dabei, die Effektivität und Schlagkraft der getroffenen Maßnahmen zu messen und zu testen.

Crisis Prevention 4/2019

Tuncay Eren

Director Central Europe

Püngelerstr. 1

52074 Aachen, Deutschland

Tel.: +49 241 93688811