Durch die zunehmende Digitalisierung und steigende Vernetzung in der industriellen Produktion, auch Industrial Internet of Things (IIoT) und Industrie 4.0 genannt, werden ursprünglich isolierte Produktionsnetze zunehmend geöffnet. Damit bieten sie neue Angriffsflächen für Cyberattacken mit dem Ziel der Wirtschaftsspionage und -sabotage. Während bisher die Office-IT eine hohe Vertraulichkeit leisten muss, steht dagegen in den Produktionsnetzen, die auch Production Operational Technology (Production-OT) genannt werden, hohe Verfügbarkeit im Vordergrund. Künftig wachsen Office-IT und Production-OT immer weiter zusammen. Über Jahre entstandene heterogene Produktionslandschaften, gepaart mit unterschiedlichen Datenquellen aus Alt- und Neuanlagen, prägen heute viele Produktionen (englisch Shopfloor). Eine nachträgliche Absicherung von neuen Automatisierungskomponenten in bestehende Produktionen ist kaum möglich. Konzepte, wie „Security-by-Design“ greifen nur bei Neuanlagen und -maschinen. Einige Altanlagen lassen sich nicht mehr patchen. Zudem ist von Außen- und Innentätern auszugehen – ein Dilemma für viele Betreiber.

Um in diesem komplexen Produktionsumfeld mehr OT-Sicherheit zu gewährleisten, wurden in den letzten Jahren unterschiedliche industrielle Systeme zur Angriffserkennung entwickelt, verfeinert, ausgereift und auf den Markt gebracht. Sie ergänzen Sicherheitsmaßnahmen, wie Firewall, Spam-Filter und Antiviren-Software. Viele dieser Angriffserkennungen sind mit Künstlicher Intelligenz (KI)-Funktionalität ausgestattet, um mehr Intelligenz, geringere falsch positive (Fehlalarm) und falsch negative Meldungen (unerkannte Angriffe) sowie höhere Automatisierung für eine 24/7-Anwendung für den Betreiber zu liefern. Das Whitepaper „KI-Systeme schützen, Missbrauch verhindern“ der Plattform Lernende Systeme stellt einige KI-basierte Instrument zum Schutz von Systemen vor. Im Folgenden sind einige Maßnahmen genauer beschrieben.

Die einfachste Form der Anwendung ist die Nutzung von Intrusion Detection and Prevention Systemen (IDPS), ob in Eigennutzung oder als Outsourcing Dienstleistung. Sie ermöglichen z.B. die Erkennung von Anomalien in Datenströmen auf Host- und auf Netzwerkebene in OT-Umgebungen, erkennen aber auch Schadsoftware (Malware). Sie liefern dem Betreiber aktuelle Lagebilder. Dazu werden die IDPS u.a. auf das „Normal-Profil“ eines Betreibers, auf Denial of Service (DoS)-Angriffe und auf Code bzw. Code-Fragmente von Malware zuvor gezielt trainiert. IDPS nehmen kleine Abweichungen in Datenströmen gegenüber dem Normalzustand wahr, oder erkennen Code-Fragmente einer Malware, vergleichen diese mit erlernten Mustern bzw. Signaturen und erzeugen bei einer Übereinstimmung eine Alarmmeldung.

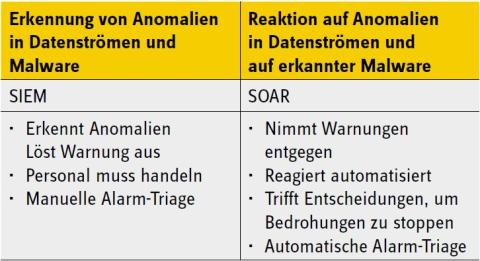

Eine höhere Qualität der Erkennung von und Reaktion auf Angriffe bietet die Nutzung von IDPS in IT-Sicherheits-Leitständen, die auch als Security Operation Center (SOC) bezeichnet werden. Andere Bezeichnungen und Ausprägungen sind Computer Emergency Response Team (CERT) und Cyber Defense Center (CDC). Bedrohungszustände werden überwacht, analysiert und gegebenenfalls abgewehrt. Bei der Überwachung von Rechenzentren und Netzwerken handelt es sich bei der Teilaufgabe „Detection“ um Security Information & Event Management (SIEM)-Systeme und bei der Teilaufgabe „Reaction“ um Security Orchestration, Automation & Response (SOAR)-Lösungen, wie in Tabelle 1 dargestellt. Werden gezielt Netzwerke überwacht, kommen Network Detection & Response (NDR)-Systeme zum Einsatz. Sollen dagegen vorzugsweise Endpunkte, wie ein Computer oder ein Smartphone überwacht werden, kommen Endpoint Detection & Response (EDR)-Systeme in die engere Wahl. Werden Cloud, Endpunkte, E-Mails, Netzwerke und Server in die Überwachung einbezogen werden, bietet der Markt sogenannte Extended Detection & Response (XDR)-Systeme an. KI-Funktionen sorgen für höhere Trefferquoten und lernen während der Anwendung betreiberspezifisch ständig dazu. Diese KI-basierten Angriffserkennungssysteme werden während des Betriebs auf die gewünschte Erkennungsleistung des Betreibers weiterentwickelt. Je länger XDR-Systeme im Einsatz sind, desto kundenspezifischer sind ihre Fähigkeiten.

SIEM und SOAR

Verschiedene Systemarten, wie Sandbox, Whitelisting und Honeynet nutzen ebenfalls immer häufiger KI-Algorithmen.

Die konsequente Weiterentwicklung von einem SOC und damit die höchste Qualität, aber auch Komplexität, bietet eine automatisierte Risikobewertung, eine Art „Digital Security Twin“. Dieser Zwilling enthält ein digitales Abbild der IT-Security relevanten Parameter von Produktionsteilnehmern und -netzen. Hierbei wird das Regel- und KI-basierte IDPS mit Spezialwissen aus der jeweiligen Industriedomäne ergänzt. Das wird benötigt, um Risiken, um Ursache-Wirkung-Ketten und um Fail-Safe-Zustände in der OT-Umgebung präzise zu beschreiben. Jedes Risiko wird dabei abgeleitet aus dem jeweiligen Schadenspotential und der Eintrittswahrscheinlichkeit. Dafür sind Erfahrungswerte aus der jeweiligen Industriedomäne erforderlich, mit denen der KI-Algorithmus trainiert werden muss. Im Einsatz kann das KI-System dann ständig dazulernen. Hierzu besteht derzeit noch Forschungsbedarf. Zudem fehlen ausreichende Erfahrungswerte, die üblicherweise von einem Betreiber allein nicht umfänglich geliefert werden können.

Selbst zur Alarm-Triage, wie in Tabelle 1 genannt, kann ein KI Algorithmus eingesetzt werden, um eine Vielzahl von Alarmen gleichzeitig zu bearbeiten und um schwere Fälle zu priorisieren. Diese Methode ist in schweren bzw. schwersten Katastrophen seit vielen Jahren in der Anwendung, wenn viele Verletzte gleichzeitig behandelt werden müssen. Ein besonderer Fokus der KI bei der Alarm-Triage liegt auf die höhere Wahrscheinlichkeit Fehlalarme zu eliminieren, ein weiterer auf die Analyse von True-Positives, die nicht immer bösartig sein müssen.

Eine Schwachstelle vieler kommerzieller IDPS-Lösungen liegt in der Tatsache, dass nur bereits bekannte oder ähnliche Cyberangriffe von dem Angriffserkennungssystem festgestellt werden können, da diese in der Musterdatenbank während des Trainings abgelegt wurden, bzw. während des Einsatzes kontinuierlich ergänzt werden. Dies gilt auch für Schadsoftware-Code bzw. Code-Fragmente. Daraus ergibt sich die Konsequenz, dass z.B. ein Zero-Day Exploit von einem IDPS nicht detektiert werden kann. Fazit: absolute Sicherheit gibt es nicht.

Noch raffinierter sind sogenannte Generative Adversarial Networks (GAN) Angriffe, zur gezielten Überwindung von Schutzsystemen, wie IDPS. GAN ist eine Entwicklung aus dem Bereich „Unsupervised Learning“. Der Angreifer erwirbt ein marktübliches IDPS und analysiert dessen Verhalten bei der Detektion von Schadsoftware. Die Untersuchungen werden so lange fortgesetzt, bis der Angreifer in der Lage ist, Schadsoftware zu entwickeln, die vom IDPS nicht mehr als schädlich erkannt werden kann. Zwei Maßnahmen sind gegen GAN Angriffe angezeigt: erstens, die Nutzung von vielschichtigen Abwehrsystemen (auch Defense in Depth genannt) durch den koordinierten Einsatz mehrerer Sicherheitsmaßnahmen und zweitens die Änderungen der Voreinstellungen bzw. eine Individualisierung des IDPS.

Schlussbemerkung: Das IT-Sicherheitsgesetz 2.0 (IT-SiG2.0), das am 28.05.2021 in Kraft getreten ist, fordert Systeme zur Angriffserkennung (IT-SiG2.0, §8a, Absatz 1a). Dies gilt u.a. für Institutionen der Bundesverwaltung, als auch für KRITIS-Betreiber. Damit wird das Wissen im Umgang mit IDPS Lösungen in Deutschland in naher Zukunft sowohl in Qualität als auch in Quantität über die Industrie-Anwendung hinaus deutlich zunehmen.

Crisis Prevention 4/22

Dr. Detlef Houdeau,

Co-Leiter der Arbeitsgruppe IT-Sicherheit, Privacy, Recht und Ethik der Plattform Lernende Systeme

Mitautor des Whitepapers „KI-Systeme schützen, Missbrauch verhindern“

der Plattform Lernende Systeme.