Wie koordinieren sich die Akteure in der Lage, wenn die „klassische Kommunikationstechnik“ einmal langfristig ausfällt? „In der Krise Köpfe kennen“ ist ein viel zitierter Spruch in der Gefahrenabwehr. Er stellt verschiedene Aspekte heraus: Zum einen, dass Kommunikation zu einer Lagebewältigung essenziell ist. Zum anderen, dass die richtigen Ansprechpersonen bekannt und diese auch zuverlässig erreichbar sein müssen. Doch wer genau sind diese Ansprechpersonen? Welche Behörden und Organisationen mit Sicherheitsaufgaben (BOS) müssen – in welcher Lage – mit welchen Akteuren der Kritischen Infrastruktur (KRITIS) – zu welchen Themen in Kontakt treten? Welche Kommunikationskanäle können (technisch und organisatorisch) aufgebaut und etabliert werden für den Fall, dass Standardkommunikation (Funk, Telefon, Mobilfunk, Datendienste) einmal großflächig und lang anhaltend gestört sein sollte?

Stellen Sie sich einmal Folgendes vor: Sie arbeiten in einem Büro. Sie sind mitten in Ihrem Berufsalltag und wollen kurz telefonieren. Sie greifen nach dem Festnetz- oder Mobiltelefon, suchen die passende Nummer aus den Kontakten und wählen – und die Leitung ist tot. Sie versuchen daraufhin einen Anruf über das Internet via Konferenztool oder Handyapp – auch hier kein Erfolg. Leicht nervös fragen Sie die Person neben Ihnen „Geht deine Internetverbindung auch nicht? Kannst du telefonieren?“ – Kopfschütteln als Antwort. „Der Server ist auch down. Ich kann auf keine Daten zugreifen. Geht das bei dir?“ – Sie müssen den Kopf schütteln – nichts geht.

Verändern wir das Szenario. Stellen Sie sich vor, Sie arbeiten bei einem Unternehmen aus dem Bereich der Kritischen Infrastrukturen (KRITIS). Zum Beispiel bei einem Elektrizitäts-, Gas- oder Wasserwerk; in der Redaktion eines Fernseh- oder Radiosenders oder einer großen Spedition. Oder Sie gehören zu den Behörden und Organisationen mit Sicherheitsaufgaben (BOS). Ihre Leute sind draußen und machen ihren Job – und eigentlich bekommen Sie regelmäßig Rückmeldung. Aber es ist nun schon länger still und egal, ob über Funk oder Satellitentelefon – Sie erreichen niemanden.

Kommunikationstechnik wie Festnetz, Mobiltelefonie, Datendienste, Internet, Funk- und Satellitenverbindungen sind für uns alle inzwischen aus dem alltäglichen Gebrauch nicht mehr wegzudenken. Sie erscheinen uns fast so natürlich und unverzichtbar wie das Atmen. Die meisten Menschen sind 24/7/365 auf die ein oder andere Art und Weise erreichbar. Jede Einschränkung hat einen massiven Einfluss auf unsere alltägliche Lebensweise.

Nehmen wir nun an, das Szenario wäre keine Situation im Berufsalltag, sondern es käme zu einer Gefahrenlage. Sei es ein schweres Unwetter mit umstürzenden Bäumen, ein großes Feuer oder ein Unfall mit vielen Beteiligten. Plötzlich müssen die verschiedenen Organisationen nicht nur innerhalb der eigenen Bereiche Absprachen treffen (intra-organisational), sondern auch untereinander (inter-organisational). Alle müssen sich um die Schadenslage kümmern: Die Organe der Gefahrenabwehr etwa Straßen absperren, Bäume wegräumen und Verletzte versorgen. Die Verwaltung muss weitere Hilfe oder Unterkünfte für die Betroffenen organisieren. Die Betreiber Kritischer Infrastrukturen müssen trotz allem den Betrieb wiederherstellen und aufrechterhalten.

Um all dies zu koordinieren, würden Krisen- und Verwaltungsstäbe eingerichtet und Verbindungspersonen entsandt. Informationen würden miteinander ausgetauscht, ein gemeinsames Lagebild erstellt und dann in gemeinsamer Absprache geeignete Maßnahmen ergriffen und durchgeführt. All das basiert auf funktionierender Kommunikationstechnik. Doch was, wenn genau diese Kommunikationstechnik nur fehlerhaft oder gar nicht funktioniert? Welche Alternativen könnten kurzfristig etabliert und genutzt werden? Welche Maßnahmen kann man treffen, um vorbereitet zu sein? Was genau wäre eine Möglichkeit für ausfallsichere, redundante Kommunikation?

Die Frage(n) nach redundanter Kommunikation

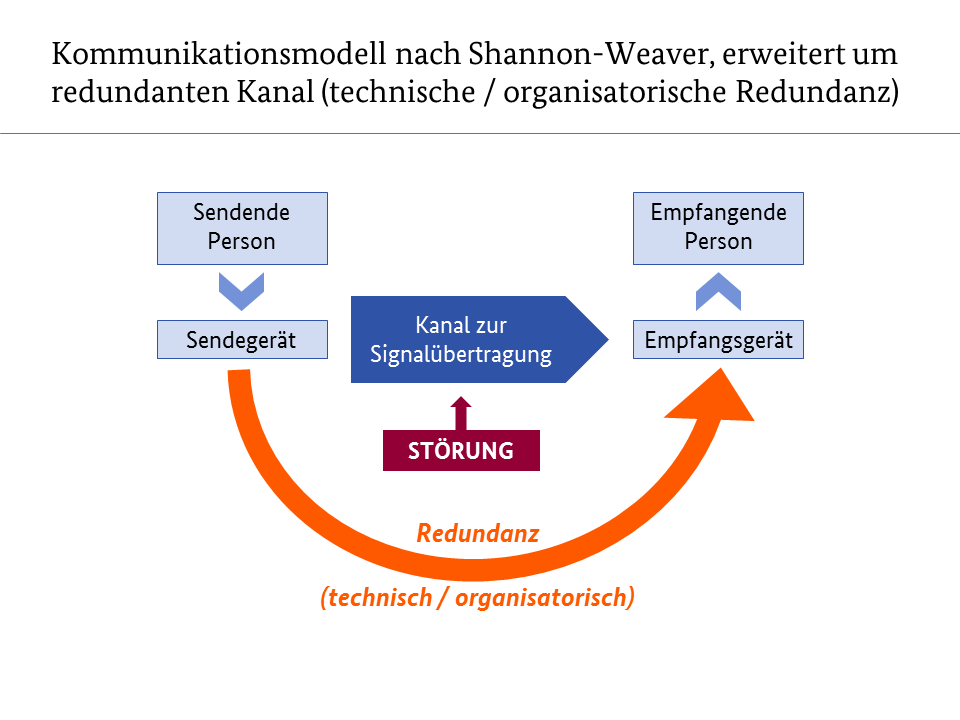

Um die Grundlagen von Kommunikation darzustellen, gibt es verschiedene Modelle. Shannon-Weaver bietet eine Übersicht, welche die Komponenten sendend/Sendegerät und empfangend/Empfangsgerät über einen Kanal verbindet. Dieser Kanal wird genutzt, um ein Signal zu übertragen. Jedoch kann es zu einer Störung kommen, welche die Signalübertragung beeinträchtigt oder unmöglich macht. Aus genau diesem Grunde wird ein redundanter Kanal im Krisen- und Bevölkerungsschutz notwendig. Dieser kann technisch oder auch organisatorisch ausgeführt sein. Denn in einer Krisenlage ist der Verzicht auf Kommunikation inakzeptabel.

Unser Kommunikationsnetz basiert weitestgehend auf der Verfügbarkeit von Strom. Ob Satellitentelefon, Handy, Funkgerät oder auch der Router für Internet und Festnetz – ohne Strom funktioniert keine fernmündliche Kommunikation. Weiterhin sind die genannten Kommunikationsoptionen auf die ein oder andere Art und Weise an physische Infrastruktur gebunden. Beispielsweise beinhaltet die Netzinfrastruktur von TETRA-BOS1 teilweise Luftschnittstellen (Endgerät – Basisstation), teilweise Leitungsringe (Basisstation – Vermittlungseinrichtung). Weiterhin sind alle genannten Kommunikationsoptionen mehr oder weniger IT-abhängig.

Somit ergeben sich verschiedene Optionen für Störungen, welche auch großflächig und lang anhaltend sein könnten. Hier sind Naturgefahren und menschlich induzierte Zwischenfälle zu nennen. Bekannt ist der Stromausfall 2005 im Münsterland, welcher durch Schneemassen auf den Leitungen ausgelöst wurde. Als vom Menschen induziert sind die von einem Bagger durchschlagene Leitung oder ein Cyber-Angriff zu betrachten. Sollte es nun einmal zu einem großflächigen und lang anhaltenden Ausfall von Standardkommunikation kommen, so stellen sich im Grunde folgende Fragen: Welche AKTEURE nutzen welchen KOMMUNIKATIONSKANAL, um welche INFORMATIONEN (Daten/Signale) auszutauschen? Wie kann dies zuverlässig, leistungsfähig und KRISENSICHER aufgestellt werden?

Um Antworten auf diese Fragen zu finden, ist Teamarbeit gefragt. Alle Akteure müssen sich zusammen an einen runden Tisch setzen und über lagebedingte Informationsbedarfe, Optionen für „alternative“ Kommunikationsmittel sowie deren organisatorische und technische Umsetzung sprechen. Eine strukturierte Vorgehensweise hierfür bietet die „ReKo-Methode“.

Die ReKo-Methode

Ziel der ReKo-Methode ist die Entwicklung einer Redundanten Kommunikationsstrategie, welche alle potenziellen Akteure einer Lage (BOS & KRITIS) technisch und organisatorisch anbindet. Auf diese Weise wird die Übertragung von kritischen – da zur Lagebewältigung essenziellen - Informationen (Daten/Signalen) festgelegt und sichergestellt. Hierfür wurde ein Vier-Schritte-Verfahren entwickelt, welches die genannten Fragen nach redundanter Kommunikation zu beantworten sucht.

Grundlage der Methode bilden das Integrierte Risikomanagement (DIN SPEC 91390), Erkenntnisse aus dem BMBF-Projekt AlphaKomm (Leitung durch die Berliner Feuerwehr, 2014-2017) sowie Aspekte der Trial Guidance Methodology (CWA 17514) des EU-Projektes DRIVER+ und das Prozessmanagement nach ISO 21500.

Wie auch beim Integrierten Risikomanagement (IRM) nach DIN SPEC 91390 stehen auch am Anfang der ReKo-Methode die Akteure im Fokus. Initiator kann dabei ein beliebiger Akteur der BOS, KRITIS oder der Verwaltungsebene sein. Wichtig ist, den Dialog mit allen – potenziell an einer Lage Beteiligten – zu suchen. Weiterhin sollte mit einem „Definitionstagebuch“ für eine gemeinsame Sprache gesorgt werden. Hier werden die unterschiedlichen Verständnisse desselben Begriffes gesammelt, um Missverständnissen in der Lage vorzubeugen.

Ein wichtiger Aspekt des ersten Schrittes sowie jedes Treffens des Runden Tischs: Kommunikation ist die Frage nach Datenschutz und -sicherheit. Kommunikation ist eine sensible und absolut kritische Infrastruktur für alle Beteiligten. Im Laufe der ReKo-Methode werden die genauen Kommunikationswege sowie zusätzlich redundante Lösungen betrachtet. Diese müssen zwingend vor unbefugtem Zugang geschützt werden. Daher sollten Treffpunkt, Kreis der Teilnehmenden sowie Verteilerliste (Protokolle etc.) und Online-Speicher sorgfältig ausgewählt werden. Es bietet sich an, für die Schritte zwei und drei technisches Personal einzubinden.

Wenn alle Akteure am Runden Tisch zusammensitzen, bietet sich der Zugang zur Thematik über die Kommunikationsmittel an. In einem Brainstorming kann hier gesammelt werden, welche Technik im Alltag/in der Lage Verwendung findet. Wichtig hierbei ist zu beachten, dass Technik nie für sich steht. Sie ist stets in einen organisatorischen Prozess eingebunden. Dies betrifft zum Beispiel hierarchische Fragen des richtigen Adressaten. Zentral in diesem Schritt ist der Aspekt des Überblicks der Vernetzung der einzelnen Akteure. Wer hat BOS-Funk, wer ein Satellitentelefon und wer ist ausschließlich über Festnetz und E-Mail erreichbar?

Aufbauend auf den Kommunikationsmitteln schließt die Betrachtung der tatsächlichen Bedarfe an Daten und Informationen an. Welche Arten von Datenformaten werden über die vorhandenen Kanäle übertragen? Welche Informationen sind alternativlos zur Lagebewältigung – welche sind „Luxus, an den man sich gewöhnt hat“? Je mehr man hier ehrlich „wegkürzen“ kann, desto besser. Ziel dieses Schrittes ist, die Grundlage für die Verwendung von alternativen Kommunikationsmitteln zu legen. Diese werden meist weniger Bandbreite anbieten oder andere Technik verwenden, als die Akteure im Alltag gewohnt sind. Um hier im Schritt vier „Krisensicherheit“ Entscheidungen treffen zu können, ist es wichtig, zuvor Klarheit über die Kernbedarfe zu gewinnen.

Abschließend wird die Krisensicherheit fokussiert. Welche Lagen sind bekannt – welche wären der „reasonable worst case“ in der Gemeinde, Stadt, Landkreis etc.? Welche Akteure müssten in diesem Fall zwangsweise zur Lagebewältigung miteinander kommunizieren können? Wie wäre hier die Alltagskommunikation (Schritt zwei) eingeschränkt? Welche Informationen / Daten müssen trotzdem ausgetauscht werden können (Schritt drei)? Mit all diesen Informationen lassen sich alternative Kommunikationsmittel identifizieren – technisch umsetzen und organisatorisch etablieren. Hier sollte auch über ein Meldesystem mit Formularen und minimaler Datengröße nachgedacht werden. Reicht vielleicht ein „einzelnes Ping“, um eine Kernbotschaft zu übermitteln? Auch komplett stromlose Alternativen wie Melder und Boten oder batteriebetriebene Feldtelefone und lokale Netzwerke sollten ernsthaft in Betracht gezogen und durchgeplant werden.

Abschließend sollte ein Kommunikationsplan für jeden „Fall der Fälle“ erarbeitet und an alle Akteure verteilt werden. Darin ist festgehalten, wie redundante Kommunikation an der Schnittstelle zwischen BOS und KRITIS im Falle eines lang anhaltenden Ausfalles der Standardkommunikation funktioniert. Das Szenario eines lang anhaltenden und flächendeckenden Stromausfalles wird allgemein als sogenanntes „Low-Propability-High-Impact-Szenario“ angesehen. Das bedeutet, dass es eher unwahrscheinlich ist, jedoch nicht ausgeschlossen werden kann und bei Eintreten große Herausforderungen in der Bewältigung mit sich bringen würde. Im Rahmen der kaskadierenden Effekte wäre ein Ausfall von Kommunikationstechnik unausweichlich. Daher ist eine ausführliche Auseinandersetzung mit dem Thema „Redundante Kommunikation“ notwendig. Dies erfordert akteursübergreifende Handlungen. Dann gilt: „In der Krise Köpfe kennen – und wissen, dass ich sie auch erreichen werde!“

Crisis Prevention 2/2021

Nicola Rupp

Referentin am BBK im Bereich Risikomanagement KRITIS, Schutzkonzepte KRITIS (bis März 2021)

Provinzialstraße 93

53127 Bonn

E-Mail: Referat-II.4@bbk.bund.de