In einem bekannten Ohrwurm von Paul Simon heißt es: “There must be fifty ways to leave your lover”. In Anlehnung daran könnte man sagen, dass es vermutlich ebenso viele Möglichkeiten gibt, unberechtigt in betriebliche Anlagen einzudringen, auf sensible Bereiche zuzugreifen, diese zu manipulieren oder zu sabotieren. Vorgehen und Zielsetzung hängen maßgeblich von den Interessen, Intentionen und Fähigkeiten der Tätergruppen ab. Das Spektrum der Angriffsvektoren ist breit und kann die Lieferkette, die physische Infrastruktur, technische Systemkomponenten, das Personal oder die IT-Systeme betreffen. Dementsprechend müssen effektive Schutzkonzepte viele Faktoren berücksichtigen, um mit Blick auf die Kritikalität der Anlage eine angemessene Absicherung gegen unberechtigte Eingriffe zu gewährleisten – ohne dabei betriebliche Prozesse zu stark zu beeinträchtigen.

Anlagen und Dienstleistungen mit kritischer Bedeutung für die Aufrechterhaltung des öffentlichen Lebens müssen naturgemäß ein besonders hohes Sicherheitsniveau erfüllen. Die entsprechenden Anforderungen sind daher in einer europäischen Richtlinie (EU 2022/2557) geregelt und werden in der nationalen Gesetzgebung (KRITIS-Dachgesetz) implementiert. Aufgrund der zunehmenden Bedeutung der Cybersicherheit gibt es mit EU NIS2 (Network and Information Security) eine zusätzliche europäische Direktive, die Mindeststandards der IT-Sicherheit für Betreiber kritischer Infrastrukturen verbindlich festlegt. Sie ist in nationales Recht umzusetzen (NIS2 Umsetzungsgesetz).

Eine klare Regelung der Pflichten und der damit einhergehenden technischen Anforderungen ist wichtig. Das kann einen Innovationsschub auslösen. In einem sehr dynamischen Umfeld ist jedoch zu befürchten, dass gesetzliche Vorgaben schnell von der Realität überholt werden, da sich diese vor allem auf bekannte Bedrohungen beziehen. Regelmäßige Überprüfungen und Novellierungen sind daher essenziell. Weiterhin hängt die Durchschlagskraft jeglicher Gesetzgebung von der konkreten Umsetzung und eigenverantwortlichen Aufrechterhaltung eines hohen Sicherheitsniveaus in einer komplexen Infrastruktur durch den Betreiber ab. Das erfordert differenzierte, flexible und aktualisierbare Konzepte, die schnell auf neue Täterwerkzeuge und veränderte Angriffsmethoden reagieren können.

Relevante gesetzliche Regelungen zur Cybersicherheit

Die zunehmende Digitalisierung und Vernetzung vergrößern die Angriffsflächen für Cyber-Attacken. Darüber hinaus werden die Täter und ihre Methoden immer professioneller. Verbesserte Cybersicherheit ist daher für Unternehmen existenziell, um das Wissen (z. B. Patente, Konstruktionspläne, Verfahren), sensible Daten (z. B. Kundendaten, Vertragskonditionen) und Wertschöpfungsprozesse zu schützen. Darüber hinaus können Cybervorfälle das Vertrauen der Kunden, Partner und Investoren in ein Unternehmen beeinträchtigen – hier gilt es also vorzusorgen.

Unternehmen sind grundsätzlich zur Einhaltung gesetzlicher Vorschriften zum Datenschutz verpflichtet. Für kritische Infrastrukturen gelten weitergehende gesetzliche Vorgaben zur Umsetzung der Cybersicherheit, die durch die NIS2-Richtlinie der EU zukünftig auf viele weitere Unternehmen ausgedehnt werden. Prinzipiell betreffen die erforderlichen Maßnahmen zwei Domänen:

- Information Technology (IT)

- Operational Technology (OT)

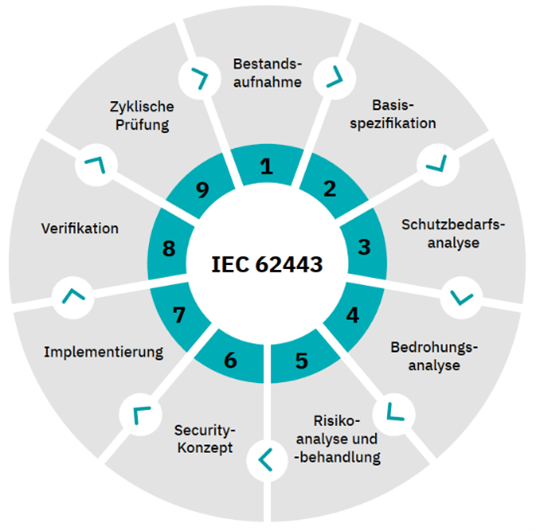

Zum Schutz beider Bereiche wird in der IT ein Informationssicherheits-Managementsystem (ISMS) eingeführt (ISO 27001/2), das in Richtung der OT erweitert werden soll. Die Anforderungen an ein ISMS umfassen sowohl technische als auch organisatorische Aspekte. Die technischen Anforderungen können mit Hilfe der Norm IEC 62443-2-1 für Industrial Automation and Control Systems (IACS) auf Maßnahmen in der OT übertragen werden. Konkrete Anforderungen dieser Normenreihe sind unter anderem:

- Konfiguration und Segmentierung von Netzwerken

- Schutz der Daten bei der Speicherung und Übertragung

- Authentifizierung der Benutzerinnen und Benutzer

- Überwachung und Protokollierung von Benutzer- und Systemaktionen

- Sicherheitshärtung der eingesetzten Geräte

- Konfiguration, Updates, Backup und Restore

- Organisatorische Anforderungen an den Betrieb des Systems

Gemeinsam bieten die beiden Normen einen ganzheitlichen Ansatz zum Schutz vor Cyber-Bedrohungen. Dieses Maßnahmenpaket war bisher nur für kritische Infrastrukturen gesetzlich vorgeschrieben. Mit der neuen EU-Richtlinie NIS2 ändert sich das grundlegend.

EU NIS2-Richtlinie

Um Systeme vor Cyber-Attacken zu schützen, verpflichtet die NIS2-Richtlinie die Betreiber öffentlicher oder privater Einrichtungen zur Einführung geeigneter Sicherheitsinstrumente. Im Vergleich zur bestehenden NIS1 weitet sie die Regelungen auf mittelgroße Unternehmen mit mehr als 50 Mitarbeitenden und einem Umsatz von mehr als zehn Millionen Euro aus und gilt damit für viele ‚wesentliche und wichtige Einrichtungen‘ in der EU. Unter dem Begriff ‚wesentliche Einrichtungen‘ versteht man Unternehmen, die in kritischen Infrastrukturen tätig sind, z. B. in den Bereichen Erzeugung, Speicherung und Übertragung von Strom und Gas, Transport auf Wasser, Straße und Schiene, Betrieb von Anlagen für Trinkwasserversorgung und Abwasserentsorgung sowie von Anlagen der digitalen Infrastruktur. Die ‚wichtigen Einrichtungen‘ werden aus einer Liste von sieben Sektoren nach ihrer Kritikalität und Art der Dienstleistung ausgewählt (z. B. Herstellung und Vertrieb von Lebensmitteln und Chemikalien oder Produktion von elektrischen Geräten, Maschinen und Fahrzeugen).

Cyber Resilience Act (CRA)

Der CRA liegt bislang als Entwurf vor und tritt voraussichtlich in der zweiten Hälfte des Jahres 2024 in Kraft. Er nimmt die Hersteller in die Pflicht, Security-by-Design-Produkte zu entwickeln, um eine CE-Kennzeichnung zu erhalten. Dazu werden Mindestanforderungen an die Cybersicherheit definiert, die je nach Produktklasse durch eine Konformitätsprüfung oder durch die nachweisliche Anwendung der Normvorgaben bei der Herstellung dokumentiert werden müssen. Hersteller sind verpflichtet, bis spätestens 2027 entsprechende Anpassungen vorzunehmen, um konforme Produkte auf dem Unionsmarkt in Verkehr bringen zu können.

Die essenziellen Anforderungen des CRA zielen auf einen sicheren Wertschöpfungsprozess, von der Konzeption über die Entwicklung bis hin zur Produktion, ab. Zusätzliche Bestandteile sind das Schwachstellenmanagement und Regelungen für die Dauer der Bereitstellung von Sicherheitsupdates. Um die Anforderungen an das Schwachstellenmanagement zu erfüllen, ist es wichtig, dass für alle Produkte eine standardisierte Software Bill of Material (SBOM) zur Verfügung steht. Dabei handelt es sich faktisch um eine Liste, die alle Software-Komponenten eines Produkts beschreibt. Zusätzlich müssen bekannte Schwachstellen in einem standardisierten digitalen Format wie dem Common Security Advisory Framework (CSAF) dokumentiert sein. Dadurch soll sichergestellt werden, dass die Fristen für die Meldung und Behebung von Schwachstellen eingehalten werden.

Betrachtet man die Komplexität der oben skizzierten Normen und Gesetze, so wird deutlich, dass sowohl für Hersteller als auch Systemintegratoren und Betreiber Handlungsbedarf besteht. Die Umsetzung der entsprechenden Regelungen muss einem strikten Vorgehensmodell folgen.

Cybersicherheit erfordert einen ganzheitlichen Ansatz, der das Management und alle Mitarbeiterinnen und Mitarbeiter gleichermaßen einschließt. Neben technischen Maßnahmen, wie dem Einsatz von Technologie, dürfen organisatorische Aspekte nicht vernachlässigt werden. Darüber hinaus sind Security-Management-Prozesse zu etablieren, in denen IT- und ICS-Welt zusammenwirken, um die Wertschöpfung zu sichern.

Sicherheit cyberphysischer Systeme

In der Praxis sind Hardware und Software sowohl im industriellen als auch im kommerziellen Bereich oft stark integriert. Konzepte wie Internet of Things (IoT) oder Smart Home beschreiben die digitale Durchdringung unserer gesamten Lebens- und Arbeitswelt mit ihren vielfältigen Vorteilen hinsichtlich übergreifender Vernetzung und funktionaler Flexibilität.

Die europäische Norm EN 303 645 dient als Empfehlung für die sichere Entwicklung von IoT-Geräten und folgt dem Prinzip des Security by Design. Die Bedeutung von Softwareupdates während des gesamten Produktlebenszyklus ist dabei entscheidend. Beispielsweise schreibt das Gesetz über den Schutz von Product Security and Telecommunications Infrastructure (PTSI) des Vereinigten Königreiches entsprechende Angebote explizit vor. Hersteller müssen darüber informieren, wie lange sie wichtige Sicherheitsupdates bereitstellen, damit Kunden diesen Aspekt beim Kauf berücksichtigen können. Ähnlich fordert der bereits erwähnte Cyber Resilience Act (CRA) der EU “… an obligation to provide duty of care for the entire lifecycle of such products.” (https://digital-strategy.ec.europa.eu/en/policies/cyber-resilience-act).

Im Kern geht es dabei um die Integrität der Software, die bei Kompromittierung die Funktion des Systems beeinträchtigen oder ungewollt Nutzungsdaten preisgeben könnte. Das erfordert von Herstellern, Integratoren und Betreibern veränderte Geschäftsmodelle, zusätzliche Wertschöpfungsanteile und insgesamt einen Paradigmenwechsel, der die Software als Teil des Systems berücksichtigt.

Faktor Software

Sicherheitslösungen zur Überwachung von Anlagen und Liegenschaften definierten sich lange Zeit vorrangig über intelligente Raumkonzepte, Sensorik und mechanische Infrastruktur. Die „Hardware-Garantie“ diente im Bereich der physischen Sicherheit als Vertrauensanker. Perimetrische Bausteine haben jedoch völlig andere Anforderungen an die Aufrechterhaltung ihrer funktionalen Integrität (Inspektion, Wartung, Reparatur) als ein integriertes cyberphysisches System mit einem eingewobenen In-Situ-Schutzbedarf, bei dem erfolgreiche Angriffe über die Software zeitnah oder zeitversetzt unkalkulierbare Effekte auslösen können. Die Grenzen zwischen Schutz und Funktion verschwimmen. Das hat verschiedene Implikationen für die Systementwicklung, das Produktangebot, die Preisgestaltung und das Serviceportfolio über den gesamten Lebenszyklus des Systems. Die physische Sicherheitsbranche muss zur IoT-Industrie aufschließen. Anbieter von Sicherheitslösungen mit hoher Softwarekompetenz oder mit leistungsfähigen strategischen Kooperationspartnern werden es deutlich leichter haben, die Bedürfnisse des Marktes und die Anforderungen der Gesetzgebung gleichermaßen zu erfüllen. Hersteller müssen sich unter anderem mit folgenden Aspekten auseinandersetzen:

- Aufbau oder Ausbau von Kompetenzen, Ressourcen und Partnerschaften zur Softwareentwicklung als Teil des Angebotsportfolios

- Transparente Darstellung des Softwareentwicklungsprozesses inklusive der Sicherheitsaspekte und einer Lebenszyklusbetrachtung

- Transparente Verwendung und Dokumentation von Open-Source-Software

- Software Bill of Materials (SBOM) zur Dokumentation der in Produkten enthaltenen Softwareanteile und -versionen

- Angaben zu Umfang, Kosten und Dauer des Software-Supports, ggf. in Kooperation mit Partnern

In vielen Branchen hat der Begriff Software Defined zentrale Bedeutung erlangt. Man spricht beispielsweise von Software Defined Defense oder Software Defined Mobility. Die agile Weiterentwicklung von Software in Kombination mit langlebiger Hardware ist eine sehr effiziente Möglichkeit für innovative, funktionale Verbesserungen oder nutzerspezifische Individualisierung. Vieles spricht dafür, dass dieses Konzept kein temporäres Phänomen ist, sondern sich auf weitere Bereiche ausdehnen wird. Offen scheint die Frage, wie Millionen von Geräten im industriellen und privaten Umfeld mit einer kaum überschaubaren Anzahl an Softwareprogrammen und deren Varianten zuverlässig auf dem aktuellen Stand gehalten werden können, um Sicherheit und Funktionalität zu garantieren.

Firmware als potenzielle Schwachstelle

Besondere Aufmerksamkeit verdient in diesem Kontext die Rolle der Firmware, die als spezialisiertes Betriebssystem tief in unzählige smarte Komponenten wie Kommunikationsgeräte, Server, Sensorik oder Gebäudetechnik eingebettet ist. Die Firmware implementiert alle notwendigen Software-Funktionen eines Gerätes und bildet Hardware-Schnittstellen in vernetzten Systemen ab.

Sie ist daher für die Steuerung kritischer Infrastrukturanlagen, medizinischer Geräte oder Transportsysteme von entscheidender Bedeutung. Firmware verarbeitet wertvolle, teilweise klassifizierte Daten auf PCs und Netzwerkgeräten, die von strategischem Interesse sein können. Aufgrund des hohen Vernetzungsgrades ist der Zugriff auf fremde Systeme über die Firmware für feindliche Akteure von besonderem Interesse. Firmwaresicherheit ist daher in vielen Bereichen unerlässlich.

Um Sicherheitsrisiken in Firmware bekämpfen zu können, müssen deren Quellen und Folgeeffekte identifiziert werden. Dabei lassen sich vier Hauptfaktoren unterscheiden:

- Entwicklungs- und Designfehler. Programmier- und Designfehler können zu Schwachstellen in der Firmware führen, die von Angreifern gefunden und ausgenutzt werden. Derartige Fehler sind kaum auszuschließen.

- Überwachung und Spionage. Angreifer können gefundene Schwachstellen ausnutzen, um sich unautorisierten Systemzugang zu verschaffen. Fehlende Verschlüsselung oder unsichere Kommunikationsprotokolle ermöglichen unter Umständen den Zugriff auf sensible Daten.

- Manipulation und Sabotage. Akteure können bei Zugriff auf die Firmware Systeme stören, indem sie Schadcode einschleusen oder die Konfiguration ändern. Eine Schwachstelle ist hier die Lieferkette (manipulierte Komponenten).

- Softwareupdates und Interoperabilität. Updates beheben Schwachstellen. Bei Systemen mit langem Lebenszyklus können Aktualisierungen problematisch sein, da alte Standards nicht mehr unterstützt werden. Es ist auch denkbar, dass Updates gezielt fehlerhaften Code einspielen, um neue Sicherheitslücken zu erzeugen.

Stuxnet ist ein Fallbeispiel für alle vier Risikofaktoren. Die im Jahr 2010 entdeckte Schadsoftware nutzte Programmierfehler in der Software eines Automatisierungssystems und der damit verbundenen PCs aus. Der Wurm infizierte gezielt Entitäten einer großen Industrieanlage und verursachte erhebliche Schäden. Die kompromittierten Produkte wurden auch in der Leittechnik von Wasserwerken, Pipelines und Kernkraftwerken eingesetzt.

Firmware Analysis and Comparison Tool – FACT

Um die Firmware nachhaltig vor Angriffen zu schützen, sollte neben der Implementierung gesetzlicher Standards, Good-User-Practices und sicherer Programmierung regelmäßig unabhängige Expertise zur Überprüfung herangezogen werden. Sinnvoll sind beispielsweise periodische Penetrationstests, Red-Teaming-Übungen oder Sicherheitsanalysen im Systemverbund. Dabei nehmen spezialisierte Dienstleister gezielt die Rolle des Angreifers ein, um nach bereits bekannten oder neuen Sicherheitslücken zu suchen. In diesem Rahmen können auch Firmware-Sabotage und Spionage aufgedeckt werden.

Ein beispielhaftes Werkzeug aus dem Repertoire der Experten ist das Firmware Analysis and Comparison Tool (FACT), das den Inhalt von Linux-basierter Firmware automatisiert nach bereits bekannten Schwachstellen durchleuchtet (https://fkie-cad.github.io/FACT_core/).

Mit Hilfe von Byte-Signaturen kann es außerdem gängige Softwarekomponenten katalogisieren und so möglicherweise unerwünschte Funktionalitäten oder injizierte Schadsoftware aufdecken. Auch der Vergleich zwischen Firmware-Versionen ist möglich, um eventuelle Änderungen und Updates der Hersteller auf ihre Korrektheit und Sicherheit zu überprüfen. FACT kann auch bei der Erstellung einer SBOM unterstützen, um bei Vorfällen Transparenz über möglicherweise betroffene Systeme zu erlangen und aktiv handeln zu können.

Fazit

Zur Verbesserung der Cybersicherheit gibt es auf europäischer und auf nationaler Ebene eine Reihe von regulatorischen, technischen und prozessualen Vorgaben, die für viele Unternehmen verbindlich sind. Dies betrifft Hersteller, Betreiber und Dienstleister gleichermaßen. Naturgemäß formulieren Richtlinien und Normen spezifische Anforderungen, schreiben aber keine konkreten Produkte oder Verfahren vor, da sich die Bedrohungslage dynamisch verändert. Ein Katz-und-Maus-Spiel, das Flexibilität erfordert.

Konkrete Sicherheitskonzepte müssen die Kritikalität einer Anlage angemessen widerspiegeln und die jeweils richtige Balance zwischen Restriktion und Bedienbarkeit finden. Darüber hinaus sollte ein effektives Risikomanagement über den gesamten Lebenszyklus einer Anlage und ihrer einzelnen Bestandteile hinweg etabliert werden. Ein wichtiger Faktor ist die umfassende Transparenz über die eingesetzten Komponenten inklusive der Softwareanteile. Eine hohe Fertigungstiefe der Hersteller kann helfen, die Risiken einer unübersichtlichen Lieferkette zu reduzieren. Eine vollständige Kontrolle über alle Bestandteile eines komplexen Systems wird jedoch kaum möglich sein.

Aus diesem Grund erscheint es sinnvoll, externe Unterstützung bei der Erstellung und Umsetzung von Sicherheitskonzepten sowie bei der Überprüfung der Systeme auf Sicherheitslücken in Anspruch zu nehmen. Darüber hinaus empfiehlt es sich, die gesamte Organisation in der Breite für das Thema zu sensibilisieren und dem eigenen Fachpersonal adäquate Ressourcen und Werkzeuge zur Erfüllung ihrer Aufgaben zur Verfügung zu stellen.

Crisis Prevention 3/2024

Dr. Kai Nürnberger, René Helmke (beide Fraunhofer FKIE) und Autorenteam

Fraunhofer-Institut für Kommunikation, Informationsverarbeitung und Ergonomie FKIE

Fraunhoferstraße 20, 53343 Wachtberg