Videosicherheitsanlagen für Sicherheitsanwendungen (laut DIN EN 62676) (VSS) werden seit Jahrzehnten geplant und genutzt, um Objekte zu schützen, beziehungsweise um ein „Auge aus der Ferne“ zu haben. Gerade in der jüngsten Vergangenheit sind, in Hinblick auf eine intelligente Vernetzung mit anderen Komponenten der Sicherheitstechnik (optische bzw. akustische Detektoren oder andere Sensorik), die Herausforderungen extrem angestiegen. Dies stellt sehr hohe Anforderungen an sämtlichen beteiligten Fraktionen in der Planung, Ausführung und dem Betrieb. Ein interdisziplinärer Austausch ist für ein erfolgreiches Projekt daher unabdingbar.

Erfreulicherweise sind wir bei einem Video Surveillance System (Abkürzung laut DIN EN 62676) (VSS) heutzutage in der vorteilhaften Lage, auf bewährte Industriestandards zurückgreifen zu können. Einer dieser wichtigen Standards ist die Normenreihe DIN EN 62676-x. Dort wo früher im Bereich der VSS eher subjektive Bewertungsstandards zugrunde lagen, kann nun auf objektiv und normativ festgelegte Werte zurückgegriffen werden. Teilweise war es früher sehr schwierig, forensisch wertvolle Bildqualitäten zu definieren. Oftmals musste dies erst später in gerichtlichen Auseinandersetzungen teuer und langwierig geklärt werden.

Um eine strukturierte Umsetzung eines zielgerichteten Projektes gewährleisten zu können, empfiehlt es sich, die Einhaltung der folgenden bewährten Projektphasen sicherzustellen.

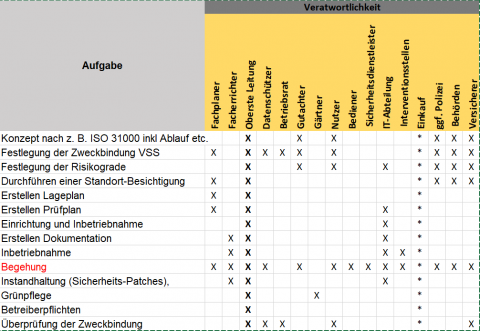

Wichtig ist, vor Projektbeginn alle Projektbeteiligten in das Projekt den Rollen entsprechend „einzuweihen“, um dadurch sicherzustellen, dass alle Anforderungen und Restriktionen Berücksichtigung finden können.

Mit einem Kick-Off beginnt jedes Projekt. Umso besser dieses Kick-Off vorbereitet und strukturiert wird, desto einfacher und erfolgversprechender ist der Projektverlauf.

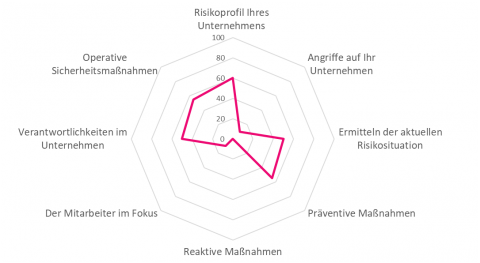

Um dies transparent zu veranschaulichen, werden nachfolgend an einem imaginären Projekt die einzelnen Abläufe dargestellt. Als Beispiel dient eine Liegenschaft mit einem sehr hohen Sicherheitsbedürfnis. Dieses Objekt ist vollständig eingefriedet und mit einer Sicherheitszentrale verbunden. Ein allumfassendes Sicherheitskonzept ist die Grundlage eines jeden solchen Kick-Offs, da aus diesen Konzepten die jeweiligen Risiken hervorgehen. Risiken können zum Beispiel Einbruch/Diebstahl, Sabotage, Vandalismus, Terrorismus etc. sein.

Mittels einer Risikomatrix wird nachfolgend die Eintrittswahrscheinlichkeit zu dem möglichen Schadensausmaß in Relation gesetzt. Hieraus leiten sich die entsprechenden Prioritäten ab.

Ein solches Sicherheitskonzept dient als Grundlage für die weitere Festlegung der Betriebsanforderung nach DIN EN 62676-4 und der Zweckbindung des Systems nach DSGVO. Die Betriebsanforderung gliedert sich in 16 unterschiedliche Rubriken, wo neben Überwachungsbeschränkungen auch auf Betriebsdauer, Belastbarkeit des Systems, Arbeitsbelastungen der Bediener und die Schulungen eingegangen wird.

Ablaufplan von Konzept bis zur Betriebsphase

Nachfolgend wird der Projektablauf von der Konzept- bis zur Betriebsphase stichpunktartig beschrieben.

Konzept

Vor dem VSS-Entwurf sollte zur Unterstützung des Verständnisses ihrer Zweckbestimmung eine Grundlagenermittlung durchgeführt werden. Diese mündet in einer Bedrohungsabschätzung und einer Risikoanalyse, welche in einem gesamtheitlichen Audit mit allen Beteiligten unter Anleitung eines qualifizierten Risk Managers erarbeitet wird.

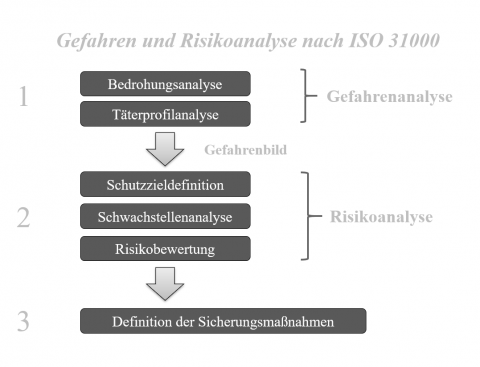

Um eine valide Planung durchführen zu können, ist als grundlegende Voraussetzung für jedes professionelle und individuelle VSS ein Sicherheitskonzept mit Gefahren- und Risikoanalyse nach ISO 31000 (siehe Ablaufplan im Bild 3) durchzuführen.

Die Bedrohungen und Risiken für das jeweilige Objekt werden mit Hilfe dieser Analyse identifiziert und bezüglich ihrer Wahrscheinlichkeit und ihrer Auswirkungen in einer Risikomatrix gewichtet.

Eine Risikobewertung sollte durchgeführt und die VSS so geplant werden, dass die beurteilten Risiken hierdurch reduziert werden. Mit Hilfe der Risikomatrix ist es nunmehr möglich, die Risiken transparent zu priorisieren und Maßnahmen zielgerichtet zu veranlassen sowie ggf. die nachfolgenden Ziele zu erreichen.

Ziele:

- Minimierung des Risikos

- Senkung der messbaren Kosten (z. B. Versicherungsprämien etc.)

- Kostensenkung durch effektiveren Personaleinsatz (z. B. Reduzierung der Bestreifungen)

- Optimierung der Betriebsabläufe (z. B. durch situationsabhängige Intervention mit Hilfe der optischen Alarmverifikation)

Dadurch ist es nunmehr einfach möglich, die Betriebskosten der zu installierenden und zu betreibenden Sicherheitstechnik

- mit dem Zugewinn der Sicherheit

- in Verbindung mit der Minimierung der Risiken,

- der Kostensenkung,

- der Optimierung von Betriebsabläufen und

- des Mitarbeitereinsatzes

- der Versicherungsbeiträge etc.

- gegenüberzustellen und somit auch zu vergleichen.

Risikograde

Die Ergebnisse der Risikobewertung sollten verwendet werden, um die Anforderungen der VSS und ihrer Komponenten zu ermitteln. Wenn dies zweckmäßig ist, sollte den Komponenten, Teilsystemen und Funktionen der VSS ein Sicherungsgrad bzw. differenzierte Grade für die speziellen Anforderungen zugeordnet werden. Dies muss in den Betriebsanforderungen oder im Vorschlag zum Anlagenentwurf dokumentiert werden.

Standort-Besichtigung

Eine Standort-Besichtigung dient allen Projektbeteiligten, um sich mit den Besonderheiten des Standortes vertraut zu machen wie:

- vorhandener Perimeter

- Zu- und Abgänge

- Installationsorte

- Umweltbedingungen

- vorhandene Beleuchtung

- Schnittstellen zu anderen Systemen, wie z. B. Zugangskontrolle, Einbruchmeldeanlage, etc.

Lageplan

Die Ergebnisse und Erkenntnisse aus der Standort-Besichtigung werden nachfolgend in einem Lageplanentwurf erfasst. Aus diesem Entwurf heraus muss ebenfalls der Blickwinkel in die Szene (mittlere Sichtachse) und die Auflösungen in Abhängigkeit der Entfernungen zu erkennen sein.

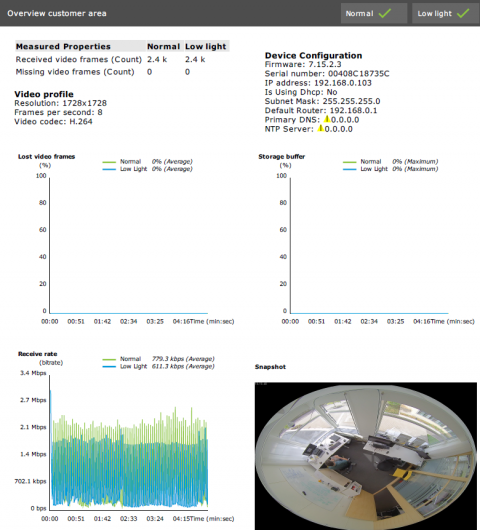

Prüfplan

Der Prüfplan enthält alle Aspekte der VSS wie z. B. Bildqualitäten, Abdeckung, Sabotageschutz und Systemverfügbarkeit. Die Aufgabe des Prüfplans ist es, den Nachweis für die messbare Umsetzung der Betriebsanforderungen an die VSS zu erbringen. Dieser Prüfplan ist gleichzeitig die Grundlage für die turnusmäßigen wiederkehrenden Inspektionen.

Einrichtung, Inbetriebnahme und Übergabe

Die Risikobewertung, die Betriebsanforderung und der Anlagenentwurf (einschließlich dem Lageplan) bilden die Grundlage bzw. die Werk- und Montageplanung zur VSS-Errichtung. Nach Abschluss der Errichtung müssen, wie im Prüfplan festgelegt, Inbetriebnahme-Prüfungen entsprechend der Betriebsanforderungen durchgeführt werden. Dies ist die Voraussetzung für den Gefahrenübergang der Anlage an den Betreiber.

Dokumentation

Jede Dokumentation ist ein individuelles Spiegelbild der Anlage und kann in ihrer Ausführlichkeit variieren. Dennoch sollte diese während der gesamten Betriebsphase den aktuellen Stand der Anlage widerspiegeln. Das setzt voraus, dass die Dokumentation regelmäßig aktualisiert wird. Hierzu gehören beispielsweise Umgestaltungen wie die Veränderung von Kamerablickwinkeln zur Darstellung der aktuellen Szene inkl. datenschutzrelevanten Ausblendungen bzw. Verpixelungen für den Datenschützer, Betriebsrat etc.

Zu den wesentlichen Bestandteilen einer Dokumentation gehören:

- Sicherheitskonzept

- Betriebsanforderungen/Zweckbindung

- Ausführungsunterlagen

- Lageplan

- Blockschaltbild

- Schnittstellenbeschreibung

- Kamera-Auditbogen

- Benutzer- und Rechte-Management

- Maßnahmen zur IT-Sicherhei

- Wartungsanweisungen, insbesondere

- Cyber-Sicherheitstes

- Awareness-Test Mitarbeiter

- Updates (Patches)

- ggf. Grünpflege

- Reinigungsarbeiten,

- Übergabeprotokoll

- Einweisung und Schulung der Nutzer

- Bedienungsanleitung

- Ansprechpartner und Zuständigkeit

- Betriebsbuch

Die Auflistung erhebt keinen Anspruch auf Vollständigkeit und muss nicht zwingend in Papierform (Nachhaltigkeitsaspekt) erfolgen. Bei der Zusammenstellung ist zudem darauf zu achten, dass vertrauliche und nicht vertrauliche Inhalte getrennt dokumentiert werden. In dem nicht vertraulichen Teil sollte ein Hinweis auf die Existenz und den möglichen Zugriff auf die vertraulichen Inhalte erfolgen. Diese Dokumentationsunterlagen dürfen schließlich jedoch nur Personen zugänglich gemacht werden, welche diese für die Durchführung ihrer Aufgaben benötigen.

Betrieb, Begehung, Betreiberpflichten

Um eine störungsfreie und reibungslose Betriebs- bzw. Nutzungsphase realisieren zu können, ist es erforderlich, sich den jeweiligen Betreiberpflichten bewusst zu werden. Hierzu empfehlen die Autoren, turnusmäßige Begehungen der VSS durchzuführen, wie sie bei Gefahrenmeldeanlagen gemäß DIN VDE 0833-1 gefordert sind. Die Begehung dient zur Feststellung von baulichen und nutzungstechnischen Veränderungen, Verschmutzungen, Beschädigungen etc., welche die Anlage nicht automatisch oder betriebsmäßig erkennen kann. Das jeweilige Intervall ist vom Sicherheitsgrad (Grad 1 jährlich, Grad 2–3 halbjährlich, Grad 4 vierteljährlich) der Anlage abhängig.

Im Rahmen der Begehung wird auch die Zweckbindung in Verbindung mit dem Sicherheitskonzept hinsichtlich der Erfüllung der Schutzziele überprüft. Das Ziel der Zweckbindung besteht darin, dass bei der Verarbeitung von personenbezogenen Daten der Zweck dieser Verarbeitung im Vorfeld definiert werden muss. Das bedeutet, dass bereits bei dem Erzeugen von personenbezogenen Daten die entsprechende Person darüber informiert wird.

Entfällt jetzt ein berechtigter Zweck, muss der Teil der Anlage zurückgebaut bzw. angepasst werden. Dazu folgendes Beispiel: Das Tor eines Zauns wird dauerhaft verschlossen und steht nicht mehr als Zutritt zur Verfügung. Jetzt muss der Teil der VSS demontiert werden, die sonst die Aufgabe der Zugangsüberwachung erfüllte. Der Perimeterschutz muss entsprechend angepasst werden. Zudem muss der Teil der Zweckbindung in den entsprechenden Bereichen, für den die Daten verwendet wurden, überarbeitet werden. Eine Genehmigung beim zuständigen Datenschützer oder auch Betriebsrat ist überdies im Einzelfall nach Absprache einzuholen.

Neben den Einweisungen und Schulungen im Rahmen der Übergabe der Anlage sollten regelmäßige Trainings für die Nutzer, insbesondere Awareness-Schulungen, durchgeführt und dokumentiert werden.

Fazit

Werden diese Hinweise von der ersten Konzept- bis hin zur Betriebsphase berücksichtigt, so können eine Vielzahl von Problemen und Sanierungskosten vermieden werden, welche leider viel zu oft in der Praxis festgestellt und abgestellt werden müssen.

Der Schlüssel für eine erfolgreiche Betriebsphase liegt in der Planungsphase. Die Fehler und Unzulänglichkeiten, die in der Planungsphase entstehen, potenzieren sich in der Betriebsphase und lassen einen wirtschaftlichen Betrieb der Anlage unmöglich werden. Bitte berücksichtigen Sie immer, dass die Betriebsphase 10 Jahre und länger sein kann und sollte.

Eine nachhaltige Anlage erfordert auch eine ganzheitliche Kostenbetrachtung (Total-Cost-of Ownership, kurz: TCO) hinsichtlich der späteren Betriebskosten wie zum Beispiel Energiekosten, Personaleinsatz, Intervention, Falschalarmquote, etc.

Alle Grafiken: Rechte bei den Autoren

Crisis Prevention 2/2020

Jochen Sauer

Business Development Manager

Telefon 089 358817-279

Adalperostr. 86

85737 Ismaning

Sascha Puppel

Sachverständigen- und Planungsbüro Sascha Puppel GmbH

Öffentlich bestellter und vereidigter Sachverständiger für Sicherheitstechnik und Sicherheitskonzepte

Theodor-Lennartz-Strasse 13

41812 Erkelen

Telefon 02432 9489840

info@sicherheit-puppel.de