Die Welt, in der wir leben, hat sich verändert. Der Mensch ist zum größten Risikofaktor geworden. Viele Entscheider in Kritischen Infrastrukturen, Behörden und Unternehmen haben die schleichenden, zum Teil unsichtbaren Veränderungen bisher nicht zur eigenen Lebensrealität gemacht. Sie haben ihr eigenes Verhalten und die Widerstandskraft der eigenen Organisation noch nicht den geänderten Spielregeln angepasst, weil sie bisher nicht persönlich betroffen waren. Doch die Zahl der Opfer steigt. Besonders in Deutschland, einer der führenden Wirtschaftsnationen. Die Frage ist nicht ob, sondern wann sie selbst betroffen sein werden.

Als wäre der Stecker gezogen

Wir sprechen hier nicht von SARS-CoV-2, dem neuartigen Coronavirus, das weltweit verheerende gesundheitliche, soziale und wirtschaftliche Spuren hinterlässt. Das den gesundheitlichen Bevölkerungsschutz teilweise an die Grenzen der systemischen Leistungsfähigkeit treibt, das die Kraft hat, ganze Volkswirtschaften einzufrieren. Wir sprechen von plötzlichen Schadensereignissen in IT-Infrastrukturen, die ebenso plötzlich und zerstörerisch auftauchen können wie das neuartige Virus. Schäden, die kritische Infrastrukturen, Behörden und Unternehmen schnell und brutal mit existenziellen Fragestellungen konfrontieren. Wir sprechen von gezielten kriminellen oder nachrichtendienstlichen Angriffen auf die Schwachstellen von IT-Soft- und -Hardware, die zum Abbruch aller digitalen Prozesse der angegriffenen Organisationen führen können.

Supercomputer im Verteidigungsmodus

Alles Übertreibung? Seit Monaten laufen in Deutschland, Großbritannien und der Schweiz lange unentdeckte Angriffe gegen Hochleistungsrechenzentren. Die Angreifer kompromittieren die Systeme über gestohlene SSH-Zugänge. Mindestens sechs Supercomputer sind allein in Deutschland betroffen.

Unter anderem sind das Leibniz Supercomputing Center in Garching bei München und der Hochleistungsrechner Hawk am Stuttgarter Höchstleistungsrechenzentrum (HLRS) betroffen.

Am Forschungszentrum Jülich ist eine der Supercomputer-Instanzen derzeit im Wartungsmodus. Auch hier gab es einen Sicherheitsvorfall. Die beiden Hochleistungsrechner bwUniCluster 2.0 und ForHLR II am Karlsruher Institut für Technologie (KIT) sind von einem „schweren Sicherheitsvorfall“ betroffen. Eine schnelle Behebung des Problems ist nach aktuellem Kenntnisstand unwahrscheinlich. Ebenso gehackt wurde das bwForCluster NEMO in Freiburg.

Nicht besser ergeht es aktuell dem ARCHER National Supercomputing Service im schottischen Edinburgh, der das National Cyber Security Center eingeschaltet hat. Die angegriffenen Supercomputer sind Teil der weltweiten Forschungsgemeinschaft zur Entwicklung eines Impfstoffes gegen COVID-19.

„Geheimdienste rund um den Globus haben der Sammlung von Informationen über COVID-19 höchste Priorität eingeräumt“, so ein Insider.

Wie lange kann eine Organisation offline sein?

Doch nicht nur hochgesicherte Supercomputer sind von Angriffen betroffen. Auch viele Behörden und mittelständische Unternehmen erleben jenen Tag in ihrer Geschichte, der mehr verändert als jeder Tag zuvor. Das persönliche Sicherheitsempfinden, die Zusammenarbeit mit den Kollegen, die Arbeit selbst. Alles ist anders. Wenn man nachfragt, hört man: „Das ist wegen des Cyberangriffs.“ Die Homepage funktioniert nur noch eingeschränkt, die Telefonanlage ist tot. Kommunikation per E-Mail sowie der Zugriff auf Dateien auf dem zentralen Server sind nicht mehr möglich. Keine Außenkontakte mehr, keine Dokumentationen und technischen Zeichnungen, keine Gehaltsabrechnungen, keine Adressbücher, Patentlizenzen und funktionierende Terminkalender. Der individuelle Crash ist Wirklichkeit geworden. Alles ist wie versteinert. Nichts geht mehr. Es hat dieses Mal nicht die Anderen erwischt.

Cyberkrimineller ist jetzt ein Beruf

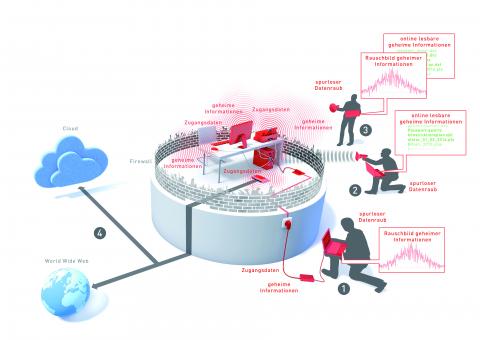

Die Freizeit-Hacker von früher haben sich in den letzten Jahren zu gut ausgerüsteten und technologisch oft sehr versierten Cyberbanden weiterentwickelt – zuweilen mit staatlicher Unterstützung. Cyberspionage und -sabotage sind ein weltweit verzweigter und lukrativer Geschäftsbereich geworden. Abgesehen haben sie es auf sensible Informationen, persönliche Zugangsdaten und geistiges Eigentum. Dazu werden von den Opfern häufig unbemerkt und spurlos massenhaft Daten abgesaugt, die mit freiverkäuflicher, leistungsfähiger IT-Ausstattung gespeichert, ausgewertet und mit anderen Daten verknüpft werden. Kritische Infrastrukturen, Behörden und Unternehmen sind schlecht gegen Cyberkriminalität geschützt. Dies ist seit vielen Jahren bekannt. Geändert wird kaum etwas und zu schnell sind die technischen Entwicklungen, die für einen Cyberangriff genutzt werden können.

Die Risiken durch ungeschützte IT-Hardware haben sich in der aktuellen COVID-19-Krise noch verschärft. Viele Mitarbeiter und Führungskräfte haben ihre Büros fluchtartig verlassen und sind ins Home-Office gewechselt. Das gegenwärtige Chaos ist der ideale Nährboden für Cyberkriminalität mit dem Ziel, sicherheitsrelevante Daten auszuspähen für Spionage, Sabotage, Nötigung, Destabilisierung und Devisenbeschaffung. Doch was kann man als Betreiber von IT-Systemen tun, wenn der individuelle Angstpegel der realen Bedrohung angemessen ist und das ungute Gefühl der Gewissheit weicht, dass die installierten Antivirenprogramme, Firewalls und den Datenverkehr überwachende Algorithmen nicht mehr ausreichen, sogar völlig wirkungslos sind, wenn die IT-Hardware angegriffen wird?

Was schützt IT-Systeme wirklich?

IT-Sicherheit ist für jedes Unternehmen eine große Herausforderung. Was schützt wirklich? Wie findet man Schwachstellen im eigenen System? Und wen oder was will ich eigentlich vor wem schützen? Gespräche mit verschiedenen Unternehmen für IT-Sicherheit in ganz Deutschland sollten Klärung bringen. Alle IT-Spezialisten rieten zum „Penetration Testing“, also zu einer simulierten Cyberattacke. Die Absicherung der Software stand bei allen IT-Beratern im Mittelpunkt. Mal stürzten sie sich auf das Thema WLAN, mal auf die Web-App oder auf die Windows-Applikationen. Der Aufwand für diese „Pentests“ lag zwischen sechs und zehn Personentagen, der Tagessatz lag – je nach Unternehmen und Auftragsgröße – zwischen 1.000 und 1.800 Euro. Eine Sicherheitsüberprüfung der IT-Hardware wurde nicht angeboten. Gezielt nachgefragt wurde deshalb nach den Gefahren durch den spurlosen Datendiebstahl, so nennen Spezialisten den direkten Angriff auf einzelne IT-Arbeitsplätze während der unverschlüsselten Eingabe der PC-Nutzer, Monitor, Scanner, Drucker oder an anderen IT-Peripheriegeräten. Dies geschieht oft durch:

- Auffangen von in das Stromnetz abfließenden IT-Daten

- Radaranstrahlung von Datenleitungen und IT-Geräten

- Abfangen elektromagnetischer Abstrahlung der IT-Hardware

Experten helfen nicht immer richtig

Die Reaktionen der IT-Sicherheitsspezialisten überraschen und verwundern. In einer Zeit, in der Geheimdienste freiverkäufliche digitale Einbruchwerkzeuge für Agenten in Einkaufslisten im Internet veröffentlichen. In der Whistleblower tiefe Einblicke in die Praktiken der Cyberspionage geben. In der die USA, Großbritannien, China, Nordkorea und Russland hochgerüstete Hackertruppen aufstellen, die Menschen manipulieren, Staatsgeheimnisse ausspionieren, digitale Bankkonten räumen, Stromnetze hacken und Wahlen manipulieren. Die IT-Sicherheitsexperten hielten die geäußerten Befürchtungen für grenzenlos übertrieben. „Es gibt Hacker, vor denen muss man sich nicht schützen!“ „Es wäre zu teuer und vermessen zu glauben, dass man so ausspioniert wird.“ „Der amerikanische Geheimdienst NSA hat in der Regel Besseres zu tun, als E-Mails des deutschen Mittelstands zu lesen.“ „Es hilft, realistisch zu bleiben.“

Ein ernüchterndes Ergebnis zum Thema Risikoberatung „IT-Hardwaresicherheit.“ Haben viele IT-Verantwortliche keine Angst vor Angriffen auf die IT-Hardware, weil sie spurlos verlaufen, also nicht erkennbar sind? Weil diese Bedrohung dadurch sehr abstrakt ist? Die Aufrechterhaltung eines gewissen Angstpegels ist realitätsgerecht und damit lebensrettend, sagen Psychologen. Dass die Angst berechtigt ist, wird am Vorgehen der Cyberkriminellen und staatlichen Nachrichtendienste klar.

Crisis Prevention 2/2020

Thomas Laqua

HEINEN IC

Hunsrückstr. 7

42781 Haan

www.heinen-ics.de