Angriffe und hybride Bedrohungen aus dem Cyberraum sind längst Realität. Wir wollten wissen: Sind "kritische Systeme und Infrastrukturen" in Deutschland ausreichend vor Angriffen aus dem Cyberraum geschützt? Wie schnell können wir auf ein hybrides Szenario reagieren und welche rechtlichen sowie völkerrechtlichen Grundsätze gelten im Cyberraum?

Für das In-Depth-Special "Im Visier - Die Bedrohung aus dem Cyberraum" sprach Sven Lilienström, Gründer der Initiative Gesichter des Friedens, mit dem Inspekteur des Kommandos Cyber- und Informationsraum Ludwig Leinhos, dem Leiter der Abteilung "Cyber Analysis & Defense" am Fraunhofer-Institut. Das Interview mit Hintergrundinformationen zum Interviewpartner finden Sie hier oder nachfolgend.

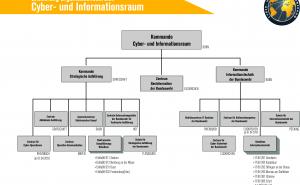

Der neue Organisationsbereich Cyber- und Informationsraum (CIR) soll Angriffe auf die digitale Infrastruktur der Bundeswehr verhindern. Wer sind die Angreifer und sind Sie auch auf "Worst-Case-Szenarien" vorbereitet?

Ludwig Leinhos: Die Frage nach den möglichen Angreifern wird mir häufiger gestellt. Hierzu muss man wissen, dass die Attribuierung von Angriffen im Cyberraum eine besondere Herausforderung darstellt. Mit den heute verfügbaren technischen Möglichkeiten können Angreifer ihre Handlungen nämlich besonders gut verschleiern. Bei den permanenten - oftmals automatisierten - Angriffsversuchen auf das IT-System der Bundeswehr gibt es eine Vielzahl potenzieller Täter und verschiedenste Motive. Die Angreifer decken das gesamte Spektrum ab, vom klassischen Hacker über Kriminelle bis hin zu staatlichen Stellen.

Schwerpunkt unserer Aktivitäten ist jedoch ein anderer: Absolute Priorität hat der Schutz und Betrieb der Bundeswehr-Systeme, also die unmittelbare Abwehr von Angriffen, während das Identifizieren der Angreifer angesichts der dargestellten Herausforderungen komplex und eher im gesamtstaatlichen Kontext zu betrachten ist.

Ob wir gut vorbereitet sind? Ja, wir besitzen die entsprechende konkurrenzfähige technische Ausstattung und halten diese stetig aktuell, ebenso wie die Expertise unserer Mitarbeiter. Lassen Sie mich an dieser Stelle einmal die unterschiedlichen Zuständigkeiten im Bereich der Cybersicherheit in Deutschland kurz darstellen. Ich kann auf der Basis die Aufgaben der Bundeswehr und somit auch diejenigen meines Organisationsbereichs Cyber- und Informationsraum besser erläutern und abgrenzen.

Cybersicherheit - also der Zustand, wenn die Risiken im Cyberraum auf ein akzeptables Maß reduziert sind - ist in Deutschland eine gesamtstaatliche Aufgabe. Das legt das aktuelle Grundlagendokument der deutschen Sicherheitspolitik, das Weißbuch 2016, fest. Innere und äußere Sicherheit fallen im Cyberraum so eng zusammen wie in keinem anderen Handlungsfeld, dies schließt auch den Schutz kritischer Infrastrukturen ein.

Gleichzeitig gibt es im gesamtstaatlichen Ansatz aber unterschiedliche Zuständigkeiten. So liegt die Federführung für die Cyber-Sicherheitsstrategie Deutschlands beim Bundesministerium des Innern, dort werden zugleich die Cyber-Abwehr und der Schutz ziviler Infrastrukturen verantwortet. Das Auswärtige Amt gestaltet die internationale Cybersicherheitspolitik, während das Bundesministerium der Verteidigung die Cyber-Verteidigung verantwortet.

Die Bundeswehr ist bei der militärischen Einsatz- und Operationsführung im besonderen Maß auf die Verfügbarkeit, Vertraulichkeit und Integrität von Daten, IT-basierten Diensten und vernetzter Infrastruktur angewiesen. Auf dem Schutz und Betrieb der eigenen Systeme im In- und Ausland liegt daher das Hauptaugenmerk der Cyber-Verteidigung durch die Bundeswehr.

Wir müssen uns aber auch darauf einstellen, dass zukünftige Konflikte wesentlich durch Maßnahmen in der Dimension des Cyber- und Informationsraums geprägt werden.

Um die Sicherheit der eigenen Systeme zu gewährleisten, können daher neben präventiven Schutzmaßnahmen auch reaktive und aktive Operationen im Cyber- und Informationsraum notwendig sein. Solche CIR-Operationen können eigenständig oder unterstützend angelegt sein. Auch diese Fähigkeiten müssen wir vorhalten.

Im Weißbuch 2016 ist die Rede von "offensiven Hochwertfähigkeiten" als Instrument der Cyberverteidigung. Auf welcher rechtlichen sowie völkerrechtlichen Grundlage basieren Ihre Operationen im Cyberraum?

Ludwig Leinhos: Für den Einsatz militärischer Cyber-Fähigkeiten gelten dieselben völker- und verfassungsrechtlichen Rahmenbedingungen wie für den Einsatz anderer militärischer Fähigkeiten auch. Die Bundeswehr ist eine Parlamentsarmee und daher gelten die Regelungen selbstverständlich auch für CIR-Operationen. Konkret bedeutet das: CIR-Operationen können vergleichbar zu konventionellen militärischen Einsätzen grundsätzlich im Rahmen der Landes- und Bündnisverteidigung sowie im Rahmen mandatierter Auslandseinsätze, oder im Rahmen der Amtshilfe durchgeführt werden.

Dabei leisten unsere Fähigkeiten entweder einen Beitrag als Schutz- und Warnfunktion und zur Unterstützung laufender Operationen der Bundeswehr, oder werden als eigenständige CIR-Operation erbracht.

Diese können beispielsweise den zielgerichteten und koordinierten Einsatz von entsprechender Software umfassen, um gegnerische Systeme aufzuklären oder auch gegen sie zu wirken. So könnten beispielsweise die Integrität wichtiger Daten aufgehoben oder die Verfügbarkeit wichtiger Führungs- und Informationssysteme des Gegners einschränkt werden.

Letztes Jahr forderten Sie eine rechtliche Regelung für den "digitalen Verteidigungsfall". Was verstehen Sie darunter und sind wir aktuell in der Lage, schnell auf ein hybrides Szenario zu reagieren?

Ludwig Leinhos: Die von mir eingeführte Bezeichnung "digitaler Verteidigungsfall" ist nicht mit dem grundgesetzlich geregelten militärischen Verteidigungsfall gleichzusetzen - auch nicht, wenn dieser durch Cyberangriffe ausgelöst würde.

Der "digitale Verteidigungsfall" ist vielmehr eine schlagwortartige Beschreibung einer Situation, bei der es in Deutschland zu massiven Störungen durch Cyber-Angriffe kommt. Diese können beispielsweise große wirtschaftliche Schäden hervorrufen, Einschränkungen bei der Versorgung der Bevölkerung auslösen oder Einschränkungen der staatlichen Handlungsfähigkeit bewirken. Dabei bleiben die Angriffe und Auswirkungen jedoch noch unterhalb der Schwelle, die einen klassischen Verteidigungsfall auslösen würde.

Um in diesem Fall die Schäden zu minimieren und die volle Funktionsfähigkeit des Staates schnellstmöglich wiederherzustellen, ist ein verzugsloses, koordiniertes und effektives Handeln erforderlich. Hier kommt es buchstäblich auf Minuten an. Die derzeitigen Prozesse des Bundes und der Länder sind darauf nur bedingt ausgerichtet.

Ziel muss es also sein, den Staat für eine solche Situation bestmöglich aufzustellen. Hierfür müssen nach meiner Auffassung vor allem Verfahren und Prozesse staatlicher Stellen angepasst werden. In die Zuständigkeiten von Behörden und Ressorts soll dabei nicht eingegriffen werden, sondern die Fähigkeiten staatlicher Institutionen bestmöglich ineinandergreifen und genutzt werden. Die Bundeswehr könnte in einer solchen Situation beispielsweise im Rahmen der Amtshilfe mit Cyberabwehrexperten aus unseren CERTBw-Teams unterstützen. Nur, erlauben die dahinter liegenden Verfahren ein zeitkritisches Handeln?

Ich erachte es darüber hinaus als unabdingbar, dass im Falle eines hybriden Angriffs alle relevanten Akteure - Staat, aber auch Wirtschaft und Wissenschaft - zusammenarbeiten. Wir müssen uns miteinander vernetzen, um im Fall der Fälle hinreichend reaktionsfähig zu sein, und zwar über alle berechtigten Zuständigkeitsgrenzen hinweg. Bereits 2011 wurde in Deutschland, unter Federführung des Bundesamtes für Sicherheit in der Informationstechnik, das Nationale Cyber-Abwehrzentrum (NCAZ) als erstes Forum für die Zusammenarbeit staatlicher Stellen im Kontext Cybersicherheit geschaffen. Dieses wird aktuell zu einer ressortübergreifenden, operativen Institution unter Beteiligung aller relevanten Akteure weiterentwickelt - eine wesentliche Voraussetzung dafür, die Handlungsfähigkeit Deutschlands auf diesem Gebiet in Zukunft zu gewährleisten.

Die Grundlagen sind damit gelegt. Eine erste vernetzte Handlungsfähigkeit ist gegeben, ein erstes gemeinsames Lagebild existiert. Wir haben eine "Cyber-Sicherheitslage Deutschland". Auch mein Organisationsbereich CIR bringt sich prominent in das NCAZ ein. Wir liefern aus unserem "Gemeinsamen Lagezentrum" im KdoCIR einen relevanten Lagebeitrag und haben permanent Mitarbeiter für die Lageauswertung im NCAZ abgestellt. Insgesamt lässt sich also sagen: Wir sind gesamtstaatlich auf dem richtigen Weg, haben aber auch noch erhebliche Hausaufgaben zu erledigen, um allen Herausforderungen eines hybriden Szenarios gerecht zu werden.

Über die Initiative Gesichter des Friedens

Die Initiative Gesichter des Friedens wurde im Jahr 2019 als friedensförderndes Äquivalent der Initiative Gesichter der Demokratie gegründet. Unserem Leitmotiv „Sign for Peace and Security!“ entsprechend möchten wir ein Zeichen zum Schutz und zur Stärkung von Frieden, Sicherheit und Stabilität setzen. In der Rubrik Sieben Fragen an stellen wir zudem regelmäßig interessanten Persönlichkeiten sieben Fragen zu den Themen Friedensschaffung und Friedenserhaltung, Sicherheitspolitik sowie Konfliktprävention. Die ersten „Gesichter des Friedens“ sind SIPRI-Direktor Dan Smith, der Vorsitzende der Atlantik-Brücke Sigmar Gabriel, der OSZE-Vorsitzende 2019 und Minister für Auswärtige Angelegenheiten der Slowakei Miroslav Lajčák, der Direktor der Stiftung Wissenschaft und Politik (SWP) Prof. Dr. Volker Perthes und der Stabschef der 69. U-Boot-Brigade der Nordmeerflotte Wassili Archipow.

Über die Initiative Gesichter der Demokratie

Seit Gründung der Initiative Gesichter der Demokratie im Februar 2017 haben bereits mehr als 600.000 Menschen die Selbstverpflichtung zum Schutz und zur Stärkung der demokratisch-zivilgesellschaftlichen Grundwerte unterzeichnet. Mediale Aufmerksamkeit erhält die privat organisierte Initiative durch zahlreiche prominente Persönlichkeiten aus Politik, Medien, Wirtschaft und Gesellschaft - darunter der ehemalige EU-Kommissionspräsident Jean-Claude Juncker, NRW-Ministerpräsident Armin Laschet, Norwegens Premierministerin Erna Solberg, die Staatspräsidentin der Republik Estland Kersti Kaljulaid, der Bundesminister des Auswärtigen Heiko Maas, Generalbundesanwalt Dr. Peter Frank und OSZE-Generalsekretär Thomas Greminger. Alle gemeinsam setzen mit ihren persönlichen Statements ein nachhaltiges und öffentlichkeitswirksames Signal für mehr Toleranz, Pluralismus, Diversität und Meinungsfreiheit.

Initiative Gesichter des Friedens | Faces of Peace

Sven Lilienström

Telefon: +49 (0) 2131-5978299

E-Mail: presse@faces-of-peace.org