Mobile Kommunikationsgeräte haben in den letzten Jahren einen unvergleichlichen Siegeszug angetreten. Auch die Nutzung von privaten Smartphones und Tablets am Arbeitsplatz liegt voll im Trend.

In einer Branchenbefragung des BITKOM gaben 43 Prozent der Unternehmen an, ihren Mitarbeitern zu erlauben, eigene Geräte mit dem Firmennetzwerk zu verbinden. 53 Prozent aber lehnten diese Nutzung privater Endgeräte, auch „Bring Your Own Device“ (BYOD) genannt, ab. Und in der Tat: Immer mehr IT-Experten zählen Smartphones und Tablets zu den größten Sicherheitsrisiken für deutsche Unternehmen.

Auch für die Bundeswehr stehen zurzeit noch zu viele Sicherheitsrisiken einer großzügigen Nutzung von mobilen Geräten entgegen, da der Zugriff vom Internet auf das Intranet als besonders kritisch betrachtet wird. Vom Verlust oder Diebstahl des mobilen Geräts bis hin zu Hackerattacken, Spionageangriffen und Schadprogrammen, die auf Manipulation, Diebstahl, Ausfall oder Zerstörung sensibler Daten oder des IT-Systems ausgelegt sind, sind die realen Gefährdungen vielfältig.

Mobile Computing bewegt sich daher immer im Spannungsfeld zwischen der Flexibilität des Nutzers und der Abwehr von Bedrohungen für das gesamte IT-System einer Organisation.

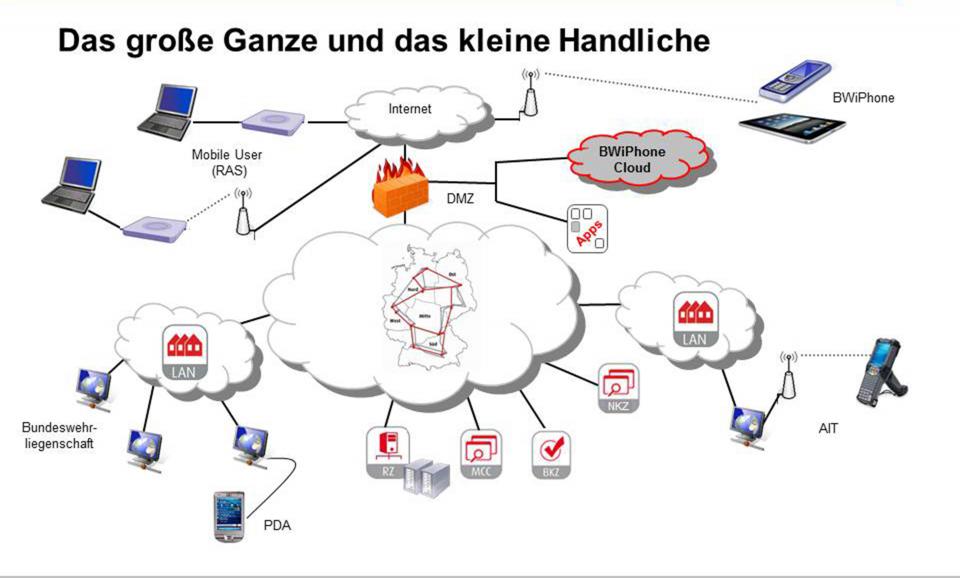

Komplexe IT-Sicherheitsarchitektur

Der Umgang mit hochsensiblen Daten prägt die Arbeit vieler Bundeswehr-Angehöriger. Daher kommen IT-Sicherheitskonzepte zur Anwendung, die umfassend vor Angriffen, Ausfällen und Manipulation schützen sollen. Die BWI, die mit dem Projekt HERKULES die Modernisierung und den Betrieb der gesamten nicht spezifisch militärischen Informations- und Kommunikationstechnik (IuK) verantwortet, hat eine zuverlässige mehrstufige Absicherung der neuralgischen Punkte im IT-System geschaffen.

Dazu gehören die Daten selbst, ihre Übermittlung sowie der Zugang zum Datenverkehr. Dafür werden vorrangig Techniken angewandt, die vom Bundesamt für Sicherheit in der Informationstechnik (BSI) zugelassen sind.

Remote Access Service für einen sicheren Fernzugriff

Trotz dieser Beschränkungen ist Mobile Computing, also das ortsunabhängige Arbeiten mit einem Gerät, das ein eigenes Betriebssystem besitzt und Zugriff auf ein zentrales Informationssystem hat, in bestimmten Fällen für die Bundeswehr-Nutzer möglich. So sind für bis zu 5.000 Bundeswehrangehörige Laptops für die mobile Büroarbeit im HERKULES-Vertrag vorgesehen. Gesichert und gesteuert wird dieser Datenfernzugriff über einen Remote Access Service (RAS).

Der Dienst ermöglicht die Anbindung externer Arbeitsplatzrechner an das IP-Netz und die IT-Verfahren der Bundeswehr und gewährleistet den gleichen Sicherheitsstandard wie bei der Arbeit an einem Bundeswehrstandort selbst. Der Nutzer kann dafür verschiedene Zugangswege nutzen, wie beispielsweise UMTS, GSM, ISDN- oder analoge Wählverbindungen sowie transparente Internetzugänge über LAN oder WLAN.

Da die RAS-Lösung der Bundeswehr aus BSI-zugelassenen Produkten besteht, ist auch die Übertragung von eingestuften Daten, wie z. B. VS-NfD, über das Internet erlaubt. Diese Lösung nutzt die Bundeswehr auch für ihre Telearbeitsplätze, die bei der BWI zusätzlich bestellt wurden.

Mehrfache Sicherung

Der Remote Access Service besteht aus drei wesentlichen Elementen: aus den mobilen Bestandteilen bei den Anwendern, den zentralen Einwahlpunkten in den Rechenzentren und einem Managementsystem für den zuverlässigen Betrieb, die Wartung und die Überwachung des gesamten Services. Beim Bundeswehr-RAS besteht die dezentrale, mobile Lösung aus einem Laptop, einem Mobile Security Device sowie einer Smartcard mit PIN.

Das Mobile Security Device verfügt über ein eigenes, gehärtetes Betriebssystem. So bleibt es selbst dann sicher funktionsfähig, wenn der Laptop mit Malware infiziert sein sollte. Darüber hinaus ist es mit einer Firewall und einem VPN-Gateway ausgestattet. Dabei überprüft die Firewall, ob die gewünschte Verbindung zulässig ist. Für diese baut das Gateway ein sicher verschlüsseltes Virtual Private Network (VPN) zu den Einwahlschnittstellen in der sogenannten Demilitarisierten Zone (DMZ) auf.

Die DMZ bildet die zentrale Schaltstelle für die Verbindung des IT-Systems der Bundeswehr mit dem Internet und damit für Mobile Computing. In redundant an zwei Standorten vorhandenen DMZen gibt es verschiedene Zugangsbereiche: einen für die Verbindung zwischen dem IT-System und dem Internet allgemein, einen anderen für die gesicherte Anbindung von ausgewählten Personen beziehungsweise Unternehmen über das Internet.

Für jeden Zugriff von außen kann genau festgelegt werden, wozu oder zu wem der Zugang möglich ist. Der Rest bleibt verschlossen. Auf diese Weise werden zum Beispiel Geschäftspartner für die Fernwartung von Geräten sowie mobile Nutzer der Bundeswehr an die nichtmilitärische IuK angeschlossen.

Lösungen auch für Smartphones?

Um mit dem IT-Sicherheitskonzept von HERKULES vereinbar zu sein, müssen Smartphones verschiedene Voraussetzungen erfüllen. Die wichtigste: Das Betriebssystem muss eine dedizierte, ausschließlich für die Bundeswehr-IT reservierte Administration erlauben. Dies lässt sich zum Beispiel durch die Integration eines Mikrokerns in das Smartphone erreichen, dessen Funktionsweise vollständig transparent und sicherheitstechnisch beherrschbar ist. Dieser Prozessor kann exklusiv für ein sicheres Betriebssystem und eine sichere Anbindung an das HERKULES-System genutzt werden. Der Mikrokern übernimmt eine vergleichbare Funktion wie das Mobile Security Device beim Remote Access Service.

Bundeswehr-Cloud als geschützter Arbeitsraum

Ein anderer, denkbarer Ansatz für eine künftige Anbindung von Smartphones besteht darin, dass auf das Gerät ein Link geschickt wird. Wird der Link aktiviert, startet eine Device Management Software, welche die Kontrolle über das Smartphone übernimmt sowie die bisherige Nutzung in Quarantäne stellt und ausschließt. Das einzig Zulässige ist dann der Aufbau einer gesicherten Verbindung zum HERKULES-System. Hier wird ausschließlich das Arbeiten in einer speziellen Bundeswehr-Cloud und mit Anwendungen aus einem dazugehörigen App-Store der Bundeswehr erlaubt.

Cloud und App-Store könnten auf einem sicheren Server im eigenen Rechenzentrum eingerichtet werden. So ließen sich Datenspeicherung und Rechenleistung grundsätzlich auf die Cloud beschränken. Sobald die Device Management Software das Smartphone wieder freigibt, ist die Verbindung beendet. Daten sind auf dem Smartphone nicht gespeichert und die vorherige Nutzung ist wieder möglich. Auf diese Weise könnte man einem praktischen Einsatzbedürfnis Rechnung tragen und zugleich auch bei Smartphones die IT-Sicherheit gewährleisten. Dieser Ansatz wird als „Virtuelle Desktop Infrastruktur“ in den nächsten Monaten praktisch erprobt werden.

IT-Sicherheit hat immer Vorrang

Um die IT-Sicherheit bei einem mobilen Zugriff weiter zu erhöhen, könnten Cloud und App-Store auch komplett vom IT-System getrennt aufgebaut werden. Im Falle der Bundeswehr würde dann die Anbindung an das IT-System abermals über die DMZ erfolgen. Weiterhin ist denkbar, den App-Store nur mit Applikationen zu bestücken, die vorab geprüft und freigegeben wurden. Wobei sich die Freigabe an die Bedingung knüpfen ließe, dass die Apps nicht auf das Betriebssystem des Smartphones zugreifen. Mit dieser Entkoppelung könnte sich ein Sicherheitsniveau erreichen lassen, das mit dem der Mikrokern-Variante vergleichbar wäre – mit dem Unterschied, dass kein spezielles Smartphone-Modell dafür notwendig wäre.

Alternativ könnte man Cloud und App-Store nur mit Inhalten befüllen, die nicht eingestuft sind und damit deren Gefährdung als wenig kritisch angesehen wird, womit der Nutzen dieser Lösung allerdings erheblich eingeschränkt würde. Effektives „Mobile Computing“ stößt nach wie vor schnell an die Grenzen der IT-Sicherheit – und das zu Recht.

Der Konflikt zwischen der Flexibilität des Mobile Computing für den einzelnen und der Gefahrenabwehr für das gesamte IT-System muss zugunsten der IT-Sicherheit entschieden werden. Das gilt in besonderem Maße für Organisationen wie die Bundeswehr.

Crisis Prevention 1/2015

Dr. Georg Wilmers

Geschäftsführer

BWI Informationstechnik GmbH

Auf dem Steinbüchel 22

53340 Meckenheim