Datensicherheit auf allen Ebenen ist Grundlage für Bevölkerungsschutz und Katastrophenhilfe. Cyberangriffe auf staatliche Infrastrukturen mit dem Ziel der Ausspähung und Sabotage bedrohen zunehmend die öffentliche Sicherheit und Ordnung. „Das Risiko, aggressiven Cyberangriffen ausgesetzt zu sein, steigt dramatisch. Deshalb müssen wir unsere wirtschaftlichen, gesellschaftlichen und demokratischen Werte vor Cyber- und Hybridbedrohungen schützen.“ Dieser Appell ging Anfang 2018 von der Münchener Sicherheitskonferenz aus. Was passiert, wenn es Cyberkriminellen oder ausländischen Nachrichtendiensten tatsächlich gelingen sollte, das deutsche Stromnetz zu sabotieren?

Gewaltbereit und professionell: Hacker greifen an

Ende 2017 bewiesen kriminelle Hacker in Saudi-Arabien, dass ein Zusammenbrechen der öffentlichen Ordnung durch Zerstörung von Kraftwerken Wirklichkeit werden könnte. Ausgangspunkt des hochprofessionellen Cyberangriffs war nach Recherchen von „Spiegel Online“ das Sicherheitssystem eines deutschen Herstellers im Kraftwerk. In vergleichbarer Bauart wird es auch in hunderten deutschen Industrieanlagen und Gaskraftwerken eingesetzt. Es dient dazu, in Notsituationen automatisierte Prozessroutinen umzusetzen. Dazu gehört z. B. die Überwachung und Regulierung von Temperaturen und Drücken in komplexen industriellen Anlagen.

In Saudi-Arabien ging es nicht um Erpressung. Das Ziel der Hacker war die völlige Zerstörung des gesamten Kraftwerkes. Beim Angriff auf das Kraftwerk in der Nähe von Riad gelang die geplante Zerstörung allerdings nicht. Die Cyberangreifer selbst lösten zufällig eine Notabschaltung des Kraftwerkes aus. Laut Bundesamt für Sicherheit in der Informationstechnik (BSI) erfordert ein solcher Angriff auf ein Sicherheitssystem einen sehr hohen Sachverstand, Motivation und umfangreiche personelle und finanzielle Ressourcen. Diese Voraussetzungen scheinen Cyberkriminelle heute zu besitzen.

Doch selbst kritische Infrastrukturen wie die Wasserversorgung, Kliniken, Kraftwerke oder Leitzentralen von Polizei, Feuerwehr und Zivilschutz sind in Deutschland oft nicht ausreichend geschützt.

Auskundschaften der Ziele, ohne Spuren zu hinterlassen

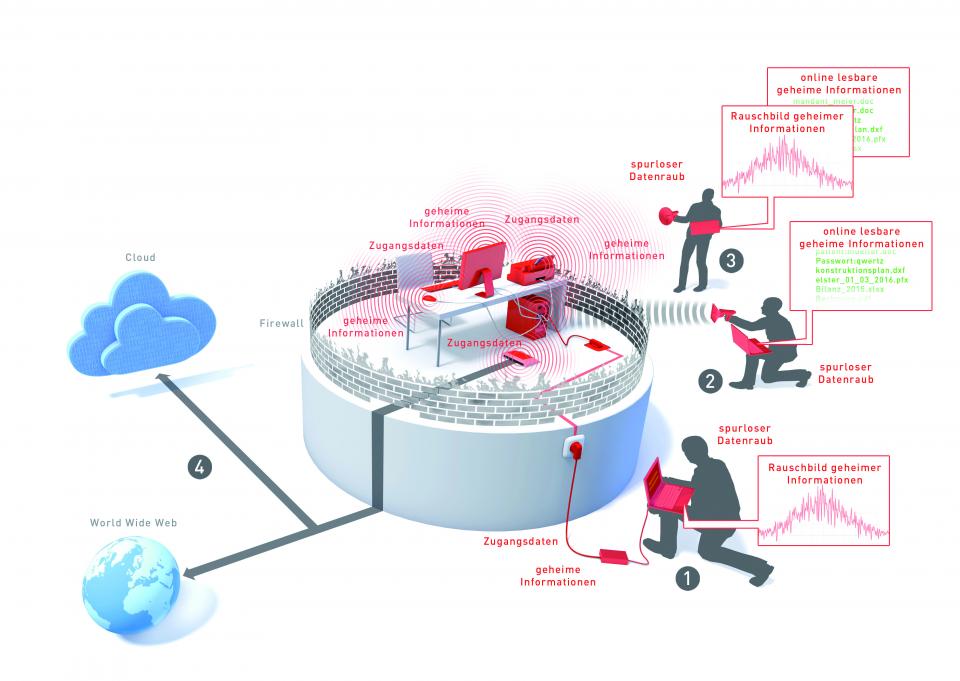

Bei 99 Prozent aller Cyberangriffe werden bestehende Schwachstellen in der IT-Software, der IT-Hardware oder im persönlichen Umfeld der Mitarbeiter von den Hackern ausgenutzt. Um an diese für die Angriffe wichtigen Informationen zu gelangen, müssen die potentiellen Angriffsziele detailliert ausgespäht werden. Die individuell ausgearbeiteten Attacken nutzen dazu meist mehrere Kanäle und fangen Daten wahllos über einen langen Zeitraum ab.

Der spurlose Datendiebstahl

Zunehmend verwenden Datendiebe auch diese besonders perfide Art des Datendiebstahls. So nennen Spezialisten den direkten Angriff auf einzelne IT-Arbeitsplätze während der unverschlüsselten Eingabe der PC-Nutzer am PC, Monitor, Scanner, Drucker oder an anderen IT-Peripheriegeräten. Dies geschieht oft durch:

- Auffangen von in das Stromnetz abfließenden IT-Daten

- Radaranstrahlung von Datenleitungen und IT-Geräten

- Abfangen elektromagnetischer Abstrahlung der IT-Hardware

Antivirenprogramme, Firewalls und den Datenverkehr überwachende Algorithmen sind gegen diese Art des spurlosen Datenraubs völlig wirkungslos.

Selbst IT-Spezialisten haben keine Möglichkeit, diese Art spurlosen Datendiebstahls zu erkennen oder zu rekonstruieren. „In den meisten Unternehmen und Behörden ist die IT-Hardware, auch leitender Entscheider, immer noch völlig ungeschützt“, berichtet ein Experte von HEINEN ICS, einem Entwickler und Hersteller hardwarebasierter IT-Sicherheits-Systeme. Viele dieser spurlosen Angriffe auf IT-Hardware erfolgen aus dem Stromnetz des jeweiligen Zielgebäudes.

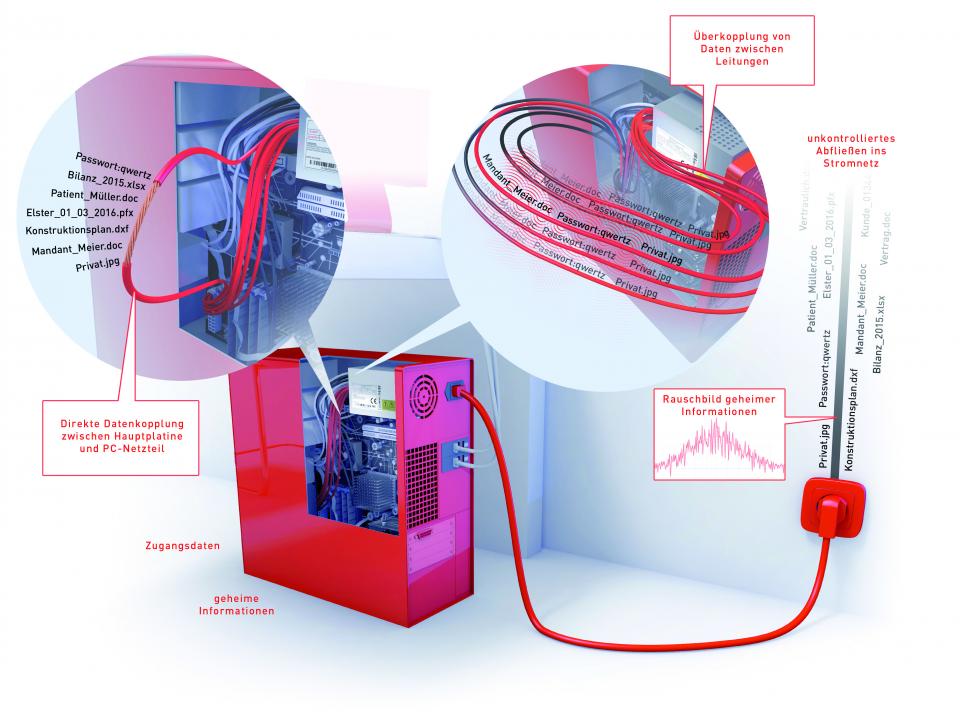

Geräteverkabelung wird zur Datenautobahn für Hacker

Wenn Daten am PC bearbeitet, eingegeben oder z. B. Dokumente mit einem Scanner digitalisiert werden, sind sie als elektrische Signale im PC verfügbar und werden über Leitungen im Inneren der IT-Geräte transportiert. Bei diesem Signaltransport entstehen um die benutzten Leitungen herum elektromagnetische Felder. Diese hochfrequenztechnischen „Nahfeldeffekte“ führen dazu, dass Signale von einer Leitung auf eine andere Leitung überspringen können. Man spricht dabei vom „Überkoppeln auf Leitungen“. Durch diese Überkoppelungen gelangen die Signale – auch sensibler, vertraulicher und geheimer Daten – in das Netzteil des IT-Gerätes, das mit dem allgemeinen Stromnetz des Gebäudes verbunden ist.

Bei allen Computern gibt es zusätzlich zum Effekt des „Überkoppelns auf Leitungen“ eine angreifbare Sicherheitslücke im Hardwarekonzept. Die Hauptplatine (Motherboard), auf der sich z. B. der Prozessorsockel, die RAM-Steckplätze, der BIOS-Chip mit der integrierten Firmware, Schnittstellen-Bausteine und Steckplätze für Erweiterungskarten befinden, ist im Gehäuse direkt mit dem Netzteil des Computers verbunden. Diese sicherheitstechnische Schwachstelle ist wie eine Datenautobahn, die sensible Nutzerdaten direkt in das allgemeine Stromnetz des Gebäudes befördert. Datendiebe zapfen das Stromnetz des Gebäudes aus einer sicheren Position risikolos an und hinterlassen keine Spuren beim Aufzeichnen der IT-Daten als Rauschsignale.

Einen wirksamen Schutz vor unkontrolliert ins Stromnetz abfließenden Daten ermöglicht nur eine Entkoppelung der IT-Geräte vom Stromnetz.

Dafür gibt es speziell entwickelte Filtersteckdosenleisten, wie die NoSpy-Box®, die alle durch die Stromleitung der IT-Geräte abfließenden Daten mit dem speziell entwickelten DCO-Filtersystem (Data-Cut-out) für Datendiebe und Geheimdienste unbrauchbar macht. Die Daten sind nach der DCO-Filterung weder lesbar noch rekonstruierbar. Rückschlüsse auf den Inhalt oder die Struktur der Daten sind nicht möglich.

Anstrahlen manipulierter IT-Kabel mit Radar

Professionelle Datendiebe nutzen noch eine andere Möglichkeit zum spurlosen Ausspähen ihrer Angriffsziele. Sie strahlen zuvor manipulierte IT-Kabel mit Radar an. So erhalten sie sensible Daten auch aus großer Entfernung. Für eine Angriffsvariante wird z. B. das Monitorkabel manipuliert. Dazu wird ein extrem kleiner „Signalverstärker“ unsichtbar in das Monitorkabel integriert, der aus Entfernungen von bis zu einem Kilometer mit einem handlichen Radarsystem angestrahlt werden kann. Aus den zurückgesendeten Radarstrahlen kann rekonstruiert werden, was auf dem Bildschirm des Zielcomputers zu sehen ist.

Diese Angriffsart gehört zu einer Datenraub-Familie, die unter Profis als „böse Nachbarn“ bezeichnet wird. Sie ermöglicht den Datendieben eine dauerhafte „Deep Packet Inspection“, also eine komplette Durchleuchtung der Aktivitäten am angegriffenen IT-Arbeitsplatz ohne systemverändernde Eingriffe. Die dazu eingesetzten Radaranlagen, von denen auch eine gesundheitliche Schädigung der Mitarbeiter in den betroffenen Unternehmen und Behörden ausgehen kann, arbeiten im Bereich zwischen ein und zwei Gigahertz mit einer Leistung von bis zu einem Kilowatt. Sicherheitsexperten haben keine Möglichkeit, diese spurlosen Datenraub-Attacken nachträglich nachzuweisen.

Elektromagnetische Abstrahlung von IT-Hardware

In der modernen, vernetzten Arbeitswelt mit Computern und mit dem Internet verbundenen Maschinen (IoT) sind die Einfallstore für Datendiebe und Spione häufig noch weit geöffnet und ungesichert.

Bei IT-Betreibern, auch bei denen kritischer Infrastrukturen, fehlt oft das nötige Sicherheitsbewusstsein für die Gefahren im Umgang mit IT-Systemen und deren Hardware.

Was würde der Verwaltungsleiter eines Krankenhauses dazu sagen, dass trotz hoher Sicherheitsinvestitionen in den IT-Software-Schutz jeder Computermonitor im Gebäude alle sensiblen Patientendaten, die auf dem Bildschirm sichtbar sind, wie ein öffentlicher TV-Sender in Echtzeit, unkontrolliert und für jeden zugänglich in die Umgebung abstrahlt? Und das in einer Zeit, in der die DSGVO die Veröffentlichung personenbezogener Daten massiv einschränkt.

Angreifer können diese Abstrahlung der IT-Geräte auffangen und relevante Daten in großen Mengen sammeln, ohne entdeckt zu werden. Laserdrucker, Scanner und Monitore erzeugen ebenfalls eine elektromagnetische Abstrahlung, die viele Informationen enthält. In dieser sind geheime Zugangsdaten und sensible Informationen enthalten. Datendiebe können diese Abstrahlung aus einer Entfernung von bis zu einigen hundert Metern als Rauschbilder oder direkt als Klardaten abfangen, speichern und auswerten. Dies gelingt auch aus anderen Gebäuden heraus oder innerhalb eines Werksgeländes aus der Entfernung. Auch Tastatureingaben der PC-Nutzer können ohne Manipulation von IT-Kabeln oder den Einbau von Signalverstärkern abgefangen werden.

Professionelle Datenanalyse ist Grundlage für Cyberangriffe

Durch die unterschiedlichen spurlosen Angriffsarten geraten große Datenmengen unbemerkt in die Gewalt von professionellen Datendieben. Fremde Daten sind deren Geschäftskapital. Die Cyberkriminellen verfügen über hochspezialisierte Softwaretools und leistungsstarke IT-Technik. Durch die Verknüpfung riesiger Datenmengen (auch aus unterschiedlichen Quellen) können sehr präzise Profile von Menschen, Projekten, Organisationsprozessen oder sicherheitsrelevanten Anlagen erstellt werden. Die Datendiebe entwickeln ihre Angriffsfähigkeiten und Organisationsstrukturen immer weiter. „Sie sind experimentierfreudig und kombinieren verschiedene Angriffsmöglichkeiten miteinander“, so IT-Sicherheits-Experte Sandro Gaycken.

Das Geschäftsmodell „Cyberkriminalität“ boomt. Das Bundeskriminalamt zeichnet im Bundeslagebild 2016 ein erschreckendes Szenario. Die Zahl digitaler Straftaten ist im Vergleich zum Vorjahr um 80,5 Prozent gestiegen und die Dunkelziffer ist enorm hoch. Der aktuelle Trend heißt „Cybercrime-as-a-Service“. Eigenes IT-Vorwissen beim kriminellen Auftraggeber ist nicht mehr notwendig, er zahlt für die komplette Cyberattacke, ohne selbst aktiv zu werden. Bei digitalen Angriffen auf Unternehmen und Einrichtungen mit kritischen Infrastrukturen steht weit mehr als nur der mögliche wirtschaftliche Schaden auf dem Spiel. Ungesicherte IT-Hardware ist ein Angriffsziel.

Crisis Prevention 3/2018

Joachim Stäcker, Dipl.-Ing. Elektrotechnik

Spezialist für hardwarebasierte IT-Sicherheit,

über 20 Jahre Erfahrungen im militärischen

IT-Projektgeschäft

Haan/Nordrhein-Westfalen

j.staecker@heinen-ics.de