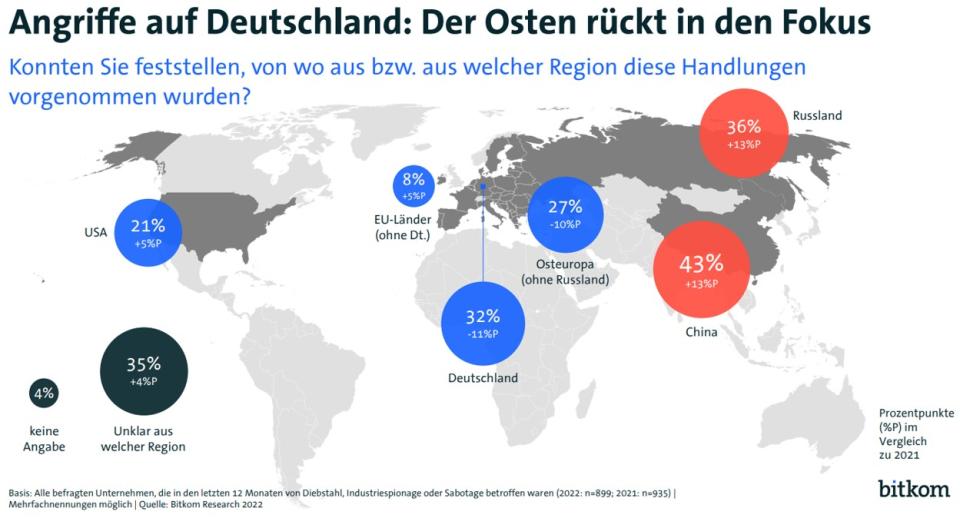

Die Cybersicherheitslage war und ist weiterhin stark angespannt. Im Wirtschaftsraum gaben im Zuge der Wirtschaftsschutzstudie des Bitkom und des Bundeskriminalamtes (BKA) 2022 90 Prozent von insgesamt 1.066 befragten Unternehmen an, von Diebstahl, Industriespionage oder Sabotage betroffen zu sein. Die Täterinnen und Täter gingen dabei mit analogen Mitteln vor, wie dem Diebstahl physischer Unterlagen, vermehrt jedoch auch mit digitalen Mitteln, wie dem Diebstahl von Informationen und Daten. Dabei entstand der Wirtschaft ein Schaden von ca. 203 Milliarden Euro. Die Herkunft der Angriffe wird meist russischen oder chinesischen Quellen zugeschrieben.

Die Ziele sind meist die Ausspähung von Daten, die Störung von Abläufen bis hin zur Sabotage sowie die Erpressung von Lösegeldern für die Freigabe von Systemen oder die Rückgabe von gestohlenen Daten. Die Angreifenden agieren dabei sehr versiert, großes Know-how ist nicht von Nöten. Ausgeklügelte Ransomware-Anwendungen werden als Dienstleistung inklusive eines leicht verständlichen Handbuches mit Anweisungen für jede Angriffsphase angeboten. Alternativ führen Anbieter Attacken für eine geringe Gebühr durch und mehrsprachige Verhandlungsführer übernehmen die Lösegeldverhandlungen mit den Betroffenen. Die Lösegelder werden anschließend nach Erfolg aufgeteilt. Es hat sich eine Art “Cybercrime as a Service”-Community etabliert, die allen Beteiligten stattliche Gewinne bei geringem Aufwand garantiert. Als eine der stärksten Volkswirtschaften der Welt und Träger von Hochtechnologien liegt Deutschland als Angriffsziel weit vorn.

Auch im politischen Raum haben die Angriffe auf Behörden und politische Einrichtungen zugenommen. Eines der bekanntesten öffentlichen Politikbeispiele in Deutschland ist der Angriff auf den Bundestag 2015, welcher dem russischen Militärnachrichtendienst Glawnoje Raswedywatelnoje Uprawlenije (GRU) zugesprochen wird. Auch Angriffe auf kritische Infrastrukturen haben zugenommen, wobei mittlerweile fast 50 Prozent der Ransomwareangriffe auf diesen Sektor abzielen. Insgesamt sind Forschungseinrichtungen und der Sicherheits- und Verteidigungsbranche zugeordnete Unternehmen und Dienststellen seit Jahren an der Spitze der Angriffsziele. Auch hier ist es das Ziel Daten auszuspähen oder Einfluss durch das Streuen von Desinformationen zu gewinnen. Seit dem Überfall Russlands auf die Ukraine 2022 stehen sowohl private Hacktivismus-Gruppierungen, wie Anonymous, gegen Russland als auch politisch gesteuerte Cybergruppierungen, wie Killnet, aufseiten Russlands im Fokus der Aufmerksamkeit. Es gibt Befürchtungen über russische Vergeltungsschläge, z. B. wegen kritischer Äußerungen gegenüber Russland oder der Lieferung von Waffen an die Ukraine sowie über Spillover-Effekte, bei denen Kollateralschäden durch Cyberangriffe entstehen können. Insbesondere Gruppierungen wie Killnet reagieren bei russlandkritischen Äußerungen von AkteurInnen mit DDoS-Attacken. Hier wird trotz verschwindend geringer Wirkung im Cyberraum eine schnelle und unmittelbare Wirkung im Informationsumfeld erzielt. Dadurch soll erreicht werden, dass auch der Bevölkerung in den Unterstützerländern die eigene Verwundbarkeit bewusst wird, um im besten Fall den Unterstützungswillen zu unterminieren.

Insbesondere das Ausbleiben militärischer Erfolge in der Ukraine führt zu einer Verlagerung hin zu asymmetrischen Aktivitäten im Cyberraum. Demnach werden insbesondere die Aktivitäten im Bereich Cyberspionage und Phishing weitergeführt und Nadelstiche im Bereich Cybersabotage gesetzt, vor allem auf kritische Infrastrukturen. Dabei wird darauf geachtet, eine Eskalation im Cyberraum zu vermeiden. Versucht wird, die Attribuierbarkeit von staatlichen AkteurInnen aus Russland nachhaltig zu verschleiern und die Qualität der Angriffe unterhalb einer Schwelle zu halten, die harsche Reaktionen des Westens verursachen könnten. Das bekannteste Beispiel ist der Angriff auf den Satelliten KA-SAT 9A, kurz nach Beginn der Invasion in der Ukraine. Über diesen Satelliten wurde die Kommunikation der ukrainischen Streitkräfte gesteuert. Allerdings griffen auch zivile Anbieter wie Windkraftbetreiber in Deutschland oder Einsatzleitstellen von Feuerwehren auf diesen Satelliten zu und infizierten sich mit einem vermeintlichen Update.

Die Ukraine ist seit 2014 immer wieder Opfer russischer Cyberattacken, die vornehmlich auf KRITIS-Unternehmen, wie die Energieversorgung, Regierungsorganisationen, öffentliche Verwaltung und Lieferketten zielen, um Software und Daten zu zerstören und das Land zu destabilisieren. Gruppen wie Sandworm, The Dukes, Conti etc. agieren weltweit und haben seit Beginn des Krieges 2022 über 42 Länder angegriffen. Das wichtigste Ziel waren die USA. Obwohl die russischen Gruppierungen medial präsenter sind, sollten jedoch auch chinesische Gruppen verstärkt beachtet werden. Dort agieren über 30 offizielle staatliche Gruppen wie Titan Rain, welche der People’s Liberation Army (PLA) oder dem chinesischen Ministerium für Staatssicherheit zugeschrieben werden. Sie gelten als technisch versierter und operieren, anders als die russischen Gruppierungen, vergleichsweise offen. Angriffsziele sind insbesondere Forschungseinrichtungen und Hochtechnologieunternehmen. Umso erstaunlicher ist der teilweise sorglose Umgang einiger deutscher Hochschulen mit digitalen Daten. Doch selbst bei Implementierung neuster Sicherheitsmaßnahmen kann es nie einen 100-prozentigen Schutz geben.

Der Ukrainekrieg und die Reaktionen des Westens werden mit Blick auf eine mögliche Annexion Taiwans genauestens studiert. SicherheitsexpertInnen vergleichen die beiden Länder in ihren Cyberfähigkeiten mit dem Leitsatz: „Russland ist ein Orkan – China der Klimawandel.“

Ein klarer politischer Auftrag muss die Fähigkeiten und Grenzen des Cyber- und Informationsraumes (CIR) klären

In Deutschland sind eine Vielzahl von Stellen mit Themen der Cybersicherheit befasst. Kritiker bemängeln die Zerfaserung behördlicher Zuständigkeiten im Cyber- und Informationsraum. Dabei sind u. a. die Bundesministerien für Finanzen, Digitales und Verkehr, Verteidigung, das Auswärtige Amt sowie Cyberbehörden wie das Bundesamt für Sicherheit in der Informationstechnik (BSI), das Nationale IT-Lagezentrum, das nationale Cyber-Abwehrzentrum, die Agentur für Innovation in der Cybersicherheit, die Zentrale Stelle für Informationstechnik im Sicherheitsbereich sowie die Nachrichtendienste Bundesnachrichtendienst (BND), Militärischer Abschirmdienst (MAD) und das Bundesamt für Verfassungsschutz involviert. Hinzu kommen die Bundespolizei und das Bundeskriminalamt sowie auf Landesebene die Landeskriminalämter und Verfassungsschutzbehörden. Für die Bundeswehr ist der 2017 aufgestellte Organisationsbereich »Cyber- und Informationsraum« (CIR) für das Thema Cybersicherheit der eigenen IT-Systeme verantwortlich. Befürwortende dieser Vielschichtigkeit merken an, dass ein komplexes Thema wie die Cybersicherheit gerade durch diese Lastenteilung gestärkt wird. Es gilt daher Szenarien anzusetzen, um im Ernstfall einer groß angelegten Cyberlage nicht im Zuständigkeitsgerangel der Behörden unterzugehen. Cybersicherheitsübungen sind von stetig wachsender Bedeutung dabei jedoch wesentlich weniger etabliert als Übungen in anderen (klassischen) Bereichen.

Der Cyber- und Informationsraum umfasst im militärischen Verständnis der Bundeswehr den klassischen Cyberraum (Terroristen, staatliche Akteure, Spione usw.), das elektromagnetische Spektrum (Aufklärung/ Wirkung) und das Informationsumfeld (Desinformation, Propaganda usw.). Die neue Dimension umfasst damit u. a. unbemannte Systeme, Führungsinformationssysteme, Waffensysteme, Bürokommunikation, Gesundheitsversorgung, Personalmanagement, Satellitensysteme, Logistik, Lieferketten, Gebäudeinfrastrukturen und (Soziale) Medien mit Bezug zur Bundeswehr. Der Organisationsbereich CIR ist dabei in der Lage eine Cyberbedrohungs- und Risikoanalyse durchzuführen und erkannte Risiken zu prüfen und zu akkreditieren. Weiterhin werden Aktionen im Bereich der IT-Forensik (u. a. die Aufbereitung von Vorfällen) und der Inzident Response (inkl. Cyber Emergency Response [CERT]) durchgeführt. Dies umfasst u. a. Maßnahmen nach erfolgtem Angriff.

Vor dem Hintergrund einer hybriden Kriegsführung durch Mittel unterhalb der Schwelle zum Krieg verschwimmen innere und äußere Sicherheit. Potenzielle Gegner können in verschiedenen Phasen die Sicherheit der Bundesrepublik Deutschland gefährden. Ausgehend von einer Friedenssituation beginnen zunächst erste hybride Einflussnahmen, z. B. über die Anbahnung von nützlichen Kontakten und Desinformation, über die frei zugänglichen sozialen Medien. Dem folgt der Übertritt in eine Phase der hybriden Bedrohung, wobei gezielt Störmaßnahmen im elektromagnetischen Spektrum oder Sabotageakte auf kritische Infrastrukturen folgen. Deutschland ist als logistische Drehscheibe der NATO in Europa von besonderem Interesse. Es gilt daher breite Fähigkeiten aufzubauen, um mögliche Szenarien zu meistern. Der Organisationsbereich CIR hält einen Fähigkeitskanon IT-Service Bereichen Aufklärung, Wirkung, Betrieb und Schutz bereit. Dies umfasst Aspekte der Gefechtsstandvernetzung, die Anbindung von eigenen und verbündeten Truppen sowie die Fähigkeit zur Durchführung mandatierter Cyberoperationen. Weiterhin unterstützt das CIR Maßnahmen der Direktkommunikation (PSYOPS), z. B. zur Gesprächsführung mit der lokalen Bevölkerung sowie die interkulturelle Einsatzberatung in Auslandseinsätzen der Bundeswehr. Schließlich verantwortet das CIR Aspekte zur Lagebearbeitung des militärischen Nachrichtenwesens der Elektronischen Kampfführung. Hinzukommen Aktivitäten bei der Geoinformation. Hierbei werden je nach Lage und Bedarf örtliche Begebenheiten mit deren Geofaktoren erfasst, um sich darin exakt zu positionieren, zu navigieren und präzise auf Ziele wirken zu können. Diese Fähigkeiten gilt es national und in Zusammenarbeit mit internationalen Partnern im Rahmen von NATO, EU oder UNO bereitzustellen. Diskussionsbedarf bietet dabei vor allem die Frage nach defensiven oder offensiven Fähigkeiten des CIR. Die Verteidigung des Cyber- und Informationsraum steht außer Frage. Kritisch wird jedoch der Umgang mit offensiven Operationen gesehen. Dazu kann die Fähigkeit gehören, digitale Fallen zu stellen, um Angreifende zu identifizieren, aber auch der offensive Gegenschlag. Das CIR würde sich in einem vom Bundestag legitimierten Auftrag dabei in die Geräte der Angreifenden hacken, um im Gegenzug deren Infrastruktur lahmzulegen oder dort gestohlene Daten zu löschen. Der Organisationsbereich CIR nutzt zur Stärkung seiner Mittel neben eigenen Experten u. a. auch Hackathons, wobei Teams gestellte Aufgaben eigenständig meistern und damit ggf. Schwachstellen aufzeigen, die es zu beheben gilt. Eine enge Zusammenarbeit mit anderen Bundesbehörden wie dem BSI oder dem Cybersicherheitsrat sichert eine Standardisierung von IT und Verfahren sowie die Absprache mit AkteurInnen der inneren und äußeren Sicherheit. Oftmals fehlt es jedoch an verfügbaren Fachkräften, weshalb die Einbindung der Digitalwirtschaft entscheidend ist.

Kontrovers wird das Thema “Hackbacks” behandelt. Die Bundesregierung hat sich im Koalitionsvertrag gegen Hackbacks entschieden. Die Opposition, die Union, will diese aktiv vorantreiben. Expertinnen und Experten, darunter auch der Bitkom, sehen Hackbacks kritisch. Zum einen ist die Attribution eines bestimmten Angreifenden fraglich. So ist es möglich, IP-Adressen zu verschleiern, z. B. mittels eines Proxy-Servers und von dort aus andere Systeme zu kapern. Trifft der Gegenangriff die Falschen, kann dies unangenehme diplomatische Folgen haben. Weiterhin ist fraglich, ob genutzte Schwachstellen dem Gegner nicht im Gegenzug neue Wege aufzeigen, um an anderer Stelle erneut zuzuschlagen. Das staatliche Handeln würde somit eine Blaupause für Angriffe auf die Wirtschaft oder andere staatliche Akteure bieten. In diesem Zuge ist es auch völkerrechtlich relevant, wie ein digitaler Gegenschlag von deutschem Boden auf z. B. russisches Gebiet gewertet wird. Bedarf es ähnlich wie bei Überflugrechten der Genehmigung betroffener Drittländer, deren Leitungen genutzt werden? Wird ein Gegenschlag auf eine Hackergruppe wie ein normaler Angriff auf ein fremdes Staatsgebiet gewertet und beantwortet? Um herauszufinden, wer hinter einem Angriff steckt, braucht man sehr viel Zeit und vor allem nationale und internationale Kooperationen. Um diese Fragen zu klären, muss das sicherheitspolitische Ziel solcher Cyberoperationen klar sein, bzw. der dazu nötige rechtliche Rahmen. Das offensive Ausschalten gegnerischer militärischer Infrastruktur wie eine Radarstation oder ein Rechenzentrum sollten basierend auf einer politisch legitimierten Grundlage umsetzbar sein. Längere strategische Operationen sind jedoch sehr risikobehaftet, mit ungewissem Nutzen.

Den Organisationsbereich CIR verbindet eine enge Kooperation mit dem Bitkom. Ziel ist es, relevante Themengebiete zu bearbeiten und den Zugang zum Know-how der Digitalwirtschaft zu erlangen. Auf jährlichen Arbeitstagungen werden in Workshopformaten anhand der Clusterlogik des Bundesministeriums der Verteidigung (BMVg) zur IT-Architektur der Führungs- und Informationssysteme Thematiken bearbeitet. Dazu gehören Aspekte wie: die Klärung von Anforderungen an Hard- und Software für die Bundeswehr, das digitale Gefechtsfeld oder ideelle Gedankenspiele, wie die Schaffung einer Security Plattform, einer querschnittlichen Informationssicherheitsplattform bis hin zu Ansätzen der Digitalisierung der Verwaltung und Ausbildung bei der Bundeswehr, unter dem Aspekt der Cybersicherheit etc. So können mit weniger Aufwand und in kürzerer Zeit missionsgerechte Services bereitgestellt werden. Diese Kooperationsformate gilt es zu fördern, um ein eigenes Ökosystem aus Staat, Militär, Forschung und Wirtschaft zu schaffen und die Resilienz Deutschlands zu stärken. Gemeinsam kann es gelingen, sich privaten oder staatlichen Angreifenden im Cyber- und Informationsraum erfolgreich zu stellen.

Crisis Prevention 1/2023

Oberstleutnant d.R. Stephan Ursuleac

Bitkom e. V.

Referent Verteidigung & Öffentliche Sicherheit

E-Mail: s.ursuleac@bitkom.org